Questões de Concurso Sobre segurança da informação

Foram encontradas 10.618 questões

Julgue o item seguinte, a respeito dos algoritmos RSA e AES, da esteganografia, da função hash e da segurança em banco de dados.

Embora seja muito simples, a função hash é o método mais

seguro de criptografar dados, pois tanto o valor de hash

quanto a própria função hash são secretos e não requerem

mecanismos de proteção.

Pelo fato de os algoritmos RSA usarem o conceito de fatoração de números primos, eles não são vulneráveis a ataques.

( ) Aprendizado de máquina (machine learning) tem sido utilizado para aumentar a eficiência de IDS baseados em comportamento.

( ) A maior ocorrência de pacotes criptografados na rede tem dificultado o NIDS (Network IDS) a detectar ataques.

( ) IPS baseados em assinatura trazem o risco de bloquear tráfego legitimo.

As afirmativas são, respectivamente,

Assinale a opção que descreve uma forma de proteção, mesmo parcial, contra clickjacking.

I. Essa norma indica que o termo “segurança da informação”, usado na norma NBR ISO/IEC 27001, deva ser considerado como “segurança da informação e privacidade”.

II. A norma coloca como conveniente a existência um ponto de contato para ser usado pelo cliente, em relação ao tratamento de dados pessoais.

III. De acordo com a norma, a ocorrência de um evento de segurança da informação implica necessariamente em uma probabilidade alta de acesso não autorizado a dados pessoais, sensíveis ou não.

Está correto apenas o que se afirma em

( ) Uma das práticas definidas pelo modelo SDL da Microsoft é a modelagem de ameaças.

( ) Uma análise estática de segurança (SAST) exige que a aplicação já esteja em funcionamento.

( ) O conserto de vulnerabilidades descobertas por meio de análise dinâmica de segurança (DAST) costuma custar mais caro do que aquelas descobertas no início do ciclo de desenvolvimento.

As afirmativas são, respectivamente,

A conclusão do perito é que o malvware estava tentando realizar

I. Não é vulnerável a ataques “man-in-the-middle”.

II. Pode ser utilizado tanto para assinatura digital quanto para geração de chave simétrica.

III. Pode ser usado de três maneiras diferentes: anônimo, estático e efêmero, sendo essa última considerada a maneira mais segura.

Está correto apenas o que se afirma em

O nome desse documento é

Essa função de hash, considerada atualmente insegura, seria a

O modo de operação da cifragem de blocos da criptografia simétrica usado no jogo é o

No que tange a gestão de riscos e continuidade do negócio, julgue o próximo item.

Segundo a NBR n.º 27005:2019, a abordagem da gestão de

riscos de segurança da informação define que se deve adotar

um método de fazer a gestão da segurança para todos os

processos existentes para facilitar o treinamento dos

colaboradores.

Com relação a segurança em recursos humanos, julgue o seguinte item.

Na NBR n.º 27001:2013, está previsto que as

responsabilidades pela segurança da informação

permaneçam válidas após um encerramento ou mudança da

contratação, devendo ser definidas, comunicadas aos

funcionários ou partes externas e cumpridas.

Julgue o item subsequente, a respeito de políticas para o uso de dispositivo móvel.

A ameaça em segurança dos dispositivos móveis da empresa

denominada ataques de engenharia social é caracterizada

pelo mau uso dos recursos de rede, dispositivo ou identidade,

como, por exemplo, ataques de negação de serviço.

Julgue o item seguinte, acerca de controle de acesso.

No controle de acesso, somente os usuários que tenham sido

especificamente autorizados podem usar e receber acesso às

redes e aos seus serviços.

Julgue o item a seguir, a respeito da NBR ISO/IEC n.º 27001:2013.

Segundo a referida norma, um incidente de segurança da

informação é uma ocorrência identificada de um estado de

sistema, serviço ou rede, que indica uma possível falha no

sistema de gestão da informação.

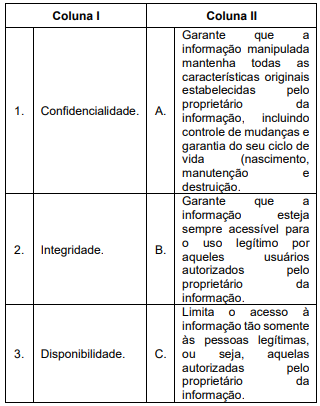

Assinale a alternativa que apresenta a sequência correta.