Questões de Concurso Sobre segurança da informação

Foram encontradas 10.099 questões

Com relação a botnets e phishing, julgue o item a seguir.

Um dos motivos para o deslocamento das ocorrências de

phishing para as redes sociais é a usabilidade dessas redes

como canais de comunicação legítimos e familiares aos

usuários, o que torna mais difícil distinguir mensagens de

phishing de mensagens genuínas.

A respeito de artefatos maliciosos, julgue o item que se segue.

O instalador do ransomware WannaCry executa dois

componentes: o primeiro usa o exploit EternalBlue para

explorar uma vulnerabilidade do RDP (remote desktop

protocol) do Windows e propagar o malware; o segundo é um

componente de criptografia.

A respeito de artefatos maliciosos, julgue o item que se segue.

O spyware Flame, também conhecido por sKyWIper, foi

descrito como um dos mais complexos códigos maliciosos já

descobertos, sendo a ele atribuída a capacidade de coletar

informações da máquina infectada por meio de teclado, tela,

microfone, dispositivos de armazenamento, rede, wi-fi,

Bluetooth, USB e processos do sistema.

A respeito de artefatos maliciosos, julgue o item que se segue.

Rootkits executando em modo usuário são difíceis de detectar,

possuem acesso irrestrito ao hardware e operam tipicamente

subvertendo o fluxo de execução, ocultando-se e substituindo

por código malicioso as chamadas do sistema que manipulam

arquivos, processos, memória, controle de acesso e

comunicações de rede.

A respeito dos ataques distribuídos de negação de serviço (DDoS), julgue o próximo item.

Os testes CAPTCHA são eficientes contra os ataques DDoS

volumétricos e os de exaustão das conexões TCP, mas são

inócuos contra os ataques DDoS de camada de aplicação.

Acerca das ameaças persistentes avançadas (APT), vulnerabilidades zero day e engenharia social, julgue o item a seguir.

O uso de engenharia social e o envio de mensagens contendo

links para websites hospedeiros de código malicioso a fim de

explorar vulnerabilidades zero day para pessoas

cuidadosamente selecionadas e conectadas a redes corporativas

são maneiras comuns de iniciar ataques de APT.

Acerca das ameaças persistentes avançadas (APT), vulnerabilidades zero day e engenharia social, julgue o item a seguir.

Um exploit elaborado para um ataque direcionado e com base

em uma vulnerabilidade zero day permanece efetivo até que a

vulnerabilidade seja publicamente revelada e a correção de

software seja produzida, distribuída e aplicada.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue o item subsequente.

Uma das características das estruturas de comando e controle

de malware descentralizadas é a garantia da existência de uma

quantidade significativa de nós redundantes que devem ser

atacados para que a rede de comando e controle associada ao

malware seja desativada.

A respeito de estruturas de comando e controle de artefatos maliciosos, julgue o item subsequente.

A estrutura de comando e controle do malware Taidoor é

conectada pelas máquinas comprometidas por meio de uma

DLL camuflada em dados aparentemente aleatórios de um post

de um blogue do Yahoo, criptografados por RC4, codificados

em base64 e baixados por um malware auxiliar.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

CybOX é uma linguagem padronizada para codificação e

comunicação de informações direcionada a eventos

cibernéticos específicos ou casos de uso únicos de segurança

cibernética para os quais são registradas observações simples,

individualizadas e rigidamente estruturadas.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

Características técnicas que definem ameaças cibernéticas,

metodologias de ataques e artefatos consequentes de intrusões

são exemplos de informações compartilhadas como

indicadores de comprometimento pelo framework OpenIOC.

Acerca de indicadores de comprometimento (IOC), julgue o próximo item.

Uma das características de TAXII é a disponibilização de

métodos de autenticação, autorização e acesso separados para

produtores e consumidores, o que permite a proteção de

informações relacionadas a ameaças cibernéticas que se

desejem manter privadas.

A respeito de inteligência de ameaças em fontes abertas (OSINT), julgue o item a seguir.

Informações obtidas por meio de OSINT são menos confiáveis

e menos precisas que aquelas obtidas usando-se disciplinas de

inteligência tradicionais.

A respeito de inteligência de ameaças em fontes abertas (OSINT), julgue o item a seguir.

OSINT é potencialmente uma fonte de informação rápida e

economicamente viável, e a informação e a inteligência

derivadas de OSINT podem ser potencialmente

compartilhadas.

Julgue o item a seguir, relativo a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Uma mudança maliciosa da chamada ao sistema web ocorreu por meio de substituição de valor de uma variável e inserção de outra, conforme a manipulação de URL a seguir.

de http://www.site.com.br/script?variavel=X

para http://www.site.com.br/script?variavel=ABC&varia vel_2=123

Assertiva: Essa situação descreve respectivamente um ataque

por meio da técnica de persistência — em que há mudança no

valor dos parâmetros ou variáveis — e da técnica de

lateralidade — em que há a inserção de outras variáveis e(ou)

parâmetros.

Julgue o item a seguir, relativo a injeção de código, engenharia reversa e exfiltração (ou desinfiltração) de dados.

Situação hipotética: Na coleta de informações de um sistema

atacado pelo malware Y, observou-se que as chamadas às

APIs do Windows estavam sendo redirecionadas para o

software de monitoramento antes que o código da API fosse

efetivamente chamado, criando informações sobre a sequência

das operações do sistema executadas pela amostra de malware.

Assertiva: Essa situação descreve um ataque do tipo API

hooking, cuja característica é a garantia de que o

comportamento do nível do sistema (que, em algum momento

no tempo, deve usar uma chamada de API) não é ignorado, a

menos que a chamada da API correspondente não seja

conectada

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Situação hipotética: Um analista com acesso legalmente

constituído extraiu dados de dois sistemas protegidos, aos

quais tinha autorização válida e vigente. Após obter os dados,

o servidor os compartilhou com terceiros não autorizados,

propositalmente. Assertiva: Essa situação descreve uma

exfiltração de dados, ainda que o agente causador tenha

autorização e fosse confiável, isso porque ela pode ocorrer da

forma descrita ou ainda por meio de processo automatizado

conduzido por meio de um programa malicioso.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Situação hipotética: Na realização de um monitoramento com a utilização do Internet Explorer, observou-se que:

I ao iniciar uma sessão em determinado sítio, um processo no sistema operacional foi iniciado, faltando uma DLL para a aplicação X;

II o processo ligado à sessão foi iniciado na pasta c:\xyz\;

III ainda com a sessão ativa, observou-se que a DLL foi carregada a partir da pasta c:\xyz\ e a sessão foi interrompida;

IV no reinício do sistema operacional, a aplicação X foi carregada com a DLL em %SystemRoot%/System32, a mesma que se encontrava na pasta c:\xyz\.

Assertiva: A situação hipotética descreve um ataque DLL

hijacking de acordo com III e IV, principalmente pela

interrupção, entretanto, é descaracterizado, pois vai de

encontro ao que foi descrito em I e II, porque a DLL precisa

estar presente antes do início da sessão e, se foi carregada em

%SystemRoot%/System32, é confiável e imune a ataques

desse tipo.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

Executar com sucesso o disassembly não é um problema

simples de resolver haja vista que sequências de código

executável podem ter várias representações — algumas que

podem ser inválidas — e, ao final, pode-se causar erros na

funcionalidade real do programa.

Julgue o item seguinte, a respeito da análise de artefatos maliciosos.

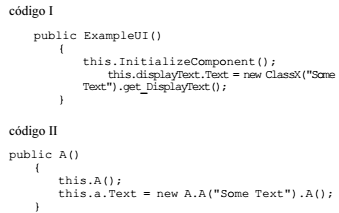

Tendo como referência os códigos I e II a seguir, é correto afirmar que, no código I, foi realizada obfuscação, ou ofuscação, que tem, entre outros objetivos, o de tornar o código mais difícil de ser lido mediante a utilização de técnicas como mudar nomes de variáveis.