Questões de Concurso Sobre segurança da informação

Foram encontradas 10.099 questões

Acerca dos conceitos de organização e de gerenciamento de arquivos, dos procedimentos e dos aplicativos para segurança da informação, julgue o item subsequente.

Um sistema de detecção de intrusão (intrusion detection

system – IDS) consegue detectar comportamentos

maliciosos tanto em computadores individuais quanto em

redes de computadores.

Acerca dos conceitos de organização e de gerenciamento de arquivos, dos procedimentos e dos aplicativos para segurança da informação, julgue o item subsequente.

Treinamento e conscientização dos empregados a respeito

de segurança da informação são mecanismos preventivos

de segurança que podem ser instituídos nas organizações,

uma vez que as pessoas são consideradas o elo mais fraco

da cadeia de segurança.

Um Plano de Continuidade de Negócios pode ser estruturado em quatro outros planos ligados entre si, cada qual criado para cuidar de um estágio diferente:

I. Define funções e responsabilidades das equipes envolvidas com o acionamento das ações de contingência, antes durante e após a ocorrência.

II. Deve ser utilizado em último caso, quando todas as prevenções tiverem falhado. Define as necessidades e ações mais imediatas.

III. Seu objetivo é reestabelecer o funcionamento dos principais ativos que suportam as operações de uma empresa, reduzindo o tempo de queda e os impactos provocados por um eventual incidente. Um exemplo simples é a queda de conexão à internet.

IV. Determina o planejamento para que, uma vez controlada a contingência e passada a crise, a empresa retome seus níveis originais de operação.

O plano

... é um utilitário para a realização de cópias de segurança dos aplicativos instalados no Android. Com a ajuda deste aplicativo, é possível realizar operação do tipo 1 e também operação do tipo 2, recuperando os apps de forma bastante rápida e eficaz. Em sua primeira inicialização, o utilitário irá buscar por todos os apps que poderão ser salvos e, então, montará um cache local dos mesmos. Em seguida, o usuário será apresentado a uma lista em que ele deverá escolher quais aplicativos passarão pela operação 1.

Um ponto importante a ser observado, consiste na definição do diretório em que os aplicativos serão salvos. De forma a auxiliar o usuário, o utilitário aconselha que sejam armazenados em uma pasta do cartão SD ou micro SD. Caso o dispositivo não possua uma mídia deste tipo, será possível realizar a cópia na sua memória interna. Quando o usuário desejar realizar a operação 2, é importante marcar a opção “Instalar aplicativos de fontes desconhecidas” no menu de configurações do Android. Caso contrário, a operação 2 não será bem sucedida.

(Adaptado de: http://www.techtudo.com.br/tudo-sobre/)

De acordo com o texto, as operações 1 e 2 são, correta e respectivamente,

Com relação aos processos de criptografia e compactação, analise as afirmativas a seguir e assinale (V) para a afirmativa verdadeira e (F) para a falsa.

( ) Todo arquivo que está criptografado está necessariamente compactado.

( ) Todo arquivo compactado está necessariamente criptografado.

( ) O grau de redução de tamanho obtido por um bom algoritmo de compactação é sempre constante, e não depende do tipo de arquivo compactado.

Na ordem apresentada, as afirmativas são, respectivamente,

“Segurança da informação é um tema que ganhou corpo nos últimos anos, obtendo espaço nas mídias e tornando-se „commodity‟, em empresas dos mais variados portes e segmentos. Em contrapartida, é importante frisar que a popularização do termo SI (Segurança da Informação) foi motivada pela elevação no número de incidentes de segurança, ocorridos em âmbito mundial. Os transtornos gerados por esses incidentes são variados, provocando desde danos à imagem do negócio e vazamento de informações críticas, e, até mesmo, acarretando em perdas financeiras substanciais.” („ISO 27002: Boas práticas para gestão de segurança da informação‟ de 30/12/2016 disponível em <https://blog.ostec.com.br/padronizacao/iso-27002-boas-praticas-gs)

Assinale a alternativa que NÃO representa os objetivos da gestão de segurança da informação, introduzido pela NBR ISO/IEC 27002 – Código de Prática para a Gestão de Segurança da Informação

Backups são fundamentais para a segurança da informação de uma empresa e devem estar presentes em qualquer política de segurança estabelecida. Dados os itens abaixo sobre estratégias de backup,

I. Backup Nível Zero é aquele em que é realizada uma cópia do sistema original antes de ter começado a ser usado.

II. Backup Completo é similar ao backup nível zero, exceto o que é feito periodicamente.

III. Backup incremental é aquele em que somente os arquivos que foram modificados, a partir da cópia anterior, devem ser copiados.

IV. O melhor local para guardar um backup é num cofre próximo à máquina da qual foi feito o backup. Isso facilita a verificação frequente deste.

verifica-se que estão corretos

Malware tem sido o termo para designar uma classe de pragas que permeiam a Internet, gerando prejuízos financeiros, perda de dados e comprometendo a privacidade e segurança dos usuários na Internet. Acerca disso, dados os itens abaixo,

I. Um Vírus é considerado um programa malicioso que necessita obrigatoriamente da intervenção humana para a sua propagação.

II. Um Worm atua como um invasor automatizado, tentando explorar falhas em computadores aleatoriamente e replicando-se automaticamente.

III. Um cavalo de troia atua registrando tudo pelo usuário, sem que ele se dê conta disso.

IV. Spyware é o software que monitora qualquer comportamento do usuário, assim como conversas em mensageiros instantâneos, e depois envia o que é capturado para seu criador.

verifica-se que estão corretos

Controle de Acesso é uma tarefa fundamental na Administração de Redes e Sistemas, a qual visa ser bem definida dentro da Política de Segurança de uma instituição quanto à autenticação e à autorização dos recursos a serem disponibilizados aos usuários. Acerca disso, dados os itens abaixo,

I. Autenticação refere-se à identificação apropriada dos usuários perante o sistema ou rede.

II. De forma geral, a autenticação refere-se a algo que o usuário possua (como um token), saiba senha) ou seja (características físicas únicas).

III. A autorização é a parte do controle de acesso ligada a restrições impostas a usuários já autenticados também ser aplicadas a usuários não autenticados

IV. Um Firewall pode ser considerado um dispositivo de controle de acesso de usuários.

verifica-se que estão corretos

A Segurança da Informação tem por fundamento atingir objetivos como a Confidencialidade, Integridade, a Disponibilidade e a Autenticação. Dentro deste contexto, dados os itens abaixo,

I. A Confidencialidade visa manter a integridade dos dados em uma determinada comunicação, de forma a detectar que, caso o dado tenha sido alterado, é possível detectar que isso ocorreu.

II. A Disponibilidade diz respeito a manter um serviço operando consistentemente e continuamente, para usuários autorizados.

III. O requisito de Integridade é alcançado quando o emissor e o receptor conseguem comunicar-se em segredo, mesmo diante da interceptação da comunicação por um terceiro.

IV. Através da Autenticação, as partes envolvidas em uma comunicação podem garantir sua identidade de maneira única.

V. O Não-Repúdio é atingido por meio da autenticação mútua das partes, sendo que ambas não poderão negar ter participado em uma determinada transação após esta ter ocorrido.

verifica-se que estão corretos

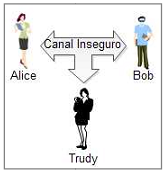

Considere a figura ilustrada abaixo, onde é mostrada a comunicação entre Alice e Bob sob um canal inseguro, como a Internet. A comunicação está sendo interceptada por Trudy. Avaliando os itens a seguir,

I. Alice e Bob poderiam usar criptografia simétrica nesta comunicação, uma vez que, mesmo Trudy interceptando a chave pública de Bob, ela não poderá deduzir a chave privada de Alice.

II. Mesmo usando criptografia assimétrica, Alice e Bob ainda estão vulneráveis a um ataque do tipo Man-in-lhe-Middle.

III. Se for usada criptografia de chave pública, é impossível para Trudy realizar qualquer tipo de ataque no intuito de decifrar a comunicação entre Alice e Bob.

IV. Para atingir um nível de confidencialidade, integridade e autenticidade confiável, Alice e Bob poderiam usar Certificados Digitais emitidos por uma Autoridade Certificadora.

verifica-se que estão corretas