Questões de Concurso Sobre segurança da informação

Foram encontradas 10.099 questões

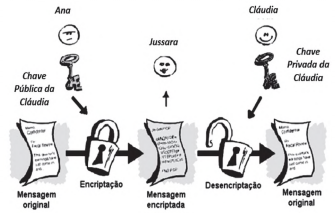

A figura mostra um tipo de criptografia denominada:

Um importante mecanismo de segurança tem os seguintes objetivos:

- Registrar todo o tráfego de informações de dentro para fora ou vice versa;

- Permitir, apenas, a passagem de tráfego autorizado como definido pela política de segurança local;

- Evitar a propagação de código malicioso para que não sejam exploradas vulnerabilidades em outros computadores.

O texto acima diz respeito ao seguinte mecanismo de segurança:

Com relação aos cuidados a serem tomados com os antivírus, analise as afirmativas abaixo:

I. Programas de antivírus online nunca devem ser utilizados, caso já exista um antivírus instalado no computador.

II. O antivírus deve ser configurado para verificar automaticamente os discos rígidos e as unidades removíveis.

III. O antivírus deve ser mantido sempre atualizado, com a versão mais recente e com todas as atualizações existentes aplicadas.

IV. É recomendável possuir em execução diferentes programas de antivírus simultaneamente.

Estão CORRETAS

I. A computação na nuvem possibilita operações seguras, e as configurações são feitas pelo provedor, havendo menos exposição aos riscos. II. Traçar um panorama dos riscos gera certeza na hora de avaliar possíveis otimizações do sistema. III. Uma infraestrutura segura considera um design geral da solução, sem deixar de prestar atenção à proteção dos dados.

Assinale a alternativa INCORRETA.

Julgue o item subsequente, com base na norma NBR ISO/IEC 27001:2009.

A referida norma prevê que as organizações estabeleçam e

mantenham critérios de riscos de segurança da informação que

incluam os critérios de aceitação do risco.

Julgue o item subsequente, com base na norma NBR ISO/IEC 27001:2009.

A organização deve determinar e prover recursos necessários

a estabelecimento, implementação, manutenção e

melhoria contínua do sistema de gestão de segurança da

informação (SGSI).

Julgue o item subsequente, com base na norma NBR ISO/IEC 27001:2009.

As organizações devem estabelecer os objetivos de segurança

da informação de forma independente de sua política de

segurança da informação.

Julgue o seguinte item, a respeito de criptografia e assinatura digital, utilizadas para dar determinadas garantias de segurança da informação.

A assinatura digital utiliza funções resumo (message digest) de

uma via.

Julgue o seguinte item, a respeito de criptografia e assinatura digital, utilizadas para dar determinadas garantias de segurança da informação.

Na criptografia simétrica, é comum o uso de duas chaves

distintas: uma delas serve para a proteção de bloco; a outra,

para a geração do fluxo do criptograma.

Julgue o seguinte item, a respeito de criptografia e assinatura digital, utilizadas para dar determinadas garantias de segurança da informação.

Na criptografia assimétrica, a chave pública usada no processo

de criptografar a mensagem é também a chave que permite a

fatoração da chave privada para fins de verificação de

integridade.

Acerca de integridade, disponibilidade e confidencialidade em segurança da informação, julgue o item a seguir.

A integridade, propriedade da segurança da informação,

garante que uma informação ou um dado não seja alterado por

pessoa ou processo não autorizado.

Acerca de integridade, disponibilidade e confidencialidade em segurança da informação, julgue o item a seguir.

A confidencialidade determina que uma informação seja

criptografada com cifra assimétrica.

Acerca de integridade, disponibilidade e confidencialidade em segurança da informação, julgue o item a seguir.

A disponibilidade pressupõe que uma informação deva estar

disponível a qualquer pessoa de direito, sempre que necessário.