Questões de Concurso Sobre segurança da informação

Foram encontradas 10.106 questões

Julgue o item subsequente quanto à VPN (Virtual Private Network) e aos certificados digitais.

Tornar a tecnologia compatível e realizar a validação

adequada de usuários são ações simples, eficientes e

baratas no que tange ao gerenciamento correto de

certificados digitais.

Julgue o item que se segue acerca dos firewalls, dos antivírus e do IDS (Intrusion Detection System).

É possível implementar auditorias e alarmes em um

sistema de firewall.

Julgue o item que se segue acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

A NBR ISO/IEC 17799 menciona que é possível que a

política de segurança da informação faça parte de um

documento da política geral da organização com as

devidas precauções.

Julgue o item que se segue acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

De acordo com a NBR ISO/IEC 17799, convém que o

documento da política de segurança da informação de

uma organização seja aprovado pela direção, publicado

e comunicado para todos os funcionários e todas as

partes externas relevantes.

Julgue o item que se segue acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

A assinatura digital possui alguns requisitos, como, por

exemplo, a facilidade de produzi-la, reconhecê-la e

verificá-la.

Julgue o item que se segue acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

Uma grande vantagem dos algoritmos de chave

assimétrica é que eles são muito mais rápidos que os de

chave simétrica.

Julgue o item que se segue acerca dos mecanismos e das políticas de segurança de acordo com a NBR ISO/IEC 17799.

Na criptografia de chave simétrica, caso a chave seja

interceptada durante sua transmissão, não haverá

qualquer tipo de problema, pois torna-se difícil decifrar a

mensagem

Relacione os requisitos básicos de segurança às suas características.

COLUNA I

1. Autenticação.

2. Autorização.

3. Integridade.

COLUNA II

( ) Determinar as ações que a entidade pode executar.

( ) Verificar se a entidade é realmente quem ela diz ser.

( ) Proteger a informação contra alteração não autorizada.

Assinale a alternativa que apresenta a sequência CORRETA.

Relacione os tipos de algoritmos de criptografia de dados da coluna da esquerda com as respectivas implementações da coluna da direita:

(1) Algoritmos Assimétricos

(2) Algoritmos Simétricos

(A) AES

(B) RSA

(C) DES

(D) EIGamal

Assinale a alternativa correta.

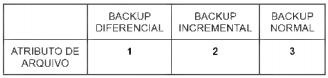

Segundo a Microsoft o backup diferencial, incremental e normal, quanto ao atributo de arquivo segue a seguinte ocorrência:

Assinale a alternativa respectivamente correta.

Analise as afirmativas sobre procedimentos de backup.

I. O backup de cópia copia todos os arquivos selecionados e os marca como arquivos que passaram por backup.

II. O backup diferencial copia arquivos criados ou alterados desde o último backup normal ou incremental e os marca como arquivos que passaram por backup.

III.O backup incremental copia somente os arquivos criados ou alterados desde o último backup normal ou incremental e os marca como arquivos que passaram por backup.

Está(ão) correta(s) apenas a(s) afirmativa(s)