Questões de Segurança da Informação para Concurso

Foram encontradas 10.096 questões

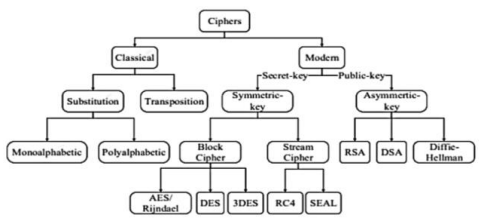

Fonte: SINGH (2013).

A respeito dos métodos de criptografia é correto afirmar, EXCETO:

Fonte: https://edisciplinas.usp.br/

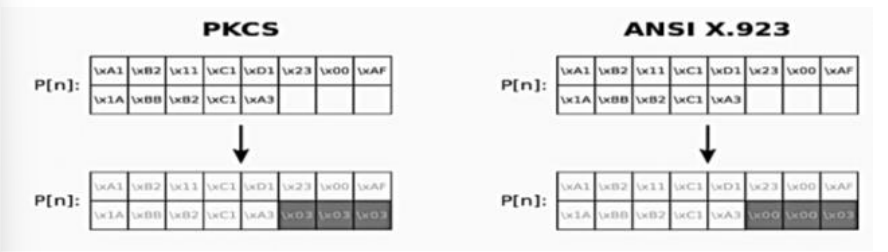

I. The Public-Key Cryptography Standards (PKCS) compreende um grupo de padrões criptográficos que fornecem diretrizes e interfaces de programação de aplicativos (APIs) para o uso de métodos criptográficos.

II. AES significa Advanced Encryption Standard e consiste de um algoritmo de criptografia simétrica popularmente usado, estabelecido pelo Instituto Nacional de Padrões e Tecnologia dos EUA (NIST) em 2001. O AES é apresentado como sucessor do então popular, mas antigo, algoritmo Data Encryption Standard (DES).

III. ANSI X9.23 define um aprimoramento no modo básico de encadeamento de blocos de criptografia (CBC) do ANSI X3.106 para que o sistema possa processar dados com um comprimento que não seja um múltiplo exato de oito bytes.

Está(ão) correta(s) a(s) afirmativa(s):

Com relação a administração de serviços na nuvem, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) A ISO 27017 fornece controles e orientações de implementação somente para provedores de serviços de nuvem.

( ) Clientes de serviços de nuvem podem obter informações práticas da ISO 27017 sobre o que devem esperar dos provedores de serviços de nuvem, possibilitando que entendam as responsabilidades compartilhadas na nuvem.

( ) O padrão proposto na ISO 27017 fornece orientações sobre 37 controles na ISO/IEC 27002 e apresenta controles novos que não estão duplicados na ISO/IEC 27002.

As afirmativas são, respectivamente,

( ) Um programa de segurança pode ter diversos objetivos, seus princípios são referenciados sob a forma de um triângulo no qual os vértices representam a completude, a integridade e a disponibilidade de dados.

( ) A completude se refere ao limite em termos de quem pode obter que tipo de informação do sistema dentre do escopo da organização.

( ) A integridade se refere a ser correto e consistente com o estado ou informação pretendida, modificação não autorizadas (deliberadas ou acidentais), representam violações de integridade.

As afirmativas são, respectivamente,

I. Um sistema de detecção de intrusão passivo é projetado para detectar ameaças e informar ao administrador da rede sobre a atividade maliciosa detectada.

II. O sistema de prevenção de intrusão representa o comportamento de um sistema de detecção de intrusão ativo.

III. O sistema de detecção de intrusão é projetado com o objetivo de bloquear automaticamente a atividade maliciosa, seja por configuração de firewalls e comutadores ou outras técnicas, como encerramento de conexão via envio de pacotes reset.

A ABNT NBR ISO/IEC 27005:2011 fornece diretrizes para o processo de Gestão de Riscos de Segurança da Informação de uma organização, atendendo particularmente aos requisitos de um Sistema de Gestão de Segurança da Informação (SGSI)

Com relação à Gestão de Risco, em conformidade com a norma

ABNT NBR ISO/IEC 27005:2011, analise os itens a seguir.

I. O risco é o efeito da incerteza nos objetivos, sendo muitas

vezes caracterizado pela referência aos eventos potenciais e

às consequências, ou uma combinação destes.

II. O risco residual (ou "risco retido") se refere ao risco

remanescente após o tratamento de eventos sucessivos.

III. O nível de risco se relaciona a magnitude de um risco,

expressa em termos da combinação das consequências e de

suas probabilidades (likelihood)

Está correto o que se afirma em

A norma ABNT NBR ISO/IEC 27002:2013 estabelece um código de prática para controles de segurança. Ela fornece diretrizes para prática de gestão de segurança da informação para as organizações, incluindo a seleção, implementação e o gerenciamento dos controles levando em consideração os ambientes de risco da segurança da informação da organização.

Relacione os termos de segurança da informação a seguir, às suas

respectivas definições.

1. Segurança da informação

2. Incidente de segurança de informação

3. Evento de segurança de informação

4. Risco

( ) Preservação da confidencialidade, da integridade e da

disponibilidade da informação; adicionalmente, outras

propriedades, tais como autenticidade, responsabilidade, não

repúdio e confiabilidade, podem também estar envolvidas.

( ) Ocorrência que indica uma possível violação da política de

segurança da informação ou falha de controles, ou uma

situação previamente desconhecida, que possa ser relevante

para a segurança da informação e que pode ser identificada

em um sistema, serviço ou rede.

( ) Ocorrência(s) indesejada(s) ou inesperada(s) que tem grande

probabilidade de comprometer as operações do negócio e

ameaçar a segurança da informação.

( ) Combinação da probabilidade de um evento e de suas

consequências.

Assinale a opção que indica a relação correta, segundo a ordem

apresentada.

I. Toda informação deve ser mantida na sua condição original, tal como fornecida pelo seu proprietário, com o objetivo de protegê-la contra quaisquer alterações indevidas, sejam elas intencionais ou acidentais.

II. É fundamental registrar tanto o acesso quanto o uso da informação, permitindo a identificação dos usuários que acessaram e as ações realizadas com os dados.

III. Toda informação deve ser protegida conforme o seu nível de sigilo, com o objetivo de restringir o acesso e o uso apenas às pessoas autorizadas a recebê-la.

As afirmações acima referem-se aos seguintes conceitos, respectivamente.

Dada a importância crucial dos planos de contingência para sustentar a resiliência operacional de uma organização, torna-se imperativo uma análise detalhada desse assunto.

Nesse sentido, assinale a afirmativa correta.