Questões de Segurança da Informação para Concurso

Foram encontradas 10.096 questões

Conforme estabelecido na ENSEC-PJ, é um objetivo da Rede de Cooperação do Judiciário na área de segurança cibernética:

De acordo com o previsto no processo de tratamento de riscos, estabelecido na Norma ISO 27005, a opção de tratamento do risco escolhido pela equipe de infraestrutura e redes foi:

A decisão da área de infraestrutura e redes estaria correta se as vulnerabilidades registradas:

É correto afirmar que foi(ram) empregado(s):

A senha requer controles adicionais, dentre os quais:

Ao elaborar um plano de continuidade do negócio, um analista deve observar algumas exigências.

Em relação às exigências pertinentes, é correto afirmar que:

A classificação de um rootkit pode ser determinada com base nas seguintes características:

Para garantir a segurança, Mateus deverá usar a cifra de fluxo simétrica:

Essa técnica de ataques ao RSA é do tipo:

O Tribunal foi informado, no entanto, de que havia problema em alguma funcionalidade da Autoridade Certificadora (AC), pois:

Após a cifração, será anexado na mensagem:

O possível ataque que usaria a brecha de segurança identificada por Ana é o:

O antivírus utilizado identificou o malware como sendo um:

Uma das ações estabelecidas é:

Um dos objetivos desse modelo centralizado é:

Fonte: https://repositorio.ifgoiano.edu.br/bitstream/prefix/795/1/tcc_ Willian_Wallace_de_Matteus_Silva.pdf

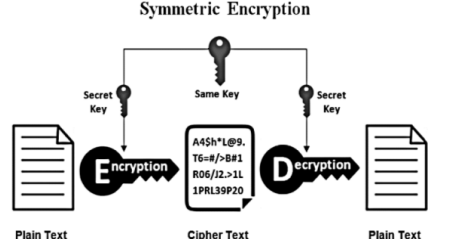

I. o algoritmo de chave simétrica The Data Encryption Standard (DES) desenvolvido pela IBM na década de 1970, foi adotado em 1976 pelo National Institute of Standards and echnolog (NIST). O DES foi projetado para criptografar e descriptografar blocos de informação de 64 bits de comprimento. Mesmo tendo uma chave de entrada de 64 bits, o tamanho real da chave do algoritmo DES é de 56 bits.

II. o sistema de chave simétrica consiste em um par de chaves, uma pública e uma privada, onde esse par de chaves é utilizado para criptografar e descriptografar uma informação.

III. utilizando o conceito de chave simétrica, se um terceiro interceptar a chave durante a transmissção, ele tem acesso às instruções para criptografar novas mensagens e descriptografar a informação cifrada enviada, inutilizando qualquer segurança que o algoritmo traria.

Está(ão) correta(s) a(s) afirmativa(s):