Questões de Segurança da Informação para Concurso

Foram encontradas 10.099 questões

A norma ABNT NBR ISO/IEC 27002:2013 estabelece um código de prática para controles de segurança. Ela fornece diretrizes para prática de gestão de segurança da informação para as organizações, incluindo a seleção, implementação e o gerenciamento dos controles levando em consideração os ambientes de risco da segurança da informação da organização.

Relacione os termos de segurança da informação a seguir, às suas

respectivas definições.

1. Segurança da informação

2. Incidente de segurança de informação

3. Evento de segurança de informação

4. Risco

( ) Preservação da confidencialidade, da integridade e da

disponibilidade da informação; adicionalmente, outras

propriedades, tais como autenticidade, responsabilidade, não

repúdio e confiabilidade, podem também estar envolvidas.

( ) Ocorrência que indica uma possível violação da política de

segurança da informação ou falha de controles, ou uma

situação previamente desconhecida, que possa ser relevante

para a segurança da informação e que pode ser identificada

em um sistema, serviço ou rede.

( ) Ocorrência(s) indesejada(s) ou inesperada(s) que tem grande

probabilidade de comprometer as operações do negócio e

ameaçar a segurança da informação.

( ) Combinação da probabilidade de um evento e de suas

consequências.

Assinale a opção que indica a relação correta, segundo a ordem

apresentada.

I. Toda informação deve ser mantida na sua condição original, tal como fornecida pelo seu proprietário, com o objetivo de protegê-la contra quaisquer alterações indevidas, sejam elas intencionais ou acidentais.

II. É fundamental registrar tanto o acesso quanto o uso da informação, permitindo a identificação dos usuários que acessaram e as ações realizadas com os dados.

III. Toda informação deve ser protegida conforme o seu nível de sigilo, com o objetivo de restringir o acesso e o uso apenas às pessoas autorizadas a recebê-la.

As afirmações acima referem-se aos seguintes conceitos, respectivamente.

Dada a importância crucial dos planos de contingência para sustentar a resiliência operacional de uma organização, torna-se imperativo uma análise detalhada desse assunto.

Nesse sentido, assinale a afirmativa correta.

Uma empresa de tecnologia que está revisando sua política de segurança para garantir a proteção eficaz de todos os sistemas operacionais usados em sua infraestrutura de TI.

Existem várias medidas de proteção que podem ser adotadas

para resguardar os sistemas operacionais contra ataques de

malware, exploração de vulnerabilidades, negação de serviço, e

outras ameaças similares.

São consideradas medidas de proteção os itens:

I. Patches de segurança,

II. Capacitação dos funcionários no tema,

III. Antivírus,

IV. Controle de acesso

Está correto o que se afirma em

Gerir riscos constitui uma etapa vital no contexto da segurança da informação, implicando na identificação, avaliação e mitigação dos potenciais riscos que possam impactar a confidencialidade, integridade e disponibilidade dos dados e sistemas organizacionais.

Com relação à gerência de risco, assinale (V) para a afirmativa verdadeira e (F) para falsa.

( ) Processos, atividades do negócio e informações são ativos primários de uma organização.

( ) As ameaças podem ter origem humana ou ambiental

( ) Salvaguardas referem-se a medidas de proteção prescritas com o intuito de cumprir os requisitos de segurança, tais como confidencialidade, integridade e disponibilidade, previamente estabelecidos para um sistema de informação.

( ) Reduzir riscos de segurança é um processo iterativo que envolve identificar os riscos, implementar controles para mitigá-los e reavaliar constantemente diante das mudanças.

As afirmativas são, respectivamente,

Em relação à segurança da informação conforme o disposto nas normas ISO 27001, 27002 e 27005, julgue o item subsecutivo.

A política de segurança da informação deve ser divulgada a todos da organização, de maneira formal e efetiva, informando-se

todos os detalhes da sua implementação, a forma como ela deve ser cumprida e as penalidades aplicáveis em caso da sua não

observância.

Em relação à segurança da informação conforme o disposto nas normas ISO 27001, 27002 e 27005, julgue o item subsecutivo.

O processo de avaliação de riscos de segurança da informação, conforme prevê a ISO 27005, é uma atividade na qual a equipe de

análise deve mensurar o nível de risco mediante o uso de resultados obtidos nas etapas anteriores da gestão de riscos, atribuindo

valores para a probabilidade e a consequência de cada risco.

Considerando ameaças e ataques à segurança da informação, bem como mecanismos de segurança da informação, julgue o próximo item.

Ao validar uma assinatura digital, o certificado digital

vincula a ela um arquivo eletrônico com dados do signatário;

tanto a assinatura digital quanto o arquivo são protegidos por

criptografia pelo certificado digital, que deve ser emitido por

uma autoridade certificadora credenciada.

Considerando ameaças e ataques à segurança da informação, bem como mecanismos de segurança da informação, julgue o próximo item.

Nos ataques de força bruta, hackers utilizam uma

metodologia que identifica senhas disponíveis online e,

depois, as testam, pesquisando nomes de usuários, até

encontrarem uma correspondência.

Considerando ameaças e ataques à segurança da informação, bem como mecanismos de segurança da informação, julgue o próximo item.

Exfiltração consiste no ato criminoso de extração de dados

sem que o titular de direito desses ativos assim o perceba.

Julgue o próximo item, a respeito da política de segurança da informação nas organizações.

É competência dos órgãos e das entidades a elaboração de

sua política de segurança da informação, bem como de suas

normas internas de segurança da informação, devendo toda

essa atividade de elaboração ser coordenada pelo gestor de

segurança da informação do respectivo órgão ou entidade.

Julgue o próximo item, a respeito da política de segurança da informação nas organizações.

A política de segurança da informação tem como objetivo a

proteção das informações contra ameaças internas e externas,

assim como a prevenção contra vazamento de dados e sua

alteração ou eliminação sem as devidas autorizações.

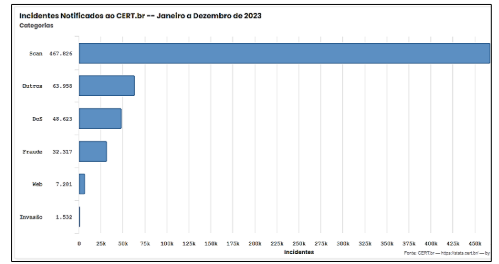

Analise os incidentes notificados ao CERT.br (Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil) de janeiro a dezembro de 2023:

(Figura 1: Incidentes Notificados ao CERT.br - Jan a Dez 2023. Disponível em: https://stats.cert.br/incidentes/.)

Considerando a descrição das categorias de incidentes reportados ao CERT.br, qual das seguintes atividades é incluída na

categoria “Scan”?

( ) Um vírus de computador é capaz de se replicar e infectar outros arquivos ou programas sem a intervenção do usuário. Uma vez que um vírus é executado em um sistema, ele pode se espalhar para outros arquivos ou programas automaticamente sem a necessidade de interação do usuário.

( ) Spoofing é uma técnica na qual um atacante mascara a identidade ou origem de um pacote de dados, fazendo com que pareça originar-se de uma fonte confiável, com o objetivo de enganar o receptor e obter acesso não autorizado a sistemas ou informações.

( ) O cavalo de Troia é um tipo de malware que se disfarça como um programa aparentemente inofensivo ou útil, mas que, na verdade, esconde código malicioso. Quando ativado pelo usuário, ele executa ações não autorizadas, como roubo de informações ou danos ao sistema.

( ) O objetivo principal de um ataque de negação de serviço (DoS) é enviar mais dados do que um receptor espera para forçá-lo a armazenar os valores em variáveis fora do buffer.

A sequência está correta em

I. Utilização de câmeras de vigilância e controle de acesso biométrico são medidas típicas de segurança física.

II. Criptografia de dados e implementação de firewalls são medidas típicas de segurança lógica.

III. Proteção contra incêndio é uma medida de segurança física.

IV. Acesso físico e lógico através de cartões (crachás) e permissão, por meio desse cartão, de ingresso seguro à rede de Windows, bloqueio de PC, acesso remoto seguro (VPN) e e-mail seguro com assinatura digital são consideradas convergência física e lógica.

Está correto o que se afirma em