Questões de Segurança da Informação para Concurso

Foram encontradas 10.096 questões

Os gastos com os controles não necessitam ser balanceados de acordo com o negócio.

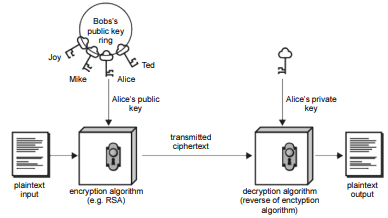

A figura a seguir ilustra o uso da criptografia de chave pública para garantir a confidencialidade das informações.

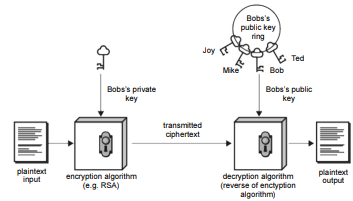

A figura a seguir mostra o uso da criptografia de chave pública para oferecer autenticação.

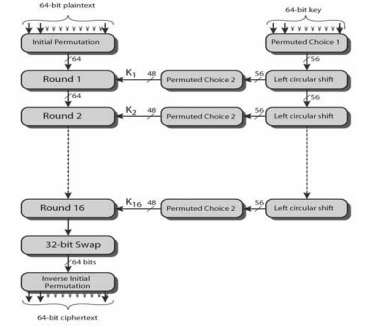

Criptoanálise diferencial e linear são tipos de ataques, porém, não podem ser utilizados no DES com 16 etapas.

O DES é uma cifragem de bloco que utiliza uma chave de 56 bits para criar uma tabela de chaves. Ao utilizar tal tabela, o DES realiza manipulações de bits sobre o texto simples e, para decriptar o texto cifrado, simplesmente reverte tudo.

O processo de proteção da informação contra modificações não autorizadas ou acidentais, conhecido como processo de irretratabilidade, garante a integridade da informação, mas não necessariamente garante que o seu conteúdo esteja correto.

A confidencialidade tem o objetivo de garantir que apenas pessoas autorizadas tenham acesso à informação. Essa garantia deve ser obtida em todos os níveis, desde a geração da informação, passando pelos meios de transmissão, até chegar ao seu destino e ser devidamente armazenada ou, se necessário, destruída sem possibilidade de recuperação.

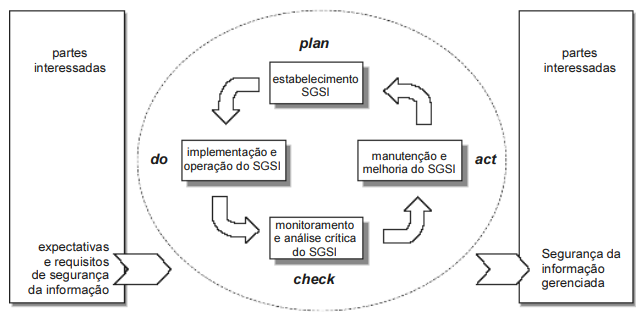

Tomar as ações corretivas e preventivas para alcançar a melhoria contínua, com base nos resultados da auditoria interna do SGSI, na revisão gerencial ou em outra informação pertinente, faz parte da fase do planejamento do SGSI.

O gerenciamento dos riscos envolve atividades que procuram impedir um ataque antes que ele ocorra e(ou) que reduzam os efeitos de uma ameaça.

Assinale a opção que apresenta a afirmativa INCORRETA sobre essa política SPF:

I - Se um IDS não for configurado de forma apropriada, tráfego legítimo pode ser bloqueado, devido a falsos positivos que podem ocorrer.

II - Um Network IDS (NIDS) monitora o fluxo de informações que transitam pela rede, buscando encontrar padrões comportamentais suspeitos.

III - Uma diferença entre IDS e IPS é que o primeiro funciona com base em assinaturas e o segundo funciona com base em anomalias estatísticas.

Diante do exposto, assinale a alternativa que apresenta a(s) afirmativa(s) verdadeira(s):

I Não existe, hoje, lei federal que permita ou proíba um empregador de abrir um e-mail dirigido ao empregado, se este estiver usando o e-mail da organização para a qual trabalha.

II O direito à privacidade é um dispositivo infraconstitucional relacionado à segurança da informação.

III A doutrina e a legislação brasileira prescrevem como um dos tipos de assinaturas eletrônicas a assinatura digitalizada, a qual é gerada por meio de criptografia assimétrica.

IV São fases do tratamento da informação, que devem ser observadas pela administração pública quando da gestão da documentação governamental: recepção, produção, reprodução, utilização, acesso, transporte, transmissão, distribuição, armazenamento, eliminação e controle.

Estão certos apenas os itens

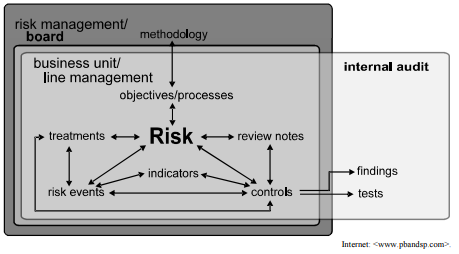

I O modelo proposto é mais adequado ao gerenciamento de riscos de segurança da informação que ao gerenciamento de riscos de projeto.

II O emprego de indicadores associados a riscos e controles torna o modelo mais operacional que gerencial.

III O uso de indicadores, de forma geral, é imprescindível ao sucesso de um programa de planejamento estratégico organizacional.

IV O sucesso na adoção de modelos de qualidade em desenvolvimento de software, tanto de produto quanto de processo, depende mais do emprego de auditoria interna que do uso de tecnologias específicas, como a de orientação a objetos.

V CMMI e PMI/PMBOK são modelos de governança que dependem fundamentalmente do uso de controles e auditoria.

Estão certos apenas os itens

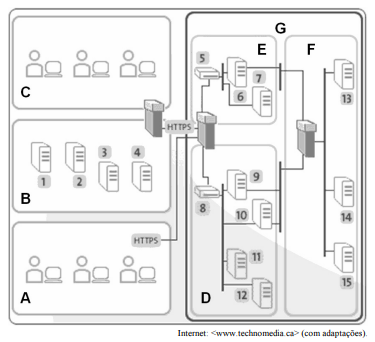

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

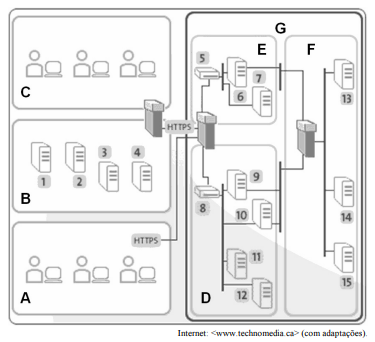

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

I Maior número de vulnerabilidades de segurança tende a residir na área E que na área D. II Maior número de ataques tende a ocorrer na área F que na área D. III Maior número de controles tende a ser associado à área B que à área D.

IV Maior perímetro de segurança tende a ser estabelecido na área A que na região C. V A presença de firewalls de aplicação é mais comum na área F que na área B.

Estão certos apenas os itens