Questões de Segurança da Informação para Concurso

Foram encontradas 10.096 questões

I. Todas as cópias são armazenadas em nuvem e criptografadas e assinadas digitalmente.

II. Existem 4 pastas na nuvem utilizadas de forma rotativa: Semana 1, Semana 2, Semana 3 e Semana 4. Em cada pasta há uma subpasta para cada dia da semana e, dentro destas, uma subpasta para cada servidor.

III. Todo domingo é realizada, automaticamente, uma cópia completa de todos os arquivos, utilizando a pasta referente à semana corrente, durante a madrugada.

IV. De segunda-feira a sábado, é realizada, automaticamente, uma cópia diferencial dos arquivos, utilizando a pasta referente ao dia e à semana, durante a madrugada.

Houve um incidente em que o servidor do portal web parou de funcionar e teve que ser reinstalado, e será necessário restaurar seus arquivos. Após validar a assinatura digital e descriptografar o conjunto de backup, devem ser restaurados os arquivos da pasta do servidor usando os seguintes conjunto de cópias:

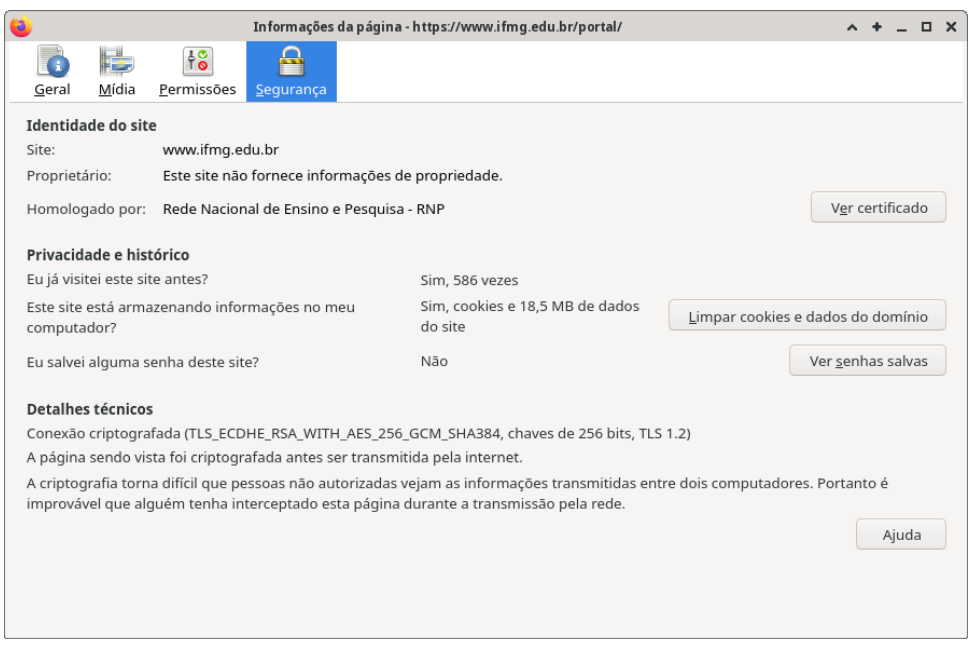

Considere a imagem a seguir e as afirmativas propostas a respeito dela:

I. A conexão é protegida por um certificado digital assinado por uma autoridade certificadora.

II. A conexão é estabelecida por TLS (Transport Layer Security), com troca inicial de chaves

simétricas de 256 bits utilizando o algoritmo AES (Advanced Encryption Standard).

III. A criptografia simétrica, mais lenta, é descartada após a troca criptografada dos certificados digitais, que usam chaves assimétricas com o algoritmo RSA, mais rápido.

Está(ão) correta(s):

I. Vírus de computador são programas que podem se inserir em arquivos executáveis e se propagam sempre que um arquivo infectado é executado.

II. Worms são programas capazes de autorreplicação, não dependem de execução prévia ou de inserção em outros executáveis.

III. Cavalos de Troia são um tipo de vírus de computador que se caracterizam por abrir uma conexão de rede para acesso remoto.

IV. Rootkits são ferramentas utilizadas pelo invasor para obter acesso de administrador (root).

Estão corretas:

I. Uma OU (Unidade Organizacional) é um recipiente dentro do domínio do Active Directory, que pode conter usuários, grupos, computadores e outras unidades organizacionais, conhecidas como OUs filhas.

II. É possível vincular vários GPOs (Objetos de Diretiva de Grupo) a uma OU, que é o maior recipiente na hierarquia do Active Directory, como também, é possível delegar autoridade administrativa a um GPO.

III. As configurações da Diretiva de Grupo estão armazenadas nos GPOs dos controladores de domínio do ambiente. Os GPOs estão vinculados a recipientes, o que inclui sites, domínios e OUs do Active Directory.

É correto o que se afirma APENAS em:

O ...I... é uma algoritmo criptográfico ...II... que consiste de um cifrador em blocos de ...III... com chaves de tamanho ...IV....

Preenche correta e respectivamente os itens I, II, III e IV:

Na Cifra de César, MENTALIDADE NOVA seria transmitida como