Questões de Segurança da Informação para Concurso

Foram encontradas 10.096 questões

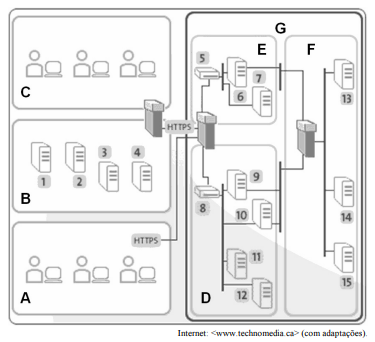

A figura acima apresenta um esquema de arquitetura

tecnológica típica de um ambiente corporativo de TI de uma

empresa. A empresa possui áreas de desenvolvimento e produção,

entre outras. Elementos dessa arquitetura são numerados de 1 a

15, e áreas específicas são nomeadas de A a G.

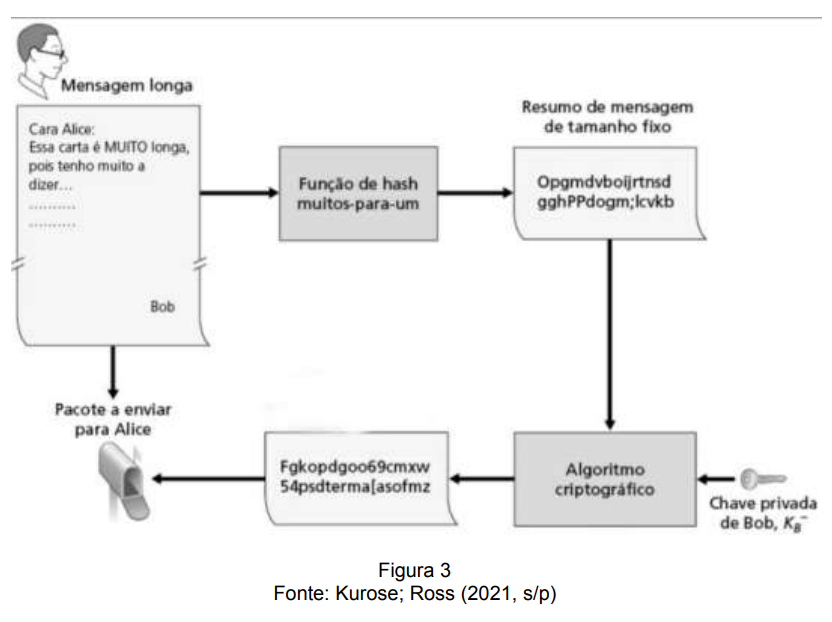

Na figura 3, Bob deseja enviar uma longa mensagem para Alice. Ele coloca sua longa mensagem original em uma função de hash, que gera um resumo curto dessa mensagem. Em seguida, utiliza sua chave criptográfica privada para criptografar o hash resultante (resumo). A mensagem original, em texto aberto, e o resumo criptografado dessa mensagem são, então, enviados para Alice.

Esse processo de envio da mensagem longa de Bob para Alice, ilustrado na figura 3, é denominado:

I. Malware é a combinação das palavras malicious e software e se refere a software com comportamentos indesejados, tais como vírus, worms, trojans e spywares.

II. Phishing é uma forma de fraude, em que, tipicamente, o usuário recebe uma mensagem maliciosa solicitando alguma confirmação fraudulenta por meio de cliques em links, e solicitação de envio de senhas ou códigos.

III. Spam é o nome usado para se referir ao recebimento de mensagens indesejadas recebidas por e-mail, mas mensagens publicitárias indesejadas recebidas por outros meios não são consideradas spam.

IV. O uso combinado de firewall e antivírus é uma contramedida fundamental para eliminação dos riscos de incidentes de malware e phishing, porém, é contramedida ineficiente quanto aos riscos de spam.

É CORRETO o que se afirma em:

I. Os sniffers são programas usados pelos administradores de redes para proteger os computadores sobre o que entra e sai pela rede.

II. Os sniffers são programas usados por pessoas mal intencionadas para tentar descobrir e roubar informações da rede.

III. Para utilizar um sniffer é dispensável que esteja no mesmo segmento de rede que os dados que se pretende capturar.

IV. O Ethereal é um poderoso sniffer.

É correto o que consta em

I. desconsiderar as mudanças nos requisitos do negócio e suas prioridades. II. considerar novas ameaças e vulnerabilidades aos ativos. III. priorizar a avaliação dos novos controles sobre os controles já implementados. IV. realizar análises críticas periódicas.

É correto o que consta APENAS em