Questões de Concurso Público DEGASE 2012 para Técnico de Suporte e Comunicação - TI

Foram encontradas 40 questões

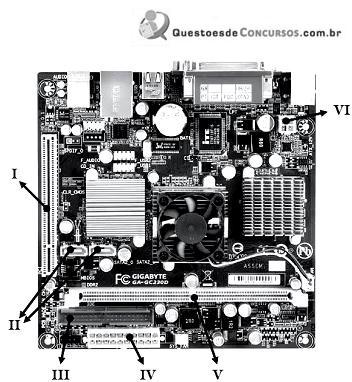

Os pontos identificados por II e V referem-se, respectivamente, aos slots para conexão dos seguintes dispositivos:

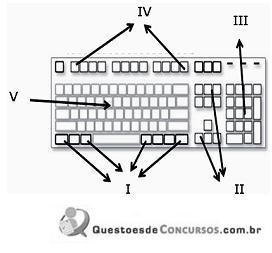

As teclas identificadas por IV e V denominam-se, respectivamente:

O atalho de teclado corresponde a pressionar:

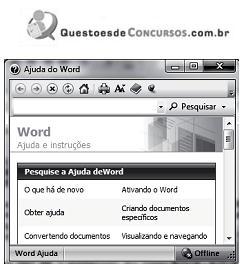

Esse conector é conhecido pela sigla:

Para se obter uma outra tabela, contendo informações referentes a código, descrição e quantidade, e cuja quantidade seja menor que 13, classificada em ordem numérica por código, deve-se utilizar o seguinte comando SQL:

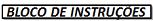

As instruções que compõem o

estão indicadas na seguinte alternativa:

estão indicadas na seguinte alternativa: