Questões de Concurso Público SERPRO 2023 para Analista - Especialização: Tecnologia

Foram encontradas 120 questões

Tendo como referência as proposições P1 a P6, anteriormente apresentadas, julgue o item a seguir.

A negação da proposição P6 pode ser corretamente expressa

por “a assinatura do aluno não consta da lista de presença do

dia da prova, mas o aluno não deixou de fazer a prova”.

Tendo como referência as proposições P1 a P6, anteriormente apresentadas, julgue o item a seguir.

A proposição P4 é equivalente a “Se o aluno não se esqueceu

de colocar seu nome na prova, então não há prova sem nome

nos arquivos do professor”.

Tendo como referência as proposições P1 a P6, anteriormente apresentadas, julgue o item a seguir.

É válido o argumento que toma por premissas as proposições

P1 a P6 e, por conclusão, a proposição “esqueceu-se de

colocar seu nome na prova”.

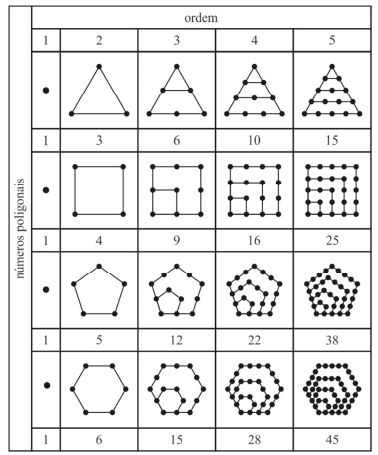

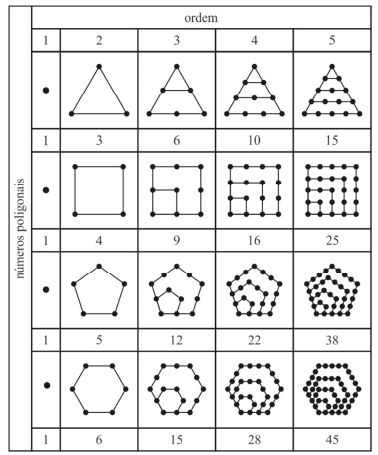

A partir das informações precedentes, julgue o item subsequente, a respeito do número s-gonal.

Todos os números quadrangulares, determinados por

polígonos regulares de quatro lados, são quadrados perfeitos,

ou seja, números com raiz quadrada exata.

A partir das informações precedentes, julgue o item subsequente, a respeito do número s-gonal.

Para todo s ≥ 2, o primeiro número s-gonal é sempre igual a 1.

De acordo com a Lei n.º 12.527/2011 (Lei de Acesso à Informação), no âmbito da administração pública federal, a classificação do sigilo de informações no grau de ultrassecreto é competência exclusiva do presidente da República.

Impor sigilo à informação para obter proveito pessoal ou de terceiro constitui, segundo a Lei n.º 12.527/2011 (Lei de Acesso à Informação), conduta ilícita que enseja responsabilidade do agente público que a praticar, exceto se ele for militar.

As autarquias e as fundações públicas estão subordinadas ao regime da Lei n.º 12.527/2011 (Lei de Acesso à Informação).

Em conformidade com a Lei n.º 12.737/2012 (Lei de Delitos Informáticos), aquele que invadir dispositivo informático alheio, mediante violação indevida de mecanismo de segurança, com o fim de obter, adulterar ou destruir dados ou informações, sem autorização expressa ou tácita do titular do dispositivo, estará sujeito à pena de detenção, de três meses a um ano, e multa.

Conforme o Decreto n.º 9.637/2018, a preservação do acervo histórico nacional é um dos princípios da Política Nacional de Segurança da Informação.

A integridade é uma propriedade que visa aplicar conhecimentos e habilidades para garantir a assinatura digital.

A confidencialidade é uma propriedade segundo a qual as informações não podem ser disponibilizadas a indivíduos, entidades ou processos que não estejam previamente autorizados.

Acerca de conceitos relacionados a controle de acesso, julgue o item a seguir.

Em situações de gerenciamento de acesso de usuários a

sistemas críticos, o uso de ferramentas de segundo fator de

autenticação e gerenciamento de acesso privilegiado é

restrito aos administradores do sistema.

Acerca de conceitos relacionados a controle de acesso, julgue o item a seguir.

O uso de processos e ferramentas para criar, atribuir,

gerenciar e revogar credenciais de acesso para usuários é

considerado uma boa prática de segurança da informação.

A política de segurança da informação somente deve ser comunicada dentro da organização quando for apropriado.

A política de segurança da informação deve estar disponível como referência aberta para consulta fora da organização.

O Open ID Connect não suporta a autorização delegada; nesse caso, deve existir o gateway de autenticação configurado.

ID Token é um artefato que carrega informações pessoais sobre os usuários finais, os quais se autenticam em um fluxo Open ID Connect.

Quanto ao OWASP Top 10, julgue o item seguinte.

Quando os desenvolvedores de software não testam a

compatibilidade de bibliotecas atualizadas ou corrigidas, isso

caracteriza um problema de segurança que o OWASP

nomeia como componentes vulneráveis e desatualizados.

Quanto ao OWASP Top 10, julgue o item seguinte.

O controle de acesso quebrado é uma violação do princípio

de privilégio mínimo: normalmente, o acesso deve ser

concedido apenas para recursos, funções ou usuários

específicos; em caso de violação, isso significa que o acesso

está disponível para qualquer um.