Questões de Concurso Público MPE-AL 2012 para Analista do Ministério Público - Administração de Redes

Foram encontradas 100 questões

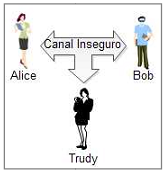

Considere a figura ilustrada abaixo, onde é mostrada a comunicação entre Alice e Bob sob um canal inseguro, como a Internet. A comunicação está sendo interceptada por Trudy. Avaliando os itens a seguir,

I. Alice e Bob poderiam usar criptografia simétrica nesta comunicação, uma vez que, mesmo Trudy interceptando a chave pública de Bob, ela não poderá deduzir a chave privada de Alice.

II. Mesmo usando criptografia assimétrica, Alice e Bob ainda estão vulneráveis a um ataque do tipo Man-in-lhe-Middle.

III. Se for usada criptografia de chave pública, é impossível para Trudy realizar qualquer tipo de ataque no intuito de decifrar a comunicação entre Alice e Bob.

IV. Para atingir um nível de confidencialidade, integridade e autenticidade confiável, Alice e Bob poderiam usar Certificados Digitais emitidos por uma Autoridade Certificadora.

verifica-se que estão corretas

A Segurança da Informação tem por fundamento atingir objetivos como a Confidencialidade, Integridade, a Disponibilidade e a Autenticação. Dentro deste contexto, dados os itens abaixo,

I. A Confidencialidade visa manter a integridade dos dados em uma determinada comunicação, de forma a detectar que, caso o dado tenha sido alterado, é possível detectar que isso ocorreu.

II. A Disponibilidade diz respeito a manter um serviço operando consistentemente e continuamente, para usuários autorizados.

III. O requisito de Integridade é alcançado quando o emissor e o receptor conseguem comunicar-se em segredo, mesmo diante da interceptação da comunicação por um terceiro.

IV. Através da Autenticação, as partes envolvidas em uma comunicação podem garantir sua identidade de maneira única.

V. O Não-Repúdio é atingido por meio da autenticação mútua das partes, sendo que ambas não poderão negar ter participado em uma determinada transação após esta ter ocorrido.

verifica-se que estão corretos

Controle de Acesso é uma tarefa fundamental na Administração de Redes e Sistemas, a qual visa ser bem definida dentro da Política de Segurança de uma instituição quanto à autenticação e à autorização dos recursos a serem disponibilizados aos usuários. Acerca disso, dados os itens abaixo,

I. Autenticação refere-se à identificação apropriada dos usuários perante o sistema ou rede.

II. De forma geral, a autenticação refere-se a algo que o usuário possua (como um token), saiba senha) ou seja (características físicas únicas).

III. A autorização é a parte do controle de acesso ligada a restrições impostas a usuários já autenticados também ser aplicadas a usuários não autenticados

IV. Um Firewall pode ser considerado um dispositivo de controle de acesso de usuários.

verifica-se que estão corretos