Questões de Concurso Público DPE-SP 2013 para Oficial de Defensoria Pública

Foram encontradas 10 questões

Exemplo 1: algum desconhecido liga para a sua casa e diz ser do suporte técnico do seu provedor. Nesta ligação ele diz que sua conexão com a internet está apresentando algum problema e pede sua senha para corrigi-lo. Caso você entregue sua senha, este suposto técnico poderá realizar atividades maliciosas, utilizando a sua conta de acesso à internet, relacionando tais atividades ao seu nome.

Exemplo 2: você recebe uma mensagem de e-mail, dizendo que seu computador está infectado por um vírus. A mensagem sugere que você instale uma ferramenta disponível em um site da internet para eliminar o vírus de seu computador. A real função desta ferramenta não é eliminar um vírus, mas permitir que alguém tenha acesso ao seu computador e a todos os dados nele armazenados.

Exemplo 3: você recebe uma mensagem de e-mail em que o remetente é o gerente ou o departamento de suporte do seu banco. Na mensagem é dito que o serviço de Internet Banking está apresentando algum problema e que tal problema pode ser corrigido se você executar o aplicativo que está anexado à mensagem. A execução deste aplicativo apresenta uma tela análoga àquela que você utiliza para ter acesso à sua conta bancária, aguardando que você digite sua senha. Na verdade, este aplicativo está preparado para furtar sua senha de acesso à conta bancária e enviá-la para o atacante.

Estes casos mostram ataques típicos de

- Que informações realmente importantes precisam estar armazenadas em minhas cópias de segurança?

- Quais seriam as consequências/prejuízos, caso minhas cópias de segurança fossem destruídas ou danificadas?

- O que aconteceria se minhas cópias de segurança fossem furtadas?

Baseado nas respostas para as perguntas anteriores, assinale a alternativa que apresenta um cuidado a ser observado por um usuário comprometido com a segurança dos dados.

Um bom exemplo do seu uso são as listas de tarefas que permitem ao gestor acompanhar na rede da empresa a evolução do trabalho dos funcionários, que a acessam com exclusividade. Outra boa ideia é integrá-la com os sistemas de gestão, tornando os processos administrativos mais eficientes. Embora seja de acesso restrito, também é possível abri-la para os blogs dos colaboradores, o que contribui para melhorar o relacionamento entre os funcionários.

Se antes eram associadas às grandes corporações, hoje é cada vez mais comum encontrá-las em pequenas e médias empresas. “Uma pequena empresa tem recursos escassos. Com elas é possível ganhar tempo com eficiência”, diz Ronaldo Fujiwara, da agência especializada em comunicação digital NHW.

Esse artigo se refere a

A Defensoria Pública de São Paulo tem enfrentado diariamente inúmeros casos de violência doméstica. Percebemos, contudo, que há ainda uma enorme parte da população que não conhece seus direitos e não sabe o que fazer quando vive esse tipo de violência na própria pele. São mulheres de todas as classes sociais, ricas e pobres, que vivem em situação de vulnerabilidade.

Se você não sabe que tem direitos, como poderá lutar por eles?

Foi pensando em levar informações a quem precisa que o Núcleo Especializado de Promoção e Defesa dos Direitos da Mulher (Nudem) da Defensoria Pública do Estado de São Paulo decidiu elaborar esta cartilha. Aqui você terá acesso a informações básicas sobre seus direitos e conhecerá algumas das medidas que podem ser tomadas para interromper a violência pela qual você está passando. Tenha em mente que a violência contra a mulher ainda é comum em nossa sociedade, mas essa situação pode ter um ponto final. (http://www.defensoria.sp.gov.br/dpesp/repositorio /0/Cartilha%20Lei%20Maria%20da%20Penha.pdf)

Para transformar o texto apresentado em coluna única, usando o Microsoft Office 2007 em português, para 2 colunas e com a quebra de texto como mostrado na figura acima, você deve selecionar o texto e

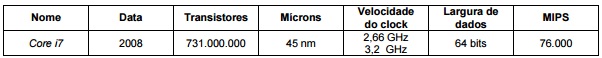

Sobre os dados apresentados, é correto afirmar que

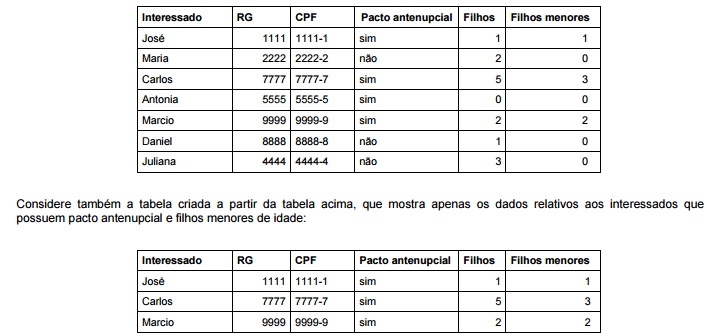

Para obter a 2a tabela a partir da 1a tabela

O serviço ou protocolo referenciado no texto é

Assinale a alternativa que traz classificações dos dispositivos que sejam todas corretas: