Questões de Concurso Público SEFAZ-RJ 2008 para Fiscal de Rendas - Prova 1

Foram encontradas 100 questões

Esse vendedor recebe a seguinte oferta de trabalho: "Você irá receber um salário de R$ 100 mais um percentual de 10% sobre as suas vendas." Sabendo-se que o vendedor tem a probabilidade p = 0,5 de vender R$ 3.000 e uma probabilidade (1 - p) de vender R$ 8.000, assinale a alternativa correta.

I. O custo variável médio cruza a curva de custo total médio no mínimo.

II. Uma firma deve suspender a sua operação quando a receita total for inferior ao custo total médio.

III. A curva de custo marginal intercepta as curvas de custo total médio e custo variável médio no mínimo.

Assinale:

Com base nesses dois eventos, a respeito do preço e da quantidade de equilíbrio no mercado de soja, é correto afirmar que:

I. curva de demanda por milho: q=100 ? 4p;

II. curva de oferta por milho: q=10 + p.

O país A introduz um imposto de Z$ 5 por unidade, cobrado do consumidor.

Com esse imposto:

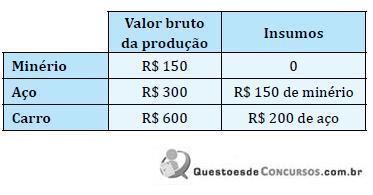

Obs.: valores em milhões de reais. O total de salários pagos é igual a R$ 200 milhões. O total gasto com o pagamento de juros e aluguéis é igual a R$ 250 milhões. O consumo total das famílias é igual a R$ 600 milhões. Com base nos dados acima, assinale a alternativa correta.

I. curva de demanda por milho: q = 70 - 2p;

II. curva de oferta por milho: q = 10 + 4p.

Suponha que a economia do país X realize uma abertura comercial de sua economia. Com o preço internacional por milho sendo igual a 15, é correto afirmar que:

I. Em mercados competitivos, as firmas entram sempre que o preço for superior ao custo total médio.

II. No longo prazo, com a entrada e a saída de firmas, o lucro econômico de uma firma em mercados competitivos é zero.

III. Empresas sempre fecham quando o lucro é menor do que zero.

Assinale:

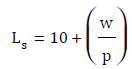

A oferta de trabalho é igual a

e a demanda por trabalho é determinada por

e a demanda por trabalho é determinada por

O produto é determinado em função da quantidade de trabalho da seguinte forma: Y= F(L) = 20L- 0,12L.

Com base nessas informações, é correto afirmar que:

I. O conteúdo de um disco rígido é inteiramente copiado para outro. Se ocorrer qualquer pane no disco rígido principal, o segundo entra em ação. Assim, o espelhamento constitui um backup automático feito por hardware, executado automaticamente pela placa-mãe, aumentando a segurança, não sendo necessário nenhum tipo de configuração no sistema operacional para que seja realizado.

II. O processo não precisa ser feito no momento da formatação do disco rígido e instalação do sistema operacional. No momento da configuração, que é feito por um setup próprio, o conteúdo do disco rígido principal será copiado para o disco rígido de backup.

Em conseqüência, consegue-se a redundância dos dados nos discos, pois os dois conterão as mesmas informações. Caso um dos discos pare, o outro, por armazenar o mesmo conteúdo, manterá todo o sistema operacional.

Esse nível de tolerância a falhas é denominado:

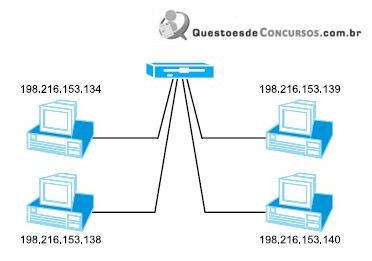

A faixa total de endereços que a sub-rede está utilizando é:

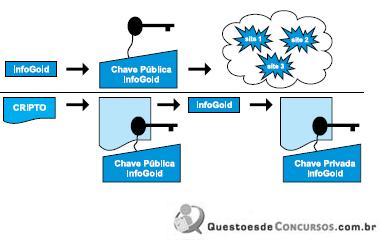

I. A empresa InfoGold criou uma chave pública e a enviou a vários sites.

II. Quando um desses sites quiser enviar uma informação criptografada para InfoGold, deverá utilizar a chave pública desta.

III. Quando InfoGold receber a informação, apenas será possível extraí-la com o uso da chave privada, que só InfoGold possui.

IV. Caso InfoGold queira enviar uma informação criptografada ao site 3, por exemplo, deverá conhecer sua chave pública.

O esquema é conhecido como de chave:

Na utilização dos recursos do software, o Fiscal executou os seguintes procedimentos, em seqüência:

I. Inseriu fórmulas nas células de G7 a G16, para escrever "Atingiu meta!" se a pontuação foi maior ou igual à média do mês e "Abaixo da meta!", caso contrário.

II. Inseriu, na célula H19, a expressão =SOMASE ($C$7:$C$16;G19;$E$7:$E$16).

III. Selecionou a célula H19 e executou o atalho de teclado + C.

IV. Selecionou a célula H21 e executou o atalho de teclado + V.

Para obtenção dos resultados indicados, as fórmulas inseridas nas células H7 e H21 são, respectivamente:

I. O usuário recebe um e-mail de um suposto funcionário da instituição que mantém o site de comércio eletrônico ou de um banco, que persuade o usuário a fornecer informações sensíveis, como senhas de acesso ou número de cartões de crédito.

II. Um hacker compromete o DNS do provedor do usuário, de modo que todos os acessos a um site de comércio eletrônico ou Internet Banking são redirecionados para uma página Web falsificada, semelhante ao site verdadeiro, com o objetivo de o atacante monitorar todas as ações do usuário, como a digitação de sua senha bancária. Nesta situação, normalmente o usuário deve aceitar um novo certificado (que não corresponde ao site verdadeiro), e o endereço mostrado no browser do usuário é diferente do endereço correspondente ao site verdadeiro.

III. O usuário recebe um e-mail, cujo remetente é o gerente do seu banco e que contém uma mensagem que solicita a execução pelo usuário de um programa anexo ao e-mail recebido, a título de obter acesso mais rápido às informações mais detalhadas em sua conta bancária.

IV. O usuário utiliza computadores de terceiros para acessar sites de comércio eletrônico ou de Internet Banking, possibilitando o monitoramento de suas ações, incluindo a digitação de senhas ou número de cartões de crédito, por meio de programas especificamente projetados para esse fim.

Constituem exemplos de fraudes resultantes de Engenharia Social os casos identificados em:

A situação descrita é conhecida por: