Questões de Concurso Público MEC 2009 para Gerente de Segurança

Foram encontradas 79 questões

Nesse protocolo, os computadores pessoais se conectam periodicamente a este servidor e descarregam as mensagens para a máquina cliente.

Esse protocolo é conhecido pela sigla:

O Servidor proxy costuma ser instalado em uma máquina que tenha acesso direto à Internet, sendo que as demais efetuam as solicitações por meio desta.

A configuração do squid fica gravada em um determinado arquivo e em um diretório específico.

Esse arquivo e esse diretório são conhecidos, respectivamente, por:

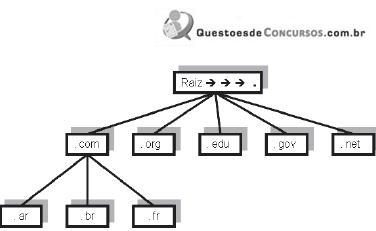

Na Internet, ele é representado por um conjunto de grandes bancos de dados distribuídos em servidores de todo o mundo que indicam qual IP é associado a um nome.

Na comunicação no âmbito da pilha de protocolos TCP/IP, esse recurso se comunica com o TCP da camada de transporte por meio de uma porta conhecida.

Esse recurso e a porta são, respectivamente:

Cabe esclarecer que botnets são redes de computadores "zumbis", infectadas por códigos maliciosos, utilizados por hackers no tipo de ataque acima mencionado.

As máquinas funcionam normalmente até o hacker enviar um comando remoto ordenando que todas acessem um site ao mesmo tempo, tirando-o do ar por excesso de tráfego.

Esse tipo de ataque é conhecido pelo termo técnico: