Questões de Concurso Público Câmara Municipal de Caruaru - PE 2015 para Analista Legislativo - Informática

Foram encontradas 60 questões

Em geral, a definição de chaves estrangeiras em bancos de dados relacionais pode vir acompanhada da especificação de procedimentos adicionais a serem adotados quando da exclusão/alteração de valores nos registros da tabela estrangeira.

create table R2 (

a int not null primary key,

b int null,

x int not null,

constraint FK foreign key (x) references

R1(x)

)

Considerando o script acima, as opções complementares

compatíveis para a definição da chave estrangeira FK são:

Considere uma tabela relacional que contém uma coluna intitulada nome, que armazena nomes completos de pessoas.

Assinale a opção que apresenta o tipo de dados comumente empregado para esse tipo de campo.

Analise as seguintes dependências funcionais:

a → b

b → a

Considerando-se que a constraint UQ estabelece o que é

equivalente a uma chave candidata, assinale a opção que

apresenta um esquema relacional normalizado até a FNBC à luz

das dependências mostradas.

Analise o comando SQL mostrado a seguir juntamente com a instância da tabela C.

select case when a<b then a else b end,

count(*) x from C group by case when a<b then a else b enda b 12 14 12 14 14 12 14 12

Assinale a opção que apresenta o número de linhas do resultado produzido pela execução desse comando.

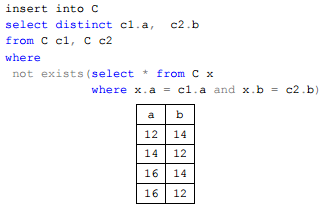

Analise o comando SQL mostrado a seguir juntamente com a instância da tabela C.

Assinale a opção que apresenta o número de linhas inseridas na

tabela C pela execução desse comando.

Analise o comando SQL mostrado a seguir juntamente com a instância da tabela C.

delete from C

where exists

(select * from C c1

where c1.a=C.a and c1.b=C.b)

a b

12 14

14 12

12 14

14 12

Assinale a opção que apresenta o número de registros na

instância da tabela C após a execução desse comando.

Analise o comando SQL mostrado a seguir juntamente com a instância da tabela C.

update C

set b = (select max(b) from C)

a b

1 2

2 4

3 7

4 8

Assinale a opção que apresenta o número de registros da

instância da tabela C que sofreram alguma alteração em seus

atributos, em relação à instância mostrada, devido à execução

desse comando.

Em relação ao tema criptografia, analise as afirmativas a seguir.

I. Assinatura digital consiste na codificação de um texto com uma chave privada e na decodificação desse texto com a chave pública correspondente.

II. Certificados digitais são gerados com base em criptografia simétrica.

III. Certificados digitais no formato X.509 são usados principalmente nos modelos de chave pública baseados em teia de confiança.

Assinale:

Analise as situações de interconexões em rede a seguir.

I. Dois escritórios são ligados por equipamento atuando na camada de enlace do modelo OSI, sendo sua presença transparente para os computadores presentes na rede.

II. Vários departamentos estão ligados por um equipamento que faz filtragem de tráfego, isolando os pacotes broadcast de um departamento para outro.

III. Dois equipamentos estão ligados, via rede sem fio, a grande distância, por meio de um equipamento que estende o sinal no nível físico.

Os equipamentos usados nos itens I, II e III são, respectivamente,

Linguagens gráficas de modelagem são úteis para descrever e especificar sistemas computacionais porque oferecem notações próprias para representar conceitos e características estruturais e comportamentais do projeto de software.

Assinale a opção que indica o diagrama da UML recomendado

para modelar característica comportamental com ênfase nos

vínculos entre os vários objetos de um projeto de software.

O catálogo denominado Padrões GoF (‘Gang of Four’) define soluções reutilizáveis para problemas frequentes em projetos de sistemas de software.

Essas soluções estão organizadas em três famílias conforme o propósito de cada solução.

Os padrões de projetos denominados Interpreter, Prototype e

Flyweight que fazem parte desse catálogo, pertencem,

respectivamente, às seguintes famílias:

XML é uma linguagem de marcação projetada para descrever e transportar dados. Dado que em um documento XML é permitido ao desenvolvedor de software definir seus próprios elementos, pode ser necessário utilizar namespaces para evitar conflitos de nomes.

Em relação à namespaces em XML, analise as afirmativas a seguir.

I. Um namespace pode ser declarado no elemento em que é utilizado ou no elemento raiz do documento XML.

II. O atributo uri é reservado em XML para indicar que um prefixo está associado ao namespace.

III. As várias declarações de namespace com prefixos podem ser feitas em um elemento, mas devem possuir prefixos diferentes.

Assinale:

Para a elicitação de requisitos podem ser utilizadas numerosas técnicas para sua identificação.

Relacione as técnicas de elicitação de requisitos às respectivas características.

1. Técnicas de criatividade

2. Técnicas de pesquisa

3. Técnicas baseadas em documentos

4. Técnicas de observação

( ) são indicadas para documentar procedimentos operacionais que o sistema deverá suportar, bem como, potenciais erros, riscos e pontos de falha.

( ) são adequadas quando um sistema legado é substituído, pois assegura que a funcionalidade completa do sistema legado possa ser identificada.

( ) são indicadas para elicitar as mais precisas e imparciais declarações dos stakeholders sobre os seus requisitos.

( ) são adequadas para desenvolver requisitos inovadores e elicitar fatores inesperados de satisfação.

Assinale a opção que indica a relação correta, de cima para baixo.

Requisitos são comumente documentados utilizando a linguagem natural, no entanto, o uso combinado com modelos conceituais de requisitos permite explorar alternativas para descrever as intenções dos stakeholders.

Em relação aos tipos de modelos utilizados para documentar requisitos, analise as afirmativas a seguir.

I. Modelos de metas são indicados para documentar a descrição de uma propriedade característica do sistema a ser desenvolvido.

II. Diagramas de casos de uso são modelos simples para representar, de forma esquemática, as funções de um sistema a partir do ponto de vista do usuário.

III. Árvores E/OU é uma técnica de modelagem recomendada para documentar decomposições hierárquicas das metas do sistema.

Assinale:

A atividade de análise de requisitos procura descobrir o que os stakeholders de um projeto de sistema de software querem que o sistema faça. Para ajudar na comunicação com os usuários e clientes vários diagramas da UML podem ser utilizados.

Com relação à utilização dos diagramas da UML na atividade de análise de requisitos, assinale V para a afirmativa verdadeira e F para a falsa.

( ) Diagrama de classes desenhado a partir da perspectiva conceitual é uma boa maneira de construir um vocabulário rigoroso do domínio.

( ) Um diagrama de atividades é recomendo para exibir o fluxo de trabalho da organização, mostrando como o software e as atividades humanas interagem.

( ) Um diagrama de objetos é indicado para representar um conceito que tenha um ciclo de vida com vários estados e os eventos que mudam esses estados.

As afirmativas são, respectivamente,

O estilo de arquitetura de software denominado Arquitetura Orientada a Serviços (SOA) tem sido adotado pelas organizações como meio para promover a interoperabilidade entre diferentes aplicações corporativas.

Em relação aos princípios desta abordagem arquitetural, analise as afirmativas a seguir.

I. Uma arquitetura orientada a serviços deve ser implementada necessariamente por meio de web services.

II. Serviços são projetados para serem fracamente acoplados, altamente coesos e com alta possibilidade de reutilização.

III. A adoção de SOA requer a revisão completa das tecnologias e processos de negócio da organização, pois não é possível conciliar os serviços desta arquitetura com a plataforma legada.

Assinale: