Questões de Concurso Público Câmara de Salvador - BA 2018 para Analista de Tecnologia da Informação

Foram encontradas 70 questões

As opções que complementam essas cláusulas são:

CREATE TABLE T ( chave serial NOT NULL PRIMARY KEY, dados json NOT NULL ); INSERT INTO T (dados) VALUES ('{ "nome": "Maria", "notas": {"disciplina":"Fisica","nota": 10}}'), ('{ "nome": "Pedro", "notas": {"disciplina":"Calculo","nota": 9}}');

O comando SQL que produz corretamente uma lista dos alunos, com a matrícula, nome e respectivas disciplinas e notas é:

CREATE TRIGGER xpto BEFORE INSERT ON T FOR EACH ROW SET @s = @s + NEW.quant;

A presença do termo NEW refere-se:

III. select r.* FROM R where r.a in (select c FROM S)

IV. select r.* FROM R where exists (select 1 FROM S where r.a = s.c)

V. select distinct r.* FROM R, S where r.a = s.c

Sabe-se que quatro desses comandos sempre produzem resultados com conteúdos idênticos, mesmo considerando-se diferentes instâncias de R e S.

O comando que NÃO faz parte desse grupo é:

O número de registros removidos pela execução do comando delete from TTT where exists (select * FROM TTT t2 where TTT.a = t2.a and TTT.b = t2.b) seria:

O número de registros alterados pela execução do comando update TT set b = b + 1 where TT.a in (select b FROM TT) seria:

Nesse caso, o instalador a ser utilizado é o:

Nesse caso, o comando a ser utilizado para instalar e recuperar os arquivos danificados é o:

I. Armazena as senhas das contas dos usuários de modo criptografado através da função crypt.

II. Contém os campos login, uid e gid.

III. Contém os campos login, group name e expiration date.

Está correto somente o que se afirma em:

Analise as afirmativas a seguir.

I. O PAM oferece um mecanismo de autenticação flexível, que é utilizado por aplicações e assim envolve trocas de permissões de acesso aos arquivos. II. O NSS oferece um mecanismo de serviço de nomes flexível, que é utilizado frequentemente pela biblioteca C padrão para obter o nome do usuário e grupo para comandos, tais como o ls e o id. III. O serviço LDAP utiliza os mecanismos PAM e NSS com os pacotes ldap-libpam e ldap-libnss para oferecer informações sobre as contas dos usuários do sistema.

Está correto somente o que se afirma em:

Nesse caso, o comando a ser utilizado para verificar os arquivos é o:

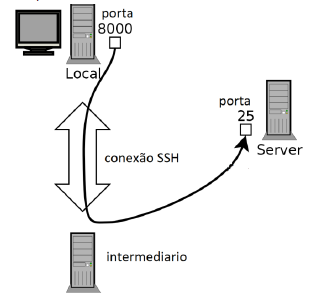

O comando utilizado para estabelecer a sessão SSH com o computador intermediário que escuta a porta 8000 é o:

Analise as afirmativas a seguir.

I. Microsoft Security Assessment Tool 4.0 é uma ferramenta de avaliação de riscos que fornece informações e recomendações sobre as práticas recomendadas de segurança em uma infraestrutura de TI.

II. Microsoft Baseline Security Analyzer 2.2 é uma ferramenta que identifica as atualizações de segurança ausentes e erros de configuração de segurança comuns.

III. Microsoft Security Compliance Manager 3.5 é a ferramenta que verifica a compatibilidade do sistema de arquivos com as políticas de segurança da informação baseadas na ISO/IEC 27001 e 27002.

Está correto somente o que se afirma em:

A ferramenta por ele utilizada que reduz acessos não autorizados aos dados por meio do aperfeiçoamento das proteções de arquivo e sistema é o:

Seus princípios fundamentais são: