Questões de Concurso Público DPE-RS 2023 para Analista - Área de Apoio Especializado - Tecnologia da Informação - Segurança da Informação

Foram encontradas 70 questões

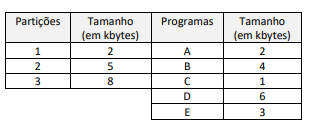

Há 5 programas a serem executados: A, B, C, D, E. A sequência de alocação dos três programas iniciais nas partições 1, 2 e 3 a serem executados por Roberto de forma a ter a menor fragmentação interna é:

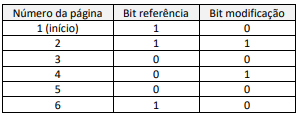

Virgínia é analista de qualidade de software da DPE/RS e está verificando qual o melhor algoritmo de substituição de páginas para as aplicações da Defensoria. Os dados usados são:

Virgínia usou o Algoritmo de Segunda Chance Aperfeiçoado.

Considerando que não ocorrerá nenhuma nova execução ou

modificação e que a partir desse momento só haverá a remoção

das páginas, a sequência de remoção de páginas da memória

principal identificada por Virgínia será: