Questões de Concurso Público SEFAZ-MG 2023 para Auditor Fiscal da Receita Estadual - Tecnologia da Informação (Tarde)

Foram encontradas 50 questões

1 == '1' e 1 === '1'

Os resultados são, respectivamente,

Nesse sentido, analise os conceitos de cloud a seguir.

I. Disponibilidade II. Escalabilidade III. Elasticidade IV. Monitoramento V. DevOps

Para o caso descrito, precisam ser implementados, respectivamente, os conceitos

Assinale a opção que indica o nome desse processo de desenvolvimento de software.

Kimball elenca uma série de conceitos fundamentais para a elaboração de um modelo dimensional.

Em relação a esses conceitos, assinale a afirmativa incorreta.

Em relação a essa etapa, é incorreto afirmar que

A linguagem padrão adotada nos sistemas de bancos de dados é a Structured Query Language (SQL). Essa linguagem permite recuperar, adicionar, atualizar e excluir dados das tabelas nos bancos de dados.

Quando necessário obter dados de tabelas, instruções SQL são executadas, essas instruções são chamadas de consultas ou query. Essas consultas podem ser simples ou complexas. Quando complexas, é comum o envolvimento de muitas tabelas, funções e subconsultas.

Sendo assim, ao utilizar consultas complexas que envolvem subconsultas em um bancos de dados Oracle avalie as afirmativas a seguir:

I. As subconsultas só podem retornar uma única tupla.

II. As subconsultas podem retornar várias tuplas, ou seja, subconsultas que retornam uma ou mais tuplas.

III. As subconsultas ditas alinhadas são consultas colocadas dentro de outras subconsultas.

IV. As subconsultas ditas correlacionadas não referenciam uma ou mais colunas na instrução SQL externa.

Está correto o que se afirma em

A sintonia fina ou tuning de consultas consiste em utilizar algumas funções, organizar melhor a instrução SQL na clausula WHERE, por exemplo, para obter o melhor desempenho de uma consulta.

Com relação à sintonia fina ao utilizar um banco de dados Oracle, assinale V para a afirmativa verdadeira e F para a falsa.

( ) Quando possível, é melhor o uso do UNION ALL em vez de UNION devido ao fato de o UNION ter um processo de remoção de linhas duplicadas.

( ) Quando possível, é melhor utilizar IN em vez de EXISTS, visto que EXISTS verifica apenas que os valores existem e o IN verifica valores reais.

( ) Quando possível, é melhor utilizar EXISTS, que verifica a existência de linhas retornadas por uma subconsulta em vez de DISTINCT, que recupera todas as linhas para em seguida suprimir as duplicadas.

( ) Quando possível, é melhor utilizar variáveis BIND nas instruções SQL, uma vez que o software de banco de dados coloca as consultas SQL em cache para fazer reuso.

As afirmativas são, respectivamente,

Duas das principais áreas de memória no Oracle são SGA (System Global Area) e PGA (Program Global Area).

Relacione as áreas de memória com a sua respectiva utilização e definição.

1. PGA

2. SGA

( ) Ao executar uma instrução SQL é armazenado: tabelas temporárias, Linhas de classificação, bitmaps de mesclagem, variáveis e pilha de chamadas

( ) Contém estruturas que podem ser dimensionadas de forma independente

( ) Está associada a cada sessão e irá variar seu tamanho de acordo com as necessidades de memória da sessão em dado momento.

( ) Aloca e desaloca a memória do servidor ao iniciar ou desligar a instância.

( ) Está presente em sua composição além de outras estruturas o stream pool, java pool. Também fazem parte.

Assinale a opção que indica a relação correta, na ordem apresentada.

Em relação ao modelo de computação serverless, assinale a afirmativa incorreta.

Em relação ao cold start, assinale a afirmativa incorreta.

Em relação às características que possuem em comum os sistemas FaaS de código aberto baseados em kubernetes, assinale a afirmativa incorreta.

Em relação ao armazenamento em contêiners Docker, assinale a afirmativa incorreta.

Em relação ao conceito de Kubernetes, assinale a afirmativa incorreta.

apiVersion: v1 kind: Pod metadata: name: nginx spec: containers: - image: nginx:1.14.2 name: nginx resources: requests: cpu: "500m" memory: "128Mi" ports: - containerPort: 80 name: http protocol: TCP

Em relação aos manifestos, pods e sua execução, assinale a afirmativa incorreta.

Considere o seguinte diagrama para responder às questões a seguir:

Vamos assumir que:

- • O cenário representa a rede da empresa hipotética XPTO.

- • Nem todos os dispositivos foram representados

Os dispositivos possuem as seguintes configurações:

- • Servidor A: IP: 10.77.8.10/20 – Função: Servidor de

banco de dados SQL.

- • Servidor B: IP: 10.77.8.11/20 – Função: Servidor de aplicações http / https. – As aplicações utilizam os bancos de dados no Servidor A.

- • Firewall A: WAN IP: 73.12.78.44/24 IP: 10.77.0.1/20 –

Funções – NGFW, Servidor de VPN, DHCP, DNS.

Computador 1:

WAN IP: 200.255.10.22/24 VPN IP: 10.17.16.22/23.

Computador 2:

IP: 10.77.1.16/20

Dispositivo móvel 1: WAN IP: 65.12.8.33/24 VPN IP:

10.17.17.26/23.

As pessoas A, B e C são funcionários da empresa XPTO.

O Servidor B possui aplicações corporativas que atendem a funcionários e clientes e estão publicadas na internet.

Levando em consideração o cenário descrito na introdução, considere que a empresa deseja reduzir os riscos de segurança da informação e, para isso, o gestor de TI foi aconselhado a implementar uma arquitetura Zero Trust.

Tendo decidido iniciar a implementação pelos servidores A e B,

assinale a opção que apresenta uma ação que seria consistente

com a arquitetura proposta para o início da implementação.

Considere o seguinte diagrama para responder às questões a seguir:

Vamos assumir que:

- • O cenário representa a rede da empresa hipotética XPTO.

- • Nem todos os dispositivos foram representados

Os dispositivos possuem as seguintes configurações:

- • Servidor A: IP: 10.77.8.10/20 – Função: Servidor de

banco de dados SQL.

- • Servidor B: IP: 10.77.8.11/20 – Função: Servidor de aplicações http / https. – As aplicações utilizam os bancos de dados no Servidor A.

- • Firewall A: WAN IP: 73.12.78.44/24 IP: 10.77.0.1/20 –

Funções – NGFW, Servidor de VPN, DHCP, DNS.

Computador 1:

WAN IP: 200.255.10.22/24 VPN IP: 10.17.16.22/23.

Computador 2:

IP: 10.77.1.16/20

Dispositivo móvel 1: WAN IP: 65.12.8.33/24 VPN IP:

10.17.17.26/23.

As pessoas A, B e C são funcionários da empresa XPTO.

O Servidor B possui aplicações corporativas que atendem a funcionários e clientes e estão publicadas na internet.

Considere o seguinte diagrama para responder às questões a seguir:

Vamos assumir que:

- • O cenário representa a rede da empresa hipotética XPTO.

- • Nem todos os dispositivos foram representados

Os dispositivos possuem as seguintes configurações:

- • Servidor A: IP: 10.77.8.10/20 – Função: Servidor de

banco de dados SQL.

- • Servidor B: IP: 10.77.8.11/20 – Função: Servidor de aplicações http / https. – As aplicações utilizam os bancos de dados no Servidor A.

- • Firewall A: WAN IP: 73.12.78.44/24 IP: 10.77.0.1/20 –

Funções – NGFW, Servidor de VPN, DHCP, DNS.

Computador 1:

WAN IP: 200.255.10.22/24 VPN IP: 10.17.16.22/23.

Computador 2:

IP: 10.77.1.16/20

Dispositivo móvel 1: WAN IP: 65.12.8.33/24 VPN IP:

10.17.17.26/23.

As pessoas A, B e C são funcionários da empresa XPTO.

O Servidor B possui aplicações corporativas que atendem a funcionários e clientes e estão publicadas na internet.

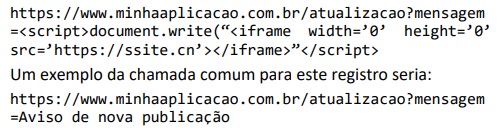

Identificou-se também que o campo mensagem é utilizado na composição do site e seu conteúdo aparece como parte do html dele.

A seguinte opção é consistente com um ataque que geraria um log deste tipo: