Questões de Concurso Público IF-RO 2019 para Analista de Tecnologia da Informação

Foram encontradas 50 questões

A Programação Orientada a Objetos (POO) diz respeito a um padrão de desenvolvimento que é seguido por muitas linguagens, como C# e Java. Neste contexto, dois princípios são caracterizados a seguir.

(1) Representa uma das principais técnicas que define a programação orientada a objetos, adicionando segurança à aplicação em uma programação orientada a objetos pelo fato de esconder as propriedades, criando uma espécie de caixa preta.

(2) Consiste na alteração do funcionamento interno de um método herdado de um objeto pai.

Os princípios caracterizados em (1) e em (2) são

conhecidos, respectivamente, por:

A figura abaixo ilustra uma tabela, resultado da execução de um código HTML.

A sintaxe correta para o código HTML, está indicado

na seguinte opção:

Em bancos de dados, uma transação é um conjunto de operações delimitadas por um início e um fim. Iniciando quando se executa o primeiro comando SQL e terminando de acordo com as seguintes situações:

(1) encerra a transação salvando permanentemente todas as alterações realizadas durante a transação.

(2) encerra a transação descartando todas as alterações realizadas durante a transação.

As operações em (1) e em (2) são conhecidas, respectivamente, por:

O padrão arquitetural Model-View-Controller (MVC)

MVC é utilizado em muitos projetos devido à

arquitetura que possui, o que possibilita a divisão do

projeto em camadas muito bem definidas. A figura

abaixo demonstra que a entrada do usuário, a

modelagem do mundo externo e o feedback visual

para o usuário são separados e gerenciados pelos

objetos.

Na figura, os objetos identificados por I, II e III são

denominados, respectivamente:

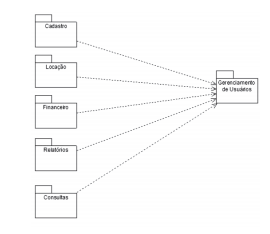

UML (Unified Modeling Language) é uma notação

padrão para modelagem de objetos do mundo real.

Trata-se de uma linguagem de modelagem de

desenvolvimento de software que se destina a

fornecer uma maneira padrão de visualizar o

"desenho" de um sistema. Neste contexto, observe a

figura abaixo, que ilustra um dos diagramas

empregados na UML.

Essa figura constitui um exemplo conhecido por

Diagrama de:

No contexto da gerência de redes de computadores são definidas cinco funções de gerenciamento, de acordo com a “International Standards Organization (ISO)”, das quais duas são destacadas abaixo.

(1) Compreende a detecção de problemas e as etapas necessárias ao seu isolamento.

(2) Compreende o alerta enviado aos gerentes referente às tentativas de acesso não autorizado nos níveis do cabo, da rede, de arquivos e dos recursos.

As funções descritas em (1) e em (2) são definidas, respectivamente, como Gerenciamento de:

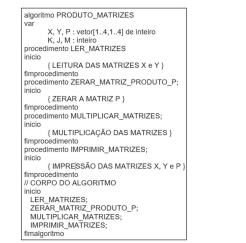

Analise o algoritmo abaixo, que multiplica duas

matrizes X[2,3] e Y[3,4] e que armazena o resultado

na matriz P.

No procedimento MULTIPLICAR_MATRIZES, as

instruções que substituem o bloco  estão indicadas na

seguinte opção:

estão indicadas na

seguinte opção:

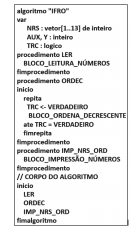

Observe o algoritmo abaixo, que ordena 13 números

em ordem decrescente.

As instruções que devem substituir estão indicadas

na seguinte opção:

Os modificadores de acesso são padrões de visibilidade de acessos às classes, atributos e métodos. Esses modificadores são palavras-chave reservadas pelo Java, ou seja, palavras reservadas não podem ser usadas como nome de métodos, classes ou atributos. Os modificadores de acesso são classificados conforme as descrições abaixo:

(1) indica que método ou variável só podem ser acessados de dentro da classe que os criou. Uma classe que herde de uma superclasse com atributos declarados de acordo com esse modificador só poderá ter acesso a eles através dos métodos públicos da própria superclasse, caso contrário, não haverá acesso a estes atributos.

(2) indica que o método ou a variável assim declarada possa ser acessada somente dentro do pacote em que está contida através de uma subclasse.

(3) indica que a classe, método ou variável assim declarada possa ser acessada em qualquer lugar e a qualquer momento da execução do programa.

Os modificadores de acesso descritos como (1), (2) e (3) são denominados, respectivamente:

No contexto das Redes de Computadores e tendo por foco o Modelo de Referência OSI/ISO:

(1) uma camada é responsável pelo encaminhamento dos dados através da interligação de redes, endereçamento de pacotes de dados e conversão de endereços lógicos (IP) em endereços físicos ou MAC.

(2) outra camada é responsável pela segmentação e reconstrução dos fluxos de dados provenientes de camadas superiores, como também da comunicação ponto a ponto, onde é estabelecida uma conexão lógica entre aplicações origem e destino em uma rede.

As camadas caracterizadas em (1) e em (2) são

denominadas, respectivamente: