Questões de Concurso Público Câmara de Salto - SP 2023 para Analista Legislativo - Informática

Foram encontradas 60 questões

O diretório e o arquivo mestre são, respectivamente,

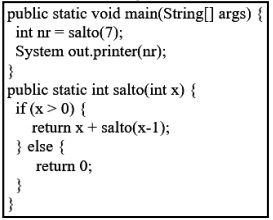

Ao final da execução, o valor gerado por esse código Java é

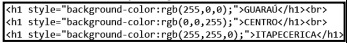

Da análise feita, conclui-se que as palavras GUARAÚ, CENTRO e ITAPECERICA são exibidas com fonte na cor preta e fundos, respectivamente, nas cores

Nesse contexto, o endereço de broadcasting e a máscara empregada e para essa sub-rede são, respectivamente,

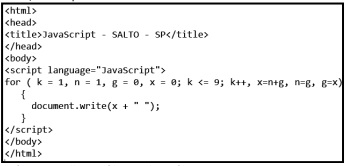

Após a execução, a saída gerada será

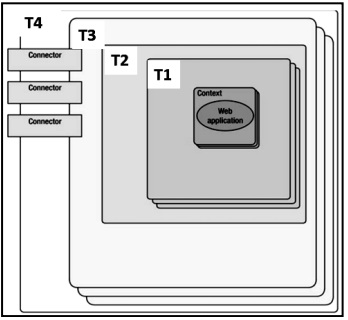

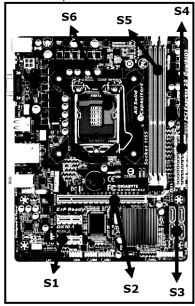

Os componentes T1, T2, T3 e T4 conhecidos, respectivamente, como

A guia da Barra de Menu que foi acionada é

Esse software de virtualização é conhecido como

I. Disponibiliza as informações somente para usuários autorizados. II. Garante que as informações não tenham sido manipuladas. III. Confirma a autenticidade das informações ou a identidade de um usuário.

Os objetivos listados em I, II e III são conhecidos, respectivamente, como

O interpretador e o diretório são conhecidos, respectivamente, por

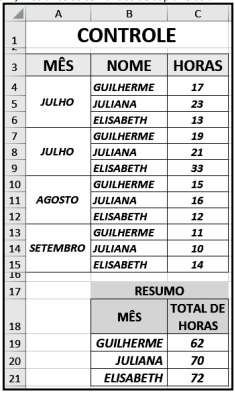

I. Em C19 foi inserida uma expressão usando a função SOMASE sobre os dados das linhas de 4 a 15 e o conceito de referência absoluta.

II. Em seguida, a expressão em C19 foi selecionada e copiada para C20 e C21, mediante os comandos de copiar e colar.

Nessas condições, a expressão inserida em C20 foi

Os slots de conexão de memória DDR4 e controladora SATA correspondem, respectivamente, aos componentes de hardware identificados por

• Tudo começa com um golpista enviando aos alvos mensagens com links maliciosos, abordando temas como ofertas imperdíveis, pontos de fidelidade a expirar ou alertas financeiros a título de iscas enviadas por SMS, WhatsApp ou e-mail.

• A pessoa clica no link da mensagem que leva a uma página falsa, muito parecida com o site das instituições, solicitando dados confidenciais, como agência, conta, número do cartão e senhas.

• Já com essas informações, o golpista envia um SMS solicitando o retorno do cliente pelo 0800 ou ele mesmo liga para a vítima.

• Na ligação, o golpista fala de uma movimentação estranha na conta, como compras suspeitas, ou atualizações de segurança no aplicativo. Em seguida, o criminoso convence a vítima a realizar as transações que ele deseja.

Esse golpe é conhecido como

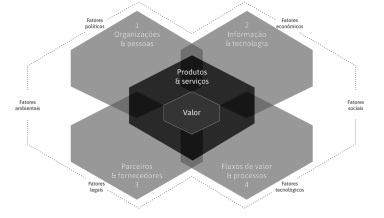

Na versão 4 o ITIL possui como característica ser estruturado em