Questões de Concurso Público Prefeitura de Santa Maria - RS 2021 para Agente de Processamento II

Foram encontradas 60 questões

De acordo com a Lei nº 12.737/2012, sobre o crime de invasão de dispositivo informático, aumenta-se a pena de um terço à metade se o crime for praticado contra:

I. Presidente da República, governadores e prefeitos.

II. Presidente do Supremo Tribunal Federal.

III. Dirigente máximo da administração direta e indireta federal, estadual, municipal ou do Distrito Federal.

Está(ão) CORRETO(S):

De acordo com a Lei nº 12.965/2014, sobre a guarda de registros de conexão, em relação à atuação do Poder Público, as iniciativas públicas de fomento à cultura digital e de promoção da internet como ferramenta social devem:

I. Promover a inclusão digital.

II. Buscar reduzir as desigualdades, sobretudo entre as diferentes regiões do País, no acesso às tecnologias da informação e comunicação e no seu uso.

III. Fomentar a importação e a circulação de conteúdo estrangeiro.

Está(ão) CORRETO(S):

Em relação aos sistemas operacionais, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) Sistemas operacionais mais sofisticados permitem que múltiplos programas estejam na memória ao mesmo tempo.

( ) Para evitar que programas interfiram entre si e também com o sistema operacional, algum tipo de mecanismo de proteção é necessário.

( ) Embora o mecanismo de proteção contra interferências

entre programas deva estar no sistema operacional, ele é

controlado pelo hardware.

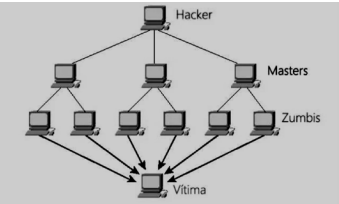

A figura abaixo ilustra um tipo de ataque utilizado por hackers para atacar servidores Web. O atacante faz com que computadores de outras pessoas acessem recursos de um sistema continuamente até que este fique indisponível pela carga recebida. Esse tipo de ataque é denominado de:

Sobre a navegação na internet utilizando o Google Chrome, em relação a erros de carregamento de página, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) Nunca se deve atualizar a página para tentar resolver o erro.

( ) Uma das soluções para o problema pode ser realizar a limpeza do cache, pois é possível que o Chrome tenha informações armazenadas as quais estão impedindo o carregamento da página.

( ) É importante verificar se o computador está conectado à internet.

Segundo VELLOSO, sobre teleprocessamento e redes, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

_______________ é um(a) rede de comunicações privado(a), normalmente utilizado(a) por uma empresa ou um conjunto de empresas, construído(a) em cima de uma rede pública de comunicações (como, por exemplo, a internet).

Conforme BONATTI, sobre tecnologias e linguagens utilizadas na construção de websites, numerar a 2ª coluna de acordo com a 1ª e, após, assinalar a alternativa que apresenta a sequência CORRETA:

(1) CSS.

(2) PHP.

(3) HTML.

( ) É uma linguagem de programação open source, que é interpretada pelo servidor, muito utilizada para o desenvolvimento de aplicações voltadas para a internet.

( ) Serve para promover o acabamento visual das páginas web. Pode ser compartilhado entre várias páginas, permitindo, assim, uma padronização visual muito simplificada e lógica.

( ) É uma linguagem de marcação, que é interpretada pelo browser para dar formatação e posicionamento ao conteúdo do website.

As permissões de acesso do GNU/Linux protegem o sistema de arquivos do acesso indevido de pessoas ou programas não autorizados. A permissão de acesso também impede que um programa mal intencionado, por exemplo, apague um arquivo que não deve, envie arquivos especiais para outra pessoa ou forneça acesso da rede para que outros usuários invadam o sistema. Sobre esse assunto, analisar os itens abaixo:

I. Somente o dono pode modificar as permissões de acesso do arquivo.

II. Cada usuário pode fazer parte de um ou mais grupos e, então, acessar arquivos que pertençam ao mesmo grupo que o seu.

III. Outros é a categoria de usuários que não são donos ou não pertencem ao grupo do arquivo.

Está(ão) CORRETO(S):

Sobre o Microsoft Windows, marcar C para as afirmativas certas, E para as erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) As atualizações de driver para Windows 10 e vários dispositivos (como adaptadores de rede, monitores, impressoras e placas de vídeo) são baixadas e instaladas automaticamente por meio do Windows Update.

( ) Antes de baixar uma atualização de recursos, o Windows verifica se há espaço suficiente em seu dispositivo para instalação. Se não houver, aparecerá uma mensagem solicitando a liberação de espaço.

( ) A ferramenta DISM (Gerenciamento e Manutenção de Imagens de Implantação) é um utilitário que procura arquivos corrompidos do sistema Windows. Se encontrar um problema, a ferramenta tentará substituir os arquivos de sistema problemáticos de uma versão em cache no computador.

Em relação ao meio de transmissão guiado feito por par trançado, analisar os itens abaixo:

I. Um par trançado consiste em dois fios de cobre encapados, de pouca espessura, enrolados de forma helicoidal.

II. Os pares trançados podem ser usados somente na transmissão de sinais digitais.

III. Os enlaces que podem ser usados nos dois sentidos, ao mesmo tempo, são chamados enlaces full-duplex.

Está(ão) CORRETO(S):

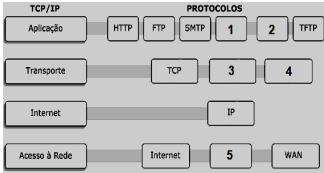

Considerando-se protocolos e arquiteturas que são usados nas diferentes camadas do modelo de referência TCP/IP, os números 1, 2, 3, 4 e 5 da figura podem ser, respectivamente:

De acordo com a Cartilha de Segurança para Internet, assinalar a alternativa que preenche a lacuna abaixo CORRETAMENTE:

O pharming é um tipo específico de __________ que envolve a redireção da navegação do usuário para sites falsos, por meio de alterações no serviço de DNS (Domain Name System).

De acordo com a Cartilha de Segurança para a Internet, sobre a criptografia de chave simétrica, analisar os itens abaixo:

I. É também chamada de criptografia de chave secreta ou única.

II. Utiliza uma mesma chave tanto para codificar como para decodificar informações, sendo usada principalmente para garantir a confidencialidade dos dados.

III. Casos nos quais a informação é codificada e decodificada por uma mesma pessoa não há necessidade de compartilhamento da chave secreta.

IV. Exemplos desse método são: RSA, DSA, ECC e Diffie-Hellman.

Está(ão) CORRETO(S):

A descrição abaixo se refere a que tipo de memória?

Possibilita que a memória principal funcione como um “cache” para o armazenamento secundário (normalmente implementado com discos magnéticos). Esse tipo de memória implementa a tradução do espaço de endereçamento de um programa para os endereços físicos.