Questões de Concurso

Foram encontradas 6.759 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

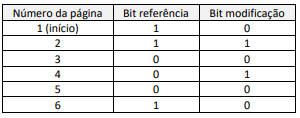

Virgínia usou o Algoritmo de Segunda Chance Aperfeiçoado. Considerando que não ocorrerá nenhuma nova execução ou modificação e que a partir desse momento só haverá a remoção das páginas, a sequência de remoção de páginas da memória principal identificada por Virgínia será: