Questões de Concurso

Foram encontradas 20.006 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Trata-se de uma rede

- Permite a multiplexação de conexões, isto é, a possibilidade de usar vários protocolos da camada acima, ao mesmo tempo.

- Controla o fluxo, colocando os pacotes recebidos em ordem.

- Verifica erros.

- Verifica se houve duplicação de pacotes recebidos.

- A camada de baixo é responsável pelo endereçamento lógico dos pacotes de dados e também pela tradução dos endereços lógicos em físicos.

No modelo OSI, as afirmações acima são características da camada de

I. As bridges possuem capacidade de segmentar uma rede local em várias sub-redes.

II. As bridges não convertem o padrão Ethernet para Token-Ring.

III.Gateway permite a comunicação entre duas redes de arquiteturas diferentes.

Está correto o que se afirma em

P - algoritmo probabilístico - não possibilidade de saber de antemão quando se terá acesso ao meio de transmissão.

D - algoritmo determinístico - possibilidade de saber de antemão quando se terá acesso ao meio de transmissão.

Três métodos básicos para acesso ao meio de transmissão:

C = contenção,

T = token passing e

V = polling

Está correta a seguinte correspondência de utilização dos métodos com os algoritmos:

I. A conexão usa sempre o mesmo caminho.

II. Dados divididos (datagramas, células, quadros).

III. Orientada a conexão.

IV. As partes podem chegar fora de ordem ao destino.

Corresponde à característica de comutação por circuito o que consta em

Dentre os protocolos abaixo relacionados, que protocolo de VPN passou a ser suportado pelo Windows Server 2008?

I - O RAID nível 0 utiliza a técnica de intercalação de dados (striping) para melhorar o desempenho de acesso aos dados e a técnica de redundância baseada em paridade de bloco intercalada.

II - O RAID nível 1 utiliza a técnica de redundância pela simples duplicação dos dados (espelhamento).

III - O RAID nível 4 e o de nível 5 são semelhantes ao RAID 0, mas ambos utilizam a técnica de redundância baseada em paridade de bloco intercalada e distribuída.

IV - O RAID nível 6 é semelhante ao RAID 0, mas utiliza a técnica de redundância baseada em dois cálculos de paridade diferentes, e os resultados são armazenados em blocos separados em discos distintos.

É correto APENAS o que se afirma em

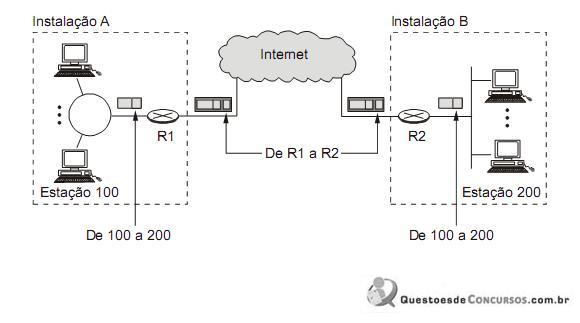

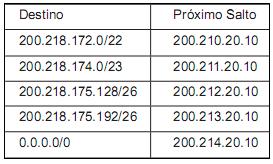

Qual o endereço IPv4 do Próximo Salto que será selecionado para encaminhamento?