Questões de Concurso

Foram encontradas 10.481 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Em função da premissa de uso do OAuth2 pelo novo aplicativo, o TTI deverá:

1. A criptografia de chave pública é simétrica, envolvendo o uso de duas chaves simétricas, sendo necessário o uso das duas em qualquer sequência para cifrar ou decifrar os dados.

2. É computacionalmente inviável determinar a chave de decriptação dado apenas o conhecimento do algoritmo de criptografia e da chave de encriptação.

3. Alguns algoritmos, como RSA, também permitem que qualquer uma das duas chaves relacionadas possa ser usada para encriptação, com a outra para a decriptação.

Assinale a alternativa que indica todas as afirmativas corretas.

Um dos objetivos da ENSEC-PJ, instituída pela Resolução CNJ nº 396/2021, é:

Para ocultar a mensagem em uma foto, Anderson utilizou a técnica de:

1. receber como entrada um bloco de texto sem formatação;

2. trabalhar com tamanhos de chaves diferentes;

3. movimentar o bloco para uma matriz quadrada onde são executadas suas operações;

4. relacionar o número de rodadas do algoritmo com o tamanho da chave.

Para cifrar as mensagens e atender aos critérios determinados, Caio deve utilizar o algoritmo criptográfico:

Para que a corretora prove que foi Lucas quem realmente executou as operações, ela deve fazer uso do conceito de segurança chamado:

Sobre softwares maliciosos, analise as afirmativas a seguir.

1) Vírus pode ser definido como um programa de computador que se propaga inserindo cópias de si mesmo e se tornando parte de outros programas e arquivos.

2) Spyware pode ser visto como um programa projetado para monitorar as atividades de um sistema e enviar as informações coletadas destas atividades para terceiros.

3) O Keylogger é um tipo de spyware capaz de capturar e armazenar teclas digitadas pelo usuário no teclado do equipamento.

Está(ão) correta(s):

Sobre a Segurança da Informação, analise as afirmativas a seguir.

1) Segurança da Informação busca proteger a informação armazenada em meio digital; ou seja, não existe preocupação de proteger a informação que está armazenada em outros meios, como o papel.

2) Embora reconhecidamente importante para a Segurança da Informação, a Gestão de Riscos em Segurança da Informação não possui nenhuma norma específica que descreva diretrizes para este fim.

3) Uma das principais referências disponíveis na área de Segurança da Informação é a norma ISO 27002, também conhecida como ISO/IEC 27002. Esta norma fornece diretrizes para práticas de gestão de Segurança da Informação e inclui a seleção, implementação e o gerenciamento de controles.

Está(ão) correta(s), apenas:

A fim de evitar que o mesmo tipo de problema volte a ocorrer, o assistente deve revisar a configuração e a atualização da seguinte classe de software:

A técnica de ataque utilizada para indisponibilizar o site da empresa ABCTech é

Dentre esses novos aplicativos encontra-se o firewall pessoal que possui a funcionalidade de

Com o uso da assinatura digital em seus documentos, o escritório de advocacia garante

A forma de criptografia utilizada pelo gerente de marketing da empresa XPTO é

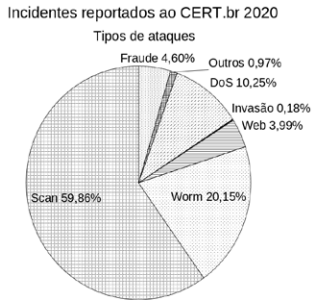

Legenda

• worm: notificações de atividades maliciosas relacionadas com o processo automatizado de propagação de códigos maliciosos na rede.

• DoS (Denial of Service): notificações de ataques de negação de serviço, onde o atacante utiliza um computador ou um conjunto de computadores para tirar de operação um serviço, computador ou rede.

• invasão: um ataque bem sucedido que resulte no acesso não autorizado a um computador ou rede. • web: um caso particular de ataque visando especificamente o comprometimento de servidores Web ou desfigurações de páginas na Internet.

• scan: notificações de varreduras em redes de computadores, com o intuito de identificar quais computadores estão ativos e quais serviços estão sendo disponibilizados por eles. É amplamente utilizado por atacantes para identificar potenciais alvos, pois permite associar possíveis vulnerabilidades aos serviços habilitados em um computador.

• fraude: segundo Houaiss, é “qualquer ato ardiloso, enganoso, de má-fé, com intuito de lesar ou ludibriar outrem, ou de não cumprir determinado dever; logro”. Essa categoria engloba as notificações de tentativas de fraudes, ou seja, de incidentes em que ocorre uma tentativa de obter vantagem.

• outros: notificações de incidentes que não se enquadram nas categorias anteriores.

Obs.: Não se deve confundir scan com scam. Scams (com “m”) são quaisquer esquemas para enganar um usuário, geralmente, com finalidade de obter vantagens financeiras. Ataques desse tipo são enquadrados na categoria fraude.

Fonte: Disponível em: . Acesso em 15 mar. 2022.

Considerando os incidentes representados no gráfico, analise as contramedidas a seguir.

I- O uso de ferramentas de monitoramento de rede, firewalls e sistemas de detecção de invasão são medidas de prevenção contra os três maiores incidentes de 2020.

II- Os incidentes do tipo fraude são causados tipicamente por um engenheiro social e podem ser mitigados com treinamentos de conscientização.

III- Ataques Web podem ser evitados se os desenvolvedores seguirem as diretrizes de padrões abertos como os do projeto Open Web Application Security Project (OWASP).

Está(ão) correta(s) apenas

O programa que permite o retorno de um invasor a um equipamento comprometido, por meio da inclusão de serviços criados ou modificados para esse fim, é classificado como