Questões de Concurso

Foram encontradas 10.482 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. Utilizar credenciais do banco de dados com permissão de somente-leitura evita ataques de injeção de SQL (SQL injection).

II. A utilização de certificados digitais pelos usuários (como o e-CPF) pode dispensar a necessidade de autenticação por meio de nome de usuário e senha.

III. Entrar suas credenciais apenas em sites com conexão segura (HTTPS) evita o comprometimento de senhas por registro de teclado (keyloggers).

Assinale a alternativa CORRETA.

No ambiente há N servidores com a mesma capacidade de armazenamento disponível, onde N é maior que F. Considere a necessidade de armazenar 4TB com uma resiliência de 2 servidores dividindo os arquivos em 6 partes.

Assinale a alternativa que apresenta CORRETAMENTE a capacidade mínima de armazenamento disponível no ambiente para atender a essa demanda.

I. Um dado codificado por uma chave privada pode ser decodificado pela mesma chave privada.

II. Um dado codificado por uma chave pública pode ser decodificado por sua chave privada correspondente.

III. Um dado codificado por uma chave privada pode ser decodificado pela mesma chave privada e por sua chave pública correspondente.

Assinale a alternativa CORRETA.

I. A codificação dos cabeçalhos do e-mail garante a integridade do mesmo.

II. A adição de uma assinatura digital no e-mail garante a confidencialidade do mesmo.

III. A irretratabilidade da mensagem também pode ser provida com a codificação dos cabeçalhos da mensagem.

Assinale a alternativa CORRETA.

I. A utilização de técnicas de sumarização (Hash) com variações (Salt) em novos campos da tabela inviabilizaria o reconhecimento dos dados.

II. A verificação de clientes utilizando certificados evitaria a conexão de usuários anônimos no servidor web.

III. A utilização do protocolo HTTPS evitaria a injeção de comandos SQL (SQL Injection).

Assinale a alternativa CORRETA.

Manter a confidencialidade da informação de autenticação secreta, garantindo que ela não seja divulgada para quaisquer outras partes, incluindo autoridades e lideranças.

De acordo com a Norma ABNT NBR ISO/IEC 27002:2013, essa recomendação é do âmbito de

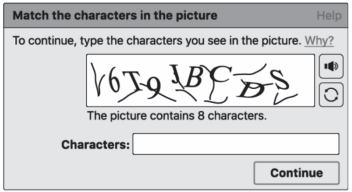

Na figura, é solicitado aos usuários que identifiquem algumas letras e alguns números. Eles aparecem distorcidos para que os bots não possam identificá-los. Para serem aprovados no teste, os usuários precisam interpretar o texto distorcido, digitar os caracteres corretos em um campo de formulário e enviar o formulário. Se as letras não estiverem corretas, os usuários serão solicitados a tentar novamente. Esses testes são comuns em formulários de login, formulários de cadastramento de contas, buscas on-line e nas páginas do caixa de comércio eletrônico.

Esse recurso é conhecido por

I. Impressão digital. II. Geometria da mão. III. Smart Cards.

Está(ão) CORRETO(S):

I. Critérios para a aceitação do risco podem incluir mais de um limite, representando um nível desejável de risco; porém, precauções podem ser tomadas por gestores seniores para aceitar riscos acima desse nível, desde que sob circunstâncias definidas. I. Critérios para a aceitação do risco podem ser expressos como a razão entre o lucro estimado e o risco estimado. III. Diferentes critérios para a aceitação do risco podem ser aplicados a diferentes classes de risco, por exemplo: riscos que podem resultar em não conformidade com regulamentações ou leis podem não ser aceitos, enquanto riscos de alto impacto poderão ser aceitos se isso for especificado como um requisito contratual.

Está(ão) CORRETO(S):