Questões de Concurso

Comentadas para vunesp

Foram encontradas 48.037 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A norma ABNT NBR ISO/IEC 27002:2022 (Segurança da informação cibernética e proteção à privacidade – Controles de segurança da informação) estabelece, em seu capítulo 5, uma seção sobre inteligência de ameaças, na qual preconiza que tal tipo de inteligência seja dividido ou classificado em três camadas para tratamento de ameaças. Essas três camadas são as inteligências de ameaças

Uma estimativa da latência entre uma origem e um destino na Internet, sabendo-se que o Round-Trip Time medido entre esses pontos é de 28 ms, corresponde a

A respeito do protocolo SNMP, assinale a alternativa correta.

O tipo de teste de software que visa verificar as menores partes testáveis de um sistema, individualmente, é conhecido como teste de

O design pattern criacional caracterizado por manter um conjunto de objetos que podem ser reutilizados, em geral quando sua criação é custosa, é conhecido como

O seguinte trecho de um XML Schema define um tipo chamado mytype, em que xs representa o namespace http://www.w3.org/2001/XMLSchema.

<xs:simpleType name="mytype">

<xs:restriction base="xs:string">

<xs:pattern value="[0-9]{7}" />

</xs:restriction>

</xs:simpleType>

Assinale a alternativa que descreve o valor aceito por esse tipo.

Na linguagem HTML5, o elemento input aceita diversos valores para o atributo type, dentre eles os destinados a datas e horas, como:

O COBIT 2019 estabelece 5 domínios sob os quais classifica objetivos de governança e de gestão, sendo correto afirmar que o objetivo de gestão

Considerando que todas as operações foram executadas com sucesso, confirmando as ações em caso de mensagens, o número de arquivos na pasta UM, após todas as ações descritas é

O comando para excluir dessa tabela os veículos de Cor azul é:

Cliente (CPF, Nome, Cidade, Estado)

A consulta do MySQL para obter o número de cidades distintas contidas na tabela Cliente é:

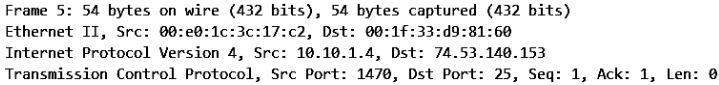

Um pacote de rede capturado pela ferramenta Wireshark é apresentado da seguinte maneira:

Sabe-se que se trata da terceira etapa do three-way handshake de uma conexão TCP e que esse pacote foi capturado na mesma rede local do host 10.10.1.4.

Com base nessas informações e considerando os números de portas padrões da Internet, pode-se concluir que

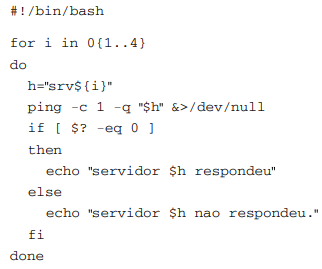

Com base no código apresentado, os nomes dos servidores que são testados durante a execução do script são exclusivamente:

Assinale a alternativa que apresenta um comando equivalente, no sentido de alterar as permissões do arquivo, ao comando chmod u=rx script.sh.