Questões de Concurso

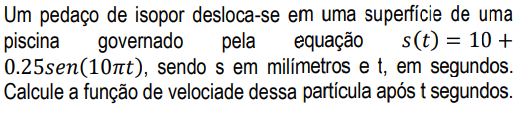

Comentadas para idecan

Foram encontradas 10.783 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

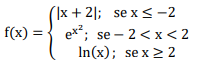

Seja f: ℝ → ℝ uma função definida por

Calcule f(−2). f(1). f(e).

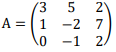

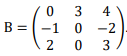

Sejam duas matrizes  e

e  Calcule det(A + B).

Calcule det(A + B).

Em relação à aplicação da técnica mencionada anteriormente, analise as afirmativas a seguir.

I. Existem múltiplos modos de ação terapêutica. II. O enfoque tem migrado da reconstrução para as interações entre paciente e analista. III. Há maior flexibilidade e negociação quanto aos limites, ao enquadramento e às regras analíticas.

Está(ão) correta(s) a(s) afirmativa(s)

Para levar uma entrevista a termo de modo adequado, o entrevistador deve ser capaz de:

As intervenções em psicoterapias de apoio destinam-se basicamente em:

Em relação ao conjunto de influência de mudanças nas psicoterapias, existem alguns eixos de fundamental importância neste processo; analise-os.

I. Os eixos do processo de mudança em psicoterapia enfatizam três pilares sobre os quais se constrói um sistema de influências de mudanças. Esses pilares constituem uma espécie de tripé de sustentação do processo. II. Os eixos do processo de mudança em psicoterapia objetivam produzir no paciente uma ativação de suas funções egoicas, por meio das quais se torne possível elaborar de modo focalizado a problemática inserida numa situação vital específica, com base no direcionamento, no estímulo e nas realizações simbólicas do vínculo vivido numa relação de trabalho personificada com o terapeuta, com a correlativa ativação das funções egoicas. III. Os eixos do processo de mudança em psicoterapia enfatizam três pilares, sendo o foco, a ativação de funções egoicas do (paciente e do terapeuta) e o processo terapêutico. Esses três pilares atuam instalando uma estrutura de tensões ativadoras recíproca: é necessário um ego ativado para focalizar a tarefa, caso contrário esta se difunde sem limites.

Está(ão) correta(s) a(s) afirmativa(s)

Considerando a informação, marque V para as afirmativas verdadeiras e F para as falsas.

( ) O homem é sujeito de sua história na medida em que se insere e se define no conjunto de suas relações sociais, desempenhando atividades transformadoras destas relações.

( ) O indivíduo consciente de si, necessariamente, tem consciência de sua pertinência a uma classe social; enquanto indivíduo, esta consciência se processa transformando as suas próprias ações.

( ) O homem como ser ativo e inteligente se insere historicamente em um grupo social através da aquisição da linguagem, condição determinante para a comunicação e o desenvolvimento de suas relações sociais e, consequentemente, de sua própria individualidade.

( ) O homem age produzindo e transformando o seu ambiente e para tanto ele pensa, planeja sua ação e, depois de executada, ela é pensada e avaliada, determinando ações subsequentes; este pensar se dá através dos significados transmitidos pela linguagem aprendida.

A sequência está correta em

Existem grupos ou conjuntos principais de transtornos da personalidade, que geralmente principiam na infância. Em relação a estes grupos, analise as afirmativas a seguir.

I. O grupo A desrespeita os transtornos de personalidade singular ou excêntricos sendo os transtornos de personalidade do tipo esquizoide e esquizotípica caracterizada principalmente por desconfiança e comportamento estranho. II. O grupo B desrespeita os transtornos de personalidades antissocial e limítrofe, sendo as principais características o perfil de pessoa exagerado, emotivo ou imprevisível. III. O grupo C desrespeita os transtornos de personalidades dependente e obsessivo-compulsiva; geralmente são pessoas que apresentam necessidade recorrente de receber cuidados e fixação em detalhes.

Está(ão) correta(s) a(s) afirmativa(s)

Em relação à Teoria Analítica de Jung e Psicanálise Freudiana, assinale a afirmativa INCORRETA.