Questões de Concurso

Para comperve - ufrn

Foram encontradas 9.760 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I Transformar o gerenciamento de serviço em ativo estratégico.

II Fornecer princípios que serão utilizados no desenvolvimento de políticas, diretrizes e processos do ciclo de vida do serviço.

III Melhorar o impacto estratégico do gerenciamento do serviço.

Esses objetivos estão associados

Sobre o ITIL V3, analise as informações ou ações apresentadas em cada um dos itens abaixo.

I Requisitos de Nível de Serviço; Plano de qualidade dos Serviços, Monitoração, Revisão e Informação; Especificação do Serviço.

II Plano de qualidade dos Serviços, Monitoração, Revisão e Informação; Acordo de Nível de Serviço; Alinhar Ativos de Serviço com Produtos do Cliente.

III Catálogo de serviços; Acordos de Nível Operacional e Contratos; Programas de

Aperfeiçoamento do Serviço; Catálogo de serviços.

IV Monitoração, Revisão e Informação; Gerenciamento do Relacionamento com o Cliente; Acordo de Nível de Serviço.

V Portifólio de Serviços; Alinhar Ativos de Serviço com Produtos do Cliente; Catálogo de serviços.

Os itens que contêm apenas atividades do gerenciamento de nível de serviço são:

iptables -A INPUT -p icmp -s 10.56.23.46/24 -j ACCEPT

A execução desse comando libera o ping

O comando abaixo foi digitado em um servidor que usa o Iptables como Firewall em uma organização. O comando foi executado em um sistema operacional Linux Ubuntu 18.04.

iptables -I INPUT -p tcp -s 172.16.40.200/8 --dport 22 -j DROP

A execução desse comando

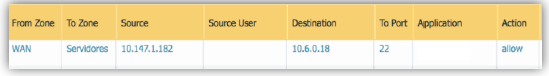

Com base nas informações apresentadas na figura, o tráfego de rede teve origem

O processo de virtualização é possibilitado por um hypervisor, que é um software instalado em cima de um servidor físico e que, a partir dele, é possível a criação de máquinas virtuais que podem, cada uma, conter sistemas operacionais diferentes.

Analise as seguintes afirmativas sobre o uso de Máquinas Virtuais e Docker.

I A virtualização permite o isolamento total do ambiente da sua aplicação, pois ela não emula a máquina virtual por completo.

II O Docker permite “empacotar” uma aplicação ou sistema dentro de um container, sendo que este container pode posteriormente ser executado em qualquer máquina que tenha o Docker instalado.

III Vários containers podem ser executados na mesma máquina e compartilhar o kernel do SO com outros containers, cada um executando como processos isolados no espaço do usuário.

IV Em um sistema de virtualização tradicional, o sistema operacional é isolado dos demais instalados dentro da máquina host.

Estão corretas apenas as afirmativas

Considerando que um analista queira criar um volume de nome my-volume dentro de um docker, ele deve executar o comando

I O UDP é orientado à conexão.

II O TCP verifica os pacotes perdidos e entregues garantindo confiabilidade na transmissão de dados ao fim da conexão.

III O UDP funciona de forma mais rápida que o TCP.

IV O TCP não possui suporte a conexões full duplex.

Estão corretas as afirmativas

I As redes LAN são normalmente privadas e contidas em um único edifício ou local de poucos quilômetros de extensão. II As redes WAN possuem taxa de transferência de dados superiores às das redes LAN. III As redes WAN são utilizadas para conexões entre pequenas cidades. IV As redes LAN possuem baixas taxas de erros em comparação com as redes WAN.

Em relação ao exposto, estão corretas as afirmativas

Um analista de Suporte Pleno foi designado para escolher a rede de computadores mais adequada, em relação à área geográfica, para instalação em um laboratório do Tribunal de Justiça do RN. Foram estabelecidos alguns critérios para a escolha da rede, que deveria ser utilizada para conexão de estações de trabalho em escritórios, para permitir o compartilhamento de arquivos entre os membros e restringir o acesso apenas a quem estivesse dentro do prédio.

O tipo de rede adequado para atender a essa demanda é