Questões de Concurso

Comentadas para cefet-mg

Foram encontradas 629 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para que uma fonte de dados (planilha, texto, JDBC, ODBC, etc.) seja diretamente acessível a partir de um documento do WRITER, ela deve ser registrada acessando a seguinte sequência de passos:

Sobre o REST é correto afirmar que:

Fonte: CESTARI FILHO, Felício. ITIL V. 3. Fundamentos. Rio de Janeiro: RNP/ESR, 2011. p. 87.

As mudanças podem ser categorizadas como normal, emergencial e padrão. É exemplo de mudança emergencial:

I. OpenLDAP é um banco de dados relacional estruturado, especialmente projetado para armazenar diretórios. II. O uso de um servidor LDAP permite gerenciar de forma centralizada contas de usuários e permissões relacionadas. III. LDAP implementa a especificação completa do protocolo X.500, oferecendo suporte a todos os seus modelos. IV. Uma base LDAP pode ser facilmente replicada, o que permite a configuração de múltiplos servidores LDAP sincronizados.

Estão corretas apenas as afirmativas

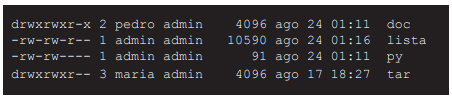

Após a execução do comando, como resultado, foram impressas na tela as seguintes linhas:

Sobre o resultado do comando, é correto afirmar que

Considere a operação do Debian GNU/Linux 10 em linha de comando.

A opção que contém a associação entre o comando e a sua função é

Fonte: STALLINGS, William. Criptografia e segurança de redes: princípios e práticas. Trad. Daniel Vieira. Revisão técnica Paulo Sérgio Licciardi Messeder Barreto, Rafael Misoczki. 6. ed. São Paulo: Pearson Education do Brasil, 2015.

Sobre criptossistemas de chave pública, considere os dados referentes aos usuários Alice e Bob.

• PUA e PRA são as chaves pública e privada de Alice, respectivamente; • PUB e PRB são as chaves pública e privada de Bob, respectivamente; • as chaves privadas dos usuários permanecem protegidas e secretas; • uso do algoritmo RSA para encriptação / decriptação.

Com base nas informações dadas, analise as afirmativas a seguir. Uma mensagem pode ser criptografada por

I. Bob usando PUA e transmitida a Alice, garantindo a confidencialidade da mensagem; II. Bob usando PRB e transmitida a Alice, garantindo a autenticidade de origem e a integridade da mensagem; III. Alice usando PRA e transmitida a Bob, garantindo a confidencialidade da mensagem; IV. Alice usando PUA e transmitida a Bob, garantindo o não repúdio.

Estão corretas apenas as afirmativas: