Questões de Concurso

Para pr-4 ufrj

Foram encontradas 6.568 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

ls -l run.sh -rw-rw-r-- 2 root root 41 Abr 9 2010 run.sh

O administrador deseja adicionar permissão de execução do arquivo run.sh somente para o usuário root. Assinale a alternativa que apresenta o comando a ser executado no Linux para efetuar essa mudança.

ls -l vendas drwxrw-r-- 2 Pedro financeiro 4096 Nov 26 2013 vendas

Sobre a saída desse comando, pode-se concluir que:

Observe a figura a seguir:

O PC-A, que possui o IP 10.0.0.1/24, deseja se

comunicar com PC-B, que possui o IP 10.0.0.3/24.

Nesse momento, o PC-A sabe o endereço IP do

PC-B. Entretanto, para que essa mensagem seja

enviada, ainda é necessário que o PC-A possua

o MAC address do PC-B. Assinale a alternativa

que apresenta qual protocolo o PC-A deve utilizar

para obter essa informação.

Observe a imagem a seguir:

Um servidor web foi alvo de um ataque originado no PC-A e direcionado ao serviço openSSH.

Com relação a esse ataque, assinale a alternativa

que apresenta como será o cabeçalho do pacote

recebido pelo servidor.

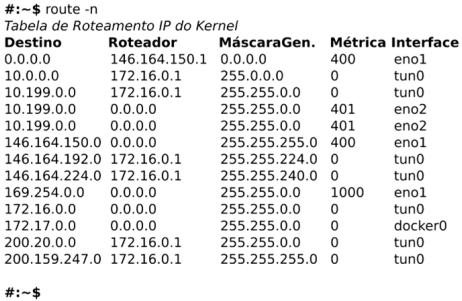

A imagem a seguir apresenta a tabela de roteamento em um servidor de rede Linux que faz a função de

roteador:

Marque a opção correta que define o comportamento desse servidor ao receber um pacote direcionado

ao IP 8.8.8.8.

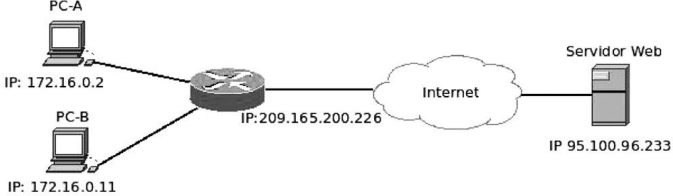

A maioria dos roteadores executam uma técnica chamada PAT. Essa técnica é um subconjunto do NAT,

que permite que vários dispositivos internos compartilhem um mesmo IP público. Isso é feito através de

informações do protocolo de camada de transporte. Observe a figura abaixo:

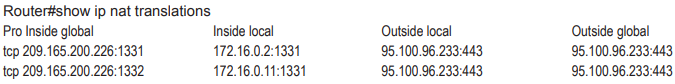

Um roteador usando PAT possui endereço IP interno: 172.16.0.1 e endereço IP externo: 209.165.200.226. O endereço IP do servidor Web é 95.100.96.233. Um técnico então resolveu verificar o status das conexões NAT do roteador. A saída do comando foi:

Um usuário está navegando na Internet, através de PC-B, com o endereço IP: 172.16.0.11. Com relação à conexão vinda do PC-B, o cabeçalho do pacote recebido pelo servidor web será: