Questões de Concurso

Comentadas para if-mt

Foram encontradas 1.346 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Disponível em: https://www.google.com/search?q=li+mas+não+entendi+quase+nada&rlz=1C1>. Acesso em: 26/08/2019.

Acerca do texto III, é INCORRETO afirmar que:

Disponível em:<https://www.google.com/search?q=texto+verbal+e+não+verbal+tiras&rlz=> . Acesso em: 26/08/2019.

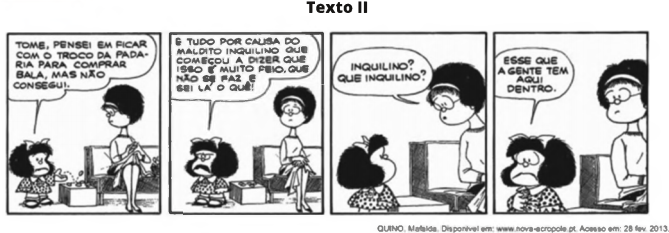

No texto II, em "pensei em ficar" e "começou a dizer", as palavras destacadas atendem adequadamente à

regência dos verbos que as precedem. O mesmo não ocorre em:

Lea al poema de Emilia Currás y responda al que se pide.

Tú tienes alas de plata,

alas de ensueño,

de ilusión, de anhelo.

¿Me darás alas de plata?

Calla, calla.

Tú tienes alas de bronce,

alas de pasión,

de amor sin freno.

¿Me darás alas de bronce?

Calla, calla.

Tú tienes alas de hierro,

alas fuertes y seguras,

alas de grandes realidades.

¿Me darás alas de hierro?

Calla, calla.

Tú tienes alas de estaño,

alas de engaño,

alas falsas y amargas.

¿Me darás alas de estaño?

Calla, calla.

No me preguntes tanto.

(Emilia CURRÁS . Fugitiva del tempo. 2ª. edición. De la autora... de Fina Calderón. Prefácio de Malik Najajar. Traducción de Rifaat Atfé. Madrid: Editorial

Betania, 2010. Disponível: em http://www.antoniomiranda.com.br/Iberoamerica/espanha/emilia_ curras.html).

Lea al texto siguiente y contesta a la cuestione

Interlengua (IL)

A lo largo de los años la enseñanza de las lenguas extranjeras hubo el intento de mejorar la adquisición por parte del aprendiente, así, surgieron algunos estudios para que esta adquisición se volviera cada vez más eficaz. Tales estudios fueron la Lingüística Contrastiva basada en el Análisis Contrastivo, alrededor de los años cuarenta, estudio que tenía como eje las similitudes entre dos sistemas lingüísticos con el objetivo de detectar las dificultades del aprendiz en el enseñanza-aprendizaje. Después, surgió el Análisis de Errores donde se examinaba los errores a través de producciones oral bien como de la escrita y fue entonces que se dio el surgimiento de la Interlengua. La teoría de la Interlengua empezó a ser desarrollada en los años setenta, considerada como un modelo metodológico. El modelo de la Interlengua (SELINKER, 1972) concibe el sistema lingüístico del hablante no nativo como un sistema intermedio entre la LM y la L2, viene a completar y a enriquecer al AE pretendiendo dar cuenta de la producción total de los aprendientes, estudiando tanto las producciones idiosincrásicas como las correctas. Diferentemente del modelo Análisis Contrastivo, el modelo de la Interlengua no hace comparaciones entre dos sistemas lingüísticos y si, comparaciones en las etapas en que el aprendiz recorre hasta apropiarse de una lengua meta, durante el trayecto del proceso-aprendizaje de una lengua extranjera, en nuestro caso, el Español. Estas etapas son los estadios que el estudiante pasa y va construyendo una gramática interna hasta evolucionar en un proceso de cercania hacia la L2. El estudio de las etapas fue lo que contribuyó para un mejor entendimiento del sistema lingüístico del aprendiente y del proceso de aprendizaje.

(Bárbara Castro Melendez; Izabel Souza do Nascimento; Rosa Manuelle Santos Xavier. Interferencias de la interlengua en el proceso de aprendizaje del espanol. Texto adaptado. Disponível em: ///C:/Users/NOT%20HP/Downloads/10833-Texto%20do%20artigo-30877-1-10-20161119.pdf).

Teniendo en cuenta el concepto de Interlengua, analice las proposiciones siguientes:

I - El concepto fue creado como un modelo metodológico en el siglo pasado.

II - Concibe el sistema lingüístico del hablante nativo como un sistema intermedio entre la LM y la L2.

III - Viene a completar y a enriquecer al AE pretendiendo dar cuenta de la producción total de los aprendientes.

IV - Hace comparaciones de las etapas que el aprendiz recorre hasta apropiarse de una lengua meta.

Lea al texto siguiente y contesta a la cuestione

Interlengua (IL)

A lo largo de los años la enseñanza de las lenguas extranjeras hubo el intento de mejorar la adquisición por parte del aprendiente, así, surgieron algunos estudios para que esta adquisición se volviera cada vez más eficaz. Tales estudios fueron la Lingüística Contrastiva basada en el Análisis Contrastivo, alrededor de los años cuarenta, estudio que tenía como eje las similitudes entre dos sistemas lingüísticos con el objetivo de detectar las dificultades del aprendiz en el enseñanza-aprendizaje. Después, surgió el Análisis de Errores donde se examinaba los errores a través de producciones oral bien como de la escrita y fue entonces que se dio el surgimiento de la Interlengua. La teoría de la Interlengua empezó a ser desarrollada en los años setenta, considerada como un modelo metodológico. El modelo de la Interlengua (SELINKER, 1972) concibe el sistema lingüístico del hablante no nativo como un sistema intermedio entre la LM y la L2, viene a completar y a enriquecer al AE pretendiendo dar cuenta de la producción total de los aprendientes, estudiando tanto las producciones idiosincrásicas como las correctas. Diferentemente del modelo Análisis Contrastivo, el modelo de la Interlengua no hace comparaciones entre dos sistemas lingüísticos y si, comparaciones en las etapas en que el aprendiz recorre hasta apropiarse de una lengua meta, durante el trayecto del proceso-aprendizaje de una lengua extranjera, en nuestro caso, el Español. Estas etapas son los estadios que el estudiante pasa y va construyendo una gramática interna hasta evolucionar en un proceso de cercania hacia la L2. El estudio de las etapas fue lo que contribuyó para un mejor entendimiento del sistema lingüístico del aprendiente y del proceso de aprendizaje.

(Bárbara Castro Melendez; Izabel Souza do Nascimento; Rosa Manuelle Santos Xavier. Interferencias de la interlengua en el proceso de aprendizaje del espanol. Texto adaptado. Disponível em: ///C:/Users/NOT%20HP/Downloads/10833-Texto%20do%20artigo-30877-1-10-20161119.pdf).

Para responder a la pregunta, lea al texto de Herrero.

La diversidad lingüística del espanol: la compleja relación

entre estándar, norma y variedad

El español es ya, a princípios de este siglo, una de las lenguas de mayor extensión del mundo. Sus hablantes nativos crecen de manera envidiable, aumentan y afianzan su mayoría en el continente americano. Con esta evidencia es comprensible el interés que el español despierta como segunda lengua (L2) o lengua extranjera (LE). En ello lo ayuda su melódica fonética, su brillante literatura y el atractivo cultural de sus comunidades nativas. Saber español abre un panorama de más de cuatrocientos millones de interlocutores en más de veinte países donde es lengua oficial. Una meta prometedora, pero acechada por la incertidumbre, más de docentes que de aprendices, de poder enseñar/aprender un modelo lingüístico válido para la comunicación con sus potenciales hablantes en los sitios más distantes del mundo hispánico.

El español es ahora mismo un gran negocio y su enseñanza a no nativos, una salida laboral para muchos diplomados y licenciados. Con dispar formación y procedencia profesional, los actuales profesores de espanol se enfrentan dentro y fuera de las aulas a la incógnita de ¿qué español enseñar? Esta pregunta implica otra: ¿debe abordar la diversidad de la lengua en un curso de español? Parece sensato responder que sí: es una realidad innegable y perceptible, pero ¿cómo y cuándo abordar esta diversidad? Lo primero es reconocer de manera realista cuánto sabemos sobre la diversidad lingüística del español, informarnos sobre conceptos como estándar, norma, variedades... aplicados a esta macrolengua nuestra y qué criterios utilizaremos en su interrelación cuando diseñamos un modelo lingüístico. Rozamos y nos introducimos, entonces, en ámbitos científicos diversos, Lingüística, Dialectología, Sociolingüística, Lingüística Aplicada. Es evidente que se necesita formación específica especialmente disenada para los profesores de español, sobre todo para aquellos que enseñan español como segunda lengua o lengua extranjera.

(María Antonieta Andión Herrero. La diversidad lingüística del espanol: la compleja relación entre estándar, norma y variedad. Disponível em: http:// www.Nlf.uam.es/dg8/actas/pdf/paperCLG10.pdf. Acesso: 01 de setembro de 2018).

Para responder a la pregunta, lea al texto de Herrero.

La diversidad lingüística del espanol: la compleja relación

entre estándar, norma y variedad

El español es ya, a princípios de este siglo, una de las lenguas de mayor extensión del mundo. Sus hablantes nativos crecen de manera envidiable, aumentan y afianzan su mayoría en el continente americano. Con esta evidencia es comprensible el interés que el español despierta como segunda lengua (L2) o lengua extranjera (LE). En ello lo ayuda su melódica fonética, su brillante literatura y el atractivo cultural de sus comunidades nativas. Saber español abre un panorama de más de cuatrocientos millones de interlocutores en más de veinte países donde es lengua oficial. Una meta prometedora, pero acechada por la incertidumbre, más de docentes que de aprendices, de poder enseñar/aprender un modelo lingüístico válido para la comunicación con sus potenciales hablantes en los sitios más distantes del mundo hispánico.

El español es ahora mismo un gran negocio y su enseñanza a no nativos, una salida laboral para muchos diplomados y licenciados. Con dispar formación y procedencia profesional, los actuales profesores de espanol se enfrentan dentro y fuera de las aulas a la incógnita de ¿qué español enseñar? Esta pregunta implica otra: ¿debe abordar la diversidad de la lengua en un curso de español? Parece sensato responder que sí: es una realidad innegable y perceptible, pero ¿cómo y cuándo abordar esta diversidad? Lo primero es reconocer de manera realista cuánto sabemos sobre la diversidad lingüística del español, informarnos sobre conceptos como estándar, norma, variedades... aplicados a esta macrolengua nuestra y qué criterios utilizaremos en su interrelación cuando diseñamos un modelo lingüístico. Rozamos y nos introducimos, entonces, en ámbitos científicos diversos, Lingüística, Dialectología, Sociolingüística, Lingüística Aplicada. Es evidente que se necesita formación específica especialmente disenada para los profesores de español, sobre todo para aquellos que enseñan español como segunda lengua o lengua extranjera.

(María Antonieta Andión Herrero. La diversidad lingüística del espanol: la compleja relación entre estándar, norma y variedad. Disponível em: http:// www.Nlf.uam.es/dg8/actas/pdf/paperCLG10.pdf. Acesso: 01 de setembro de 2018).

Lea la Vineta de Forges y contesta al que se pide.

(Disponível em: https://elpais.com/elpais/2018/08/30/actualidad/1535623780_ 941943. html. Acesso: 2018).

Tenga en cuenta el texto y analice las siguientes afirmaciones:

I - Para una interpretación profundizada de la viñeta el lector debe poseer conocimientos previos sobre la crisis que ha afectado España a lo largo de los últimos años.

II - Para una interpretación profundizada de la viñeta el lector debe relacionar el lenguaje verbal y el lenguaje no verbal.

III - Para comprender la viñeta el lector debe tener en cuenta el contexto de producción, la intencionalidad y el soporte en el que se ha publicado el texto.

IV - La interpretación del texto requiere del lector la capacidad de hilvanar diferentes informaciones y

conocimientos.

Carnavales de Pubenza

Llamadas antes como Fiestas de Pubenza, este evento congrega a payaneses, caucanos y departamentos vecinos para dar homenaje a la diversidad racial, a la cultura y la tradición de cada departamento.

Este evento se realiza por toda la ciudad de Popayán, realizando desfiles de carrosas, silleteros, comparsas, cabalgatas, competencias deportivas, conciertos, entre otras actividades, que permiten la integración de culturas étnicas y campesinas en una fiesta para todos y con todos. Por supuesto cuenta con el reinado de las fiestas.

En estos días la música, los colores, la alegría y las bellas mujeres se toman a la ciudad celebrando y conmemorando también el cumpleanos de la capital.

Fecha: primeros días de enero

Duración: 5 días

(Disponível em: http://www.uff.travel/informacion-local/popayan/ferias-y-fiestas. Acesso: 30 de agosto de 2018).

En estos días la música, los colores, la alegría y las bellas mujeres se toman a la ciudad celebrando y conmemorando también el cumpleanos de la capital.

Fecha: primeros días de enero.

Teniendo en tela las relaciones entre el léxico de las dos lenguas, Portuguesa y Española, las palabras resaltadas en términos gramaticales pueden ser clasificadas, como:

Carnavales de Pubenza

Llamadas antes como Fiestas de Pubenza, este evento congrega a payaneses, caucanos y departamentos vecinos para dar homenaje a la diversidad racial, a la cultura y la tradición de cada departamento.

Este evento se realiza por toda la ciudad de Popayán, realizando desfiles de carrosas, silleteros, comparsas, cabalgatas, competencias deportivas, conciertos, entre otras actividades, que permiten la integración de culturas étnicas y campesinas en una fiesta para todos y con todos. Por supuesto cuenta con el reinado de las fiestas.

En estos días la música, los colores, la alegría y las bellas mujeres se toman a la ciudad celebrando y conmemorando también el cumpleanos de la capital.

Fecha: primeros días de enero

Duración: 5 días

(Disponível em: http://www.uff.travel/informacion-local/popayan/ferias-y-fiestas. Acesso: 30 de agosto de 2018).

Lea al microrrelato "Celebración de la fantasia" para contestar la cuestione.

Celebración de la fantasia

Fue a la entrada del pueblo de Ollantaytambo, cerca de Cuzco. Yo me había despedido de un grupo de turistas y estaba solo, mirando de lejos las ruinas de piedra, cuando un nino del lugar, enclenque, haraposo, se acercó a pedirme que le regalara una lapicera. No podía darle la lapicera que tenía, porque la estaba usando en no sé qué aburridas anotaciones, pero le ofrecí dibujarle un cerdito en la mano.

Súbitamente, se corrió la voz. De buenas a primeras me encontré rodeado de un enjambre de niños que exigían, a grito pelado, que yo les dibujara bichos en sus manitas cuarteadas de mugre y frío, pieles de cuero quemado: había quien quería un cóndor y quien una serpiente, otros preferían loritos o lechuzas y no faltaban los que pedían un fantasma o un dragón.

Y entonces, en medio de aquel alboroto, un desamparadito que no alzaba más de un metro del suelo me mostró un reloj dibujado con tinta negra en su muneca:

-Me lo mandó un tío mío, que vive en Lima -dijo.

-Y ¿anda bien? -le pregunté.

-Atrasa un poco -reconoció.

(Eduardo Galeano. El libro de los abrazos, Barcelona, RBA, 1995, pág. 22. Disponível em: https://narrativabreve.com/2013Z11/cuento-breve-eduardo-galeano-celebracion-fantasia.html).

No podía darle la lapicera que tenía, porque la estaba usando en no sé qué aburridas anotaciones, pero le ofrecí dibujarle un cerdito en la mano.

Las palabras subrayadas podrían ser sustituidas, sin perjudicar la semántica del texto, por:

Lea al microrrelato "Celebración de la fantasia" para contestar la cuestione.

Celebración de la fantasia

Fue a la entrada del pueblo de Ollantaytambo, cerca de Cuzco. Yo me había despedido de un grupo de turistas y estaba solo, mirando de lejos las ruinas de piedra, cuando un nino del lugar, enclenque, haraposo, se acercó a pedirme que le regalara una lapicera. No podía darle la lapicera que tenía, porque la estaba usando en no sé qué aburridas anotaciones, pero le ofrecí dibujarle un cerdito en la mano.

Súbitamente, se corrió la voz. De buenas a primeras me encontré rodeado de un enjambre de niños que exigían, a grito pelado, que yo les dibujara bichos en sus manitas cuarteadas de mugre y frío, pieles de cuero quemado: había quien quería un cóndor y quien una serpiente, otros preferían loritos o lechuzas y no faltaban los que pedían un fantasma o un dragón.

Y entonces, en medio de aquel alboroto, un desamparadito que no alzaba más de un metro del suelo me mostró un reloj dibujado con tinta negra en su muneca:

-Me lo mandó un tío mío, que vive en Lima -dijo.

-Y ¿anda bien? -le pregunté.

-Atrasa un poco -reconoció.

(Eduardo Galeano. El libro de los abrazos, Barcelona, RBA, 1995, pág. 22. Disponível em: https://narrativabreve.com/2013Z11/cuento-breve-eduardo-galeano-celebracion-fantasia.html).

Lea al microrrelato "Celebración de la fantasia" para contestar la cuestione.

Celebración de la fantasia

Fue a la entrada del pueblo de Ollantaytambo, cerca de Cuzco. Yo me había despedido de un grupo de turistas y estaba solo, mirando de lejos las ruinas de piedra, cuando un nino del lugar, enclenque, haraposo, se acercó a pedirme que le regalara una lapicera. No podía darle la lapicera que tenía, porque la estaba usando en no sé qué aburridas anotaciones, pero le ofrecí dibujarle un cerdito en la mano.

Súbitamente, se corrió la voz. De buenas a primeras me encontré rodeado de un enjambre de niños que exigían, a grito pelado, que yo les dibujara bichos en sus manitas cuarteadas de mugre y frío, pieles de cuero quemado: había quien quería un cóndor y quien una serpiente, otros preferían loritos o lechuzas y no faltaban los que pedían un fantasma o un dragón.

Y entonces, en medio de aquel alboroto, un desamparadito que no alzaba más de un metro del suelo me mostró un reloj dibujado con tinta negra en su muneca:

-Me lo mandó un tío mío, que vive en Lima -dijo.

-Y ¿anda bien? -le pregunté.

-Atrasa un poco -reconoció.

(Eduardo Galeano. El libro de los abrazos, Barcelona, RBA, 1995, pág. 22. Disponível em: https://narrativabreve.com/2013Z11/cuento-breve-eduardo-galeano-celebracion-fantasia.html).

Galeano hizo, en muchas obras, protestas en contra a la explotación de multitudes por algunos pocos, pero poderosos propietarios. Teniendo esto en cuenta, es correcto decir que las palabras subrayadas testifican.

El Hombre Cambiado

El hombre se despierta de la anestesia y mira a su alrededor. Todavía está en la sala de recuperación. Hay una enfermera cerca. Él le pregunta si todo salió bien.

- Todo perfecto - le dice la enfermera, sonriendo.

- Estaba con miedo de esta cirugía...

- ¿Por qué? No había ningún riesgo.

- Conmigo, siempre hay riesgos. Mi vida ha sido una serie de equivocaciones...

Y cuenta que las equivocaciones empezaron con su nacimiento. Hubo un cambio de bebés en la maternidad y él fue criado hasta los diez años por una pareja de orientales, que nunca entendieron el hecho de que tuvieran un hijo de piel blanca con ojos redondos. Descubierto el error, fue a vivir con sus verdaderos padres. O con su verdadera madre, pues el padre había abandonado a la mujer después que ella no supiera explicar el nacimiento de un bebé chino.

- ¿Y mi nombre? Otra equivocación.

- ¿Su nombre no es Lirio?

- Era para ser Lauro. Se equivocaron en el registro y...

Las equivocaciones continuaban. En la escuela, vivía recibiendo castigo por lo que no hacía. Me aprobé en la prueba de admisión en la universidad, pero no logré ingresar. La computadora se había equivocado, su nombre no había aparecido en la lista.

- Desde hace años mi cuenta del teléfono viene con valores gigantes. El mes pasado tuve de pagar más de mil dólares.

- ¿Usted hizo llamadas a otras ciudades o fuera del país?

- iNo tengo teléfono!

Conoció a su mujer por equivocación. Ella lo confundió con otro. No fueron felices.

- ¿Por qué?

- Ella me enganaba.

Fue preso por equivocación. Varias veces. Recibía intimaciones para pagar deudas que no tenía.

Hasta que tuvo una breve, loca alegría, cuando oyó al médico decir:

- Usted no está equivocado.

Pero también fue una equivocación del médico. No era tan grave. Una simple apendicitis.

- Si usted me dice que la cirugía fue un éxito...

La enfermera paró de sonreír.

- ¿Apendicitis? - le preguntó, vacilante.

- Sí. La cirugía era para retirar el apéndice.

- ¿No era para cambiar de sexo?

(Luis Fernando Veríssimo, Contos em Espanhol. Disponível em: http://idemespanhol.com.br/contos-em-espanhol-o-homem-trocado/ Texto Adaptado)

El Hombre Cambiado

El hombre se despierta de la anestesia y mira a su alrededor. Todavía está en la sala de recuperación. Hay una enfermera cerca. Él le pregunta si todo salió bien.

- Todo perfecto - le dice la enfermera, sonriendo.

- Estaba con miedo de esta cirugía...

- ¿Por qué? No había ningún riesgo.

- Conmigo, siempre hay riesgos. Mi vida ha sido una serie de equivocaciones...

Y cuenta que las equivocaciones empezaron con su nacimiento. Hubo un cambio de bebés en la maternidad y él fue criado hasta los diez años por una pareja de orientales, que nunca entendieron el hecho de que tuvieran un hijo de piel blanca con ojos redondos. Descubierto el error, fue a vivir con sus verdaderos padres. O con su verdadera madre, pues el padre había abandonado a la mujer después que ella no supiera explicar el nacimiento de un bebé chino.

- ¿Y mi nombre? Otra equivocación.

- ¿Su nombre no es Lirio?

- Era para ser Lauro. Se equivocaron en el registro y...

Las equivocaciones continuaban. En la escuela, vivía recibiendo castigo por lo que no hacía. Me aprobé en la prueba de admisión en la universidad, pero no logré ingresar. La computadora se había equivocado, su nombre no había aparecido en la lista.

- Desde hace años mi cuenta del teléfono viene con valores gigantes. El mes pasado tuve de pagar más de mil dólares.

- ¿Usted hizo llamadas a otras ciudades o fuera del país?

- iNo tengo teléfono!

Conoció a su mujer por equivocación. Ella lo confundió con otro. No fueron felices.

- ¿Por qué?

- Ella me enganaba.

Fue preso por equivocación. Varias veces. Recibía intimaciones para pagar deudas que no tenía.

Hasta que tuvo una breve, loca alegría, cuando oyó al médico decir:

- Usted no está equivocado.

Pero también fue una equivocación del médico. No era tan grave. Una simple apendicitis.

- Si usted me dice que la cirugía fue un éxito...

La enfermera paró de sonreír.

- ¿Apendicitis? - le preguntó, vacilante.

- Sí. La cirugía era para retirar el apéndice.

- ¿No era para cambiar de sexo?

(Luis Fernando Veríssimo, Contos em Espanhol. Disponível em: http://idemespanhol.com.br/contos-em-espanhol-o-homem-trocado/ Texto Adaptado)

"Conoció a su mujer por equivocación. Ella Io confundió con otro. No fueron felices".

Teniendo en cuenta la relación (sintaxis) entre las palabras subrayadas y las demás palabras del fragmento, lea las asertivas abajo, después senala la alternativa correcta:

I- Ella se refiere a la palabra clave del predicado de la primera oración.

II- Lo es pronombre complemento y se refiere al sujeto ocultado en la primera oración.

III- Fueron está en la tercera persona del plural y se refiere a la pareja.

IV- Ella se refiere al sujeto de la primera oración.

El Hombre Cambiado

El hombre se despierta de la anestesia y mira a su alrededor. Todavía está en la sala de recuperación. Hay una enfermera cerca. Él le pregunta si todo salió bien.

- Todo perfecto - le dice la enfermera, sonriendo.

- Estaba con miedo de esta cirugía...

- ¿Por qué? No había ningún riesgo.

- Conmigo, siempre hay riesgos. Mi vida ha sido una serie de equivocaciones...

Y cuenta que las equivocaciones empezaron con su nacimiento. Hubo un cambio de bebés en la maternidad y él fue criado hasta los diez años por una pareja de orientales, que nunca entendieron el hecho de que tuvieran un hijo de piel blanca con ojos redondos. Descubierto el error, fue a vivir con sus verdaderos padres. O con su verdadera madre, pues el padre había abandonado a la mujer después que ella no supiera explicar el nacimiento de un bebé chino.

- ¿Y mi nombre? Otra equivocación.

- ¿Su nombre no es Lirio?

- Era para ser Lauro. Se equivocaron en el registro y...

Las equivocaciones continuaban. En la escuela, vivía recibiendo castigo por lo que no hacía. Me aprobé en la prueba de admisión en la universidad, pero no logré ingresar. La computadora se había equivocado, su nombre no había aparecido en la lista.

- Desde hace años mi cuenta del teléfono viene con valores gigantes. El mes pasado tuve de pagar más de mil dólares.

- ¿Usted hizo llamadas a otras ciudades o fuera del país?

- iNo tengo teléfono!

Conoció a su mujer por equivocación. Ella lo confundió con otro. No fueron felices.

- ¿Por qué?

- Ella me enganaba.

Fue preso por equivocación. Varias veces. Recibía intimaciones para pagar deudas que no tenía.

Hasta que tuvo una breve, loca alegría, cuando oyó al médico decir:

- Usted no está equivocado.

Pero también fue una equivocación del médico. No era tan grave. Una simple apendicitis.

- Si usted me dice que la cirugía fue un éxito...

La enfermera paró de sonreír.

- ¿Apendicitis? - le preguntó, vacilante.

- Sí. La cirugía era para retirar el apéndice.

- ¿No era para cambiar de sexo?

(Luis Fernando Veríssimo, Contos em Espanhol. Disponível em: http://idemespanhol.com.br/contos-em-espanhol-o-homem-trocado/ Texto Adaptado)

El Hombre Cambiado

El hombre se despierta de la anestesia y mira a su alrededor. Todavía está en la sala de recuperación. Hay una enfermera cerca. Él le pregunta si todo salió bien.

- Todo perfecto - le dice la enfermera, sonriendo.

- Estaba con miedo de esta cirugía...

- ¿Por qué? No había ningún riesgo.

- Conmigo, siempre hay riesgos. Mi vida ha sido una serie de equivocaciones...

Y cuenta que las equivocaciones empezaron con su nacimiento. Hubo un cambio de bebés en la maternidad y él fue criado hasta los diez años por una pareja de orientales, que nunca entendieron el hecho de que tuvieran un hijo de piel blanca con ojos redondos. Descubierto el error, fue a vivir con sus verdaderos padres. O con su verdadera madre, pues el padre había abandonado a la mujer después que ella no supiera explicar el nacimiento de un bebé chino.

- ¿Y mi nombre? Otra equivocación.

- ¿Su nombre no es Lirio?

- Era para ser Lauro. Se equivocaron en el registro y...

Las equivocaciones continuaban. En la escuela, vivía recibiendo castigo por lo que no hacía. Me aprobé en la prueba de admisión en la universidad, pero no logré ingresar. La computadora se había equivocado, su nombre no había aparecido en la lista.

- Desde hace años mi cuenta del teléfono viene con valores gigantes. El mes pasado tuve de pagar más de mil dólares.

- ¿Usted hizo llamadas a otras ciudades o fuera del país?

- iNo tengo teléfono!

Conoció a su mujer por equivocación. Ella lo confundió con otro. No fueron felices.

- ¿Por qué?

- Ella me enganaba.

Fue preso por equivocación. Varias veces. Recibía intimaciones para pagar deudas que no tenía.

Hasta que tuvo una breve, loca alegría, cuando oyó al médico decir:

- Usted no está equivocado.

Pero también fue una equivocación del médico. No era tan grave. Una simple apendicitis.

- Si usted me dice que la cirugía fue un éxito...

La enfermera paró de sonreír.

- ¿Apendicitis? - le preguntó, vacilante.

- Sí. La cirugía era para retirar el apéndice.

- ¿No era para cambiar de sexo?

(Luis Fernando Veríssimo, Contos em Espanhol. Disponível em: http://idemespanhol.com.br/contos-em-espanhol-o-homem-trocado/ Texto Adaptado)