Questões de Concurso

Comentadas para unifal-mg

Foram encontradas 267 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Leia o texto a seguir para responder à questão.

Depois de um ano fechado devido à pandemia de covid-19, o herbário do Jardim Botânico do Rio de Janeiro reabriu em maio e já recebeu mais de 1,5 mil visitantes na exposição Coleções e Ciência. Com peças, objetos, equipamentos e imagens, a exposição apresenta o que é um herbário (coleção de plantas desidratadas) e sua importância para o estudo e a conservação de espécies.

Disponível em: https://agenciabrasil.ebc.com.br/geral/noticia/2021-08/mostra-aberta-em-maio-em-herbario-no-rioatrai-mais-de-15-mil-pessoas. Acesso em: 24 out. 2023 (com adaptações).

Renata trabalha em um laboratório de uma Faculdade e possui uma conta de e-mail institucional do GMail fornecida pelo Suporte de TI da Faculdade. Nessa conta ela recebe uma mensagem com o seguinte corpo:

Senha expirada.

O administrador do seu domínio definiu que as senhas dos usuários expiram a cada três meses.

Esta é uma medida para proteger o perfil dos usuários, garantindo maior segurança nas contas desta instituição. Portanto, é obrigatório que você renove a sua senha para evitar problemas com o seu e-mail.

CLIQUE AQUI (LINK) para preencher o formulário de renovação com a senha atual e para fornecer uma nova senha.

Atenciosamente,

Suporte de TI.

No assunto, Renata lê “Renovação de senha expirada” e no remetente “Suporte de TI”.

Seguindo recomendações da cartilha de segurança para internet do CERT.br, qual opção Renata deve escolher em relação a essa mensagem de e-mail recebida?

Pedro fez um levantamento para o laboratório em que ele trabalha e compactou todos os arquivos digitais referentes a esse levantamento em um arquivo chamado “trabalho.zip” que ficou com o tamanho de 500MB (quinhentos megabytes). Agora ele quer copiar o arquivo “trabalho.zip” que está na pasta "C:/Arquivos" para um pendrive que está conectado no computador. Entretanto, o pendrive tem a capacidade de 1GB (um gigabyte) e já contém o arquivo “filme.mpeg” com o tamanho de 800MB (oitocentos megabytes).

Considere que:

- É utilizado um computador com o sistema operacional Windows 10.

- Os comandos de atalho do teclado Ctrl + C copia, Ctrl + X recorta e Ctrl + V cola o arquivo selecionado na/da pasta selecionada.

- A partição em que se encontra o arquivo “trabalho.zip” tem mais de 3GB (três gigabytes) livres.

- Pode utilizar a pasta "C:/Arquivos" para executar qualquer comando na operação.

- Deve aguardar cada comando ser executado para depois ir para o próximo passo da sequência.

Marque a alternativa a ser utilizada para copiar o arquivo “trabalho.zip” para o pendrive e não perder o arquivo “filme.mpeg”, podendo manter o “filme.mpeg” no computador que está sendo utilizado.

Flávia trabalha em uma Universidade e, ao esquecer a senha da conta institucional, entrou em contato com o suporte de TI da Universidade. O técnico de TI que atendeu Flávia orientou-a no processo de recuperação e alteração de senha e pediu para que todo o processo fosse feito em uma janela anônima, considerando que o navegador utilizado pela Flávia é o Google Chrome (versão 111). Flávia também observou, ao entrar na página de alteração de senha, que, no lado esquerdo do endereço da página, havia a informação de que a conexão é segura e que o início do endereço da página era https:// seguido do restante do endereço.

Sobre o processo de recuperação e alteração de senha em uma janela anônima e a informação de que a conexão é segura no navegador Google Chrome, observe as seguintes afirmações:

I. Classificada como conexão segura pelo navegador, é garantido que o sítio tem um certificado de segurança para a conexão e que o navegador confia neste certificado.

II. Abrir qualquer sítio em uma janela anônima garante que a conexão entre o cliente e o servidor estará criptografada.

III. A informação de que a conexão é segura somente foi exibida devido ao sítio ter sido aberto em uma janela anônima.

IV. Na janela anônima o navegador não salva o histórico de navegação.

V. Na janela anônima o navegador não salva os arquivos de download.

Quais dessas informações estão corretas?

“Spam é o termo usado para se referir aos e-mails não solicitados, que geralmente são enviados para um grande número de pessoas.” [Cartilha de segurança para internet do CERT.br].

Mario está recebendo uma quantidade alta do que ele avalia como spam na caixa de entrada da conta de e-mail institucional do GMail que ele possui.

Em relação aos spams e cuidados que Mario deve tomar para evitar o recebimento e propagação deles, considere as seguintes afirmações:

I. Não responda mensagens consideradas como spam.

II. Use a opção de “Para:” ao enviar e-mail para grandes quantidades de pessoas.

III. Caso receba na caixa de entrada um e-mail considerado spam, classifique-o como tal.

IV. Forneça o endereço de e-mail institucional em todos os formulários de cadastros a serem preenchidos.

Seguindo recomendações da cartilha de segurança para internet do CERT.br, quais dessas afirmações estão corretas e podem ajudar a solucionar ou minimizar o problema de spams?

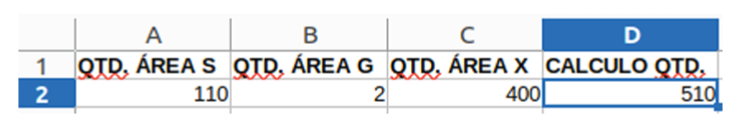

Mateus está fazendo um levantamento da quantidade de plantas em determinadas áreas e para isso utiliza uma planilha no LibreOffice Calc versão 7.3 pt-BR. Mateus quer escrever na planilha uma fórmula que some a quantidade de plantas nas áreas (quantidades escritas nas células A2, B2 e C2), mas apenas considerando as áreas que possuem uma quantidade maior do que 100 plantas, conforme ilustra a figura a seguir:

Qual é a fórmula escrita na célula D2 para conseguir o resultado esperado?

Carla tomou posse no cargo de Técnico-Administrativo em Educação em determinada universidade pública federal e junto com os documentos entregues pela instituição, constava a impressão do Decreto nº 1.171, de 22 de junho de 1994 que dispõe sobre o código de ética profissional do servidor público civil do poder executivo federal. O referido decreto prevê os principais deveres e vedações ao servidor público.

De acordo com o referido decreto, Carla deve observar, no exercício de suas atribuições no cargo, qual dever e vedação, respectivamente?

https://httpd.apache.org/docs/2.4/en/logs.html

Levando em conta os tipos de log do Servidor HTTP Apache e suas especificidades, é INCORRETO afirmar que:

Microsoft Azure. <https://azure.microsoft.com/pt-br/resources/cloud-computing-dictionary/what-is-postgresql/. > Acesso em 08/03/2023.

Sobre a configuração de uma instalação de PostgreSQL em um servidor Linux, é INCORRETO afirmar que:

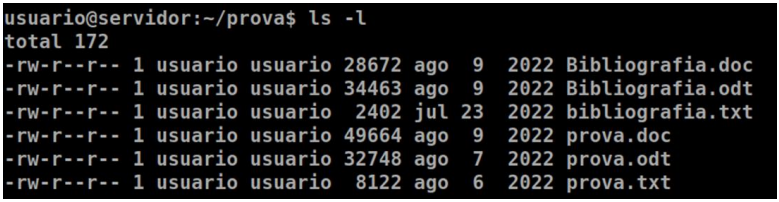

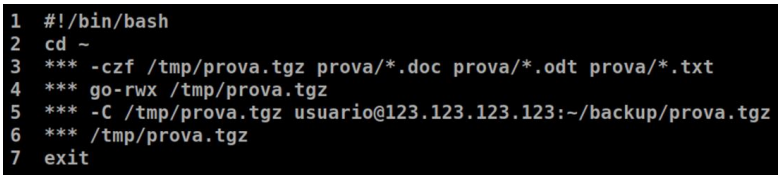

Considere ainda, o seguinte script bash criado pelo usuário (os números apenas identificam as linhas e não fazem parte do script):

São, respectivamente, comandos corretos para substituir os “***” nas linhas 3, 4, 5 e 6 do script, de acordo com a descrição dos comandos abaixo:

I. comando que funciona como um "arquivador" (ele junta vários arquivos em um só) mas pode ser usado em conjunto com um compactador (como o gzip ou zip); II. comando utilizado para mudar a permissão de acesso a um arquivo ou diretório; III. comando que permite a cópia de arquivos entre o cliente/servidor ssh; IV. comando utilizado para apagar arquivos e também pode ser usado para apagar diretórios e subdiretórios vazios ou que contenham arquivos.

• o ataque ocorre “pelo envio de grande quantidade de requisições para um serviço, consumindo osrecursos necessários ao seu funcionamento (processamento, número de conexões simultâneas,memória e espaço em disco, por exemplo) e impedindo que as requisições dos demais usuáriossejam atendidas”. • o ataque “consiste em adivinhar, por tentativa e erro, um nome de usuário e senha e, assim,executar processos e acessar sites, computadores e serviços em nome e com os mesmosprivilégios deste usuário”. • “é uma técnica que consiste em efetuar buscas minuciosas em redes, com o objetivo de identificarcomputadores ativos e coletar informações sobre eles como, por exemplo, serviços disponibilizadose programas instalados”.

(fonte: CENTRO DE ESTUDOS, RESPOSTA E TRATAMENTO DE INCIDENTES DE SEGURANÇA NO BRASIL. Práticas de segurança para administradores de redes internet, v. 1.2. São Paulo: Comitê Gestor da Internet no Brasil, 2003. Disponível em: <http://www.cert.br/docs/seg-adm-redes/seg-adm-redes.html>).

Com relação ao uso de contas privilegiadas, assinale a alternativa correta:

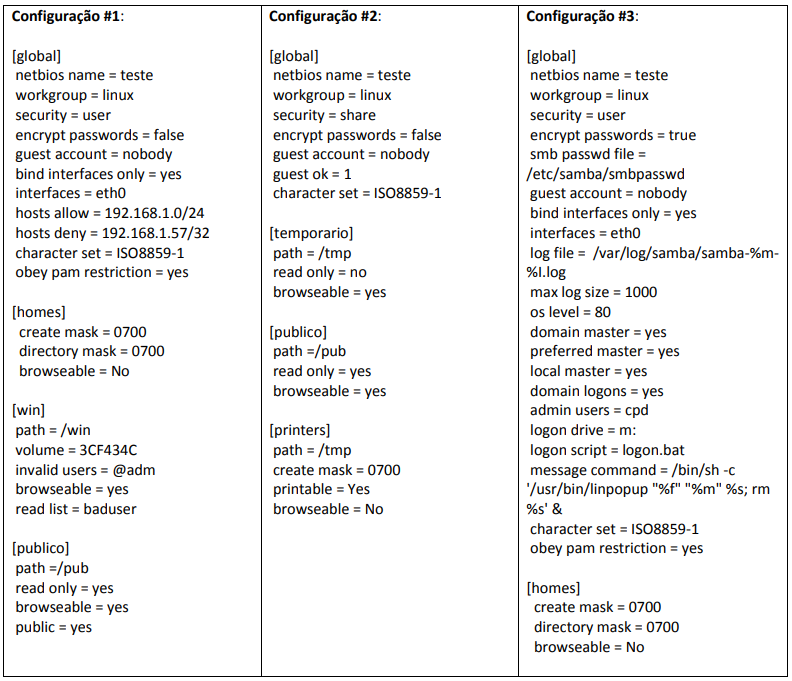

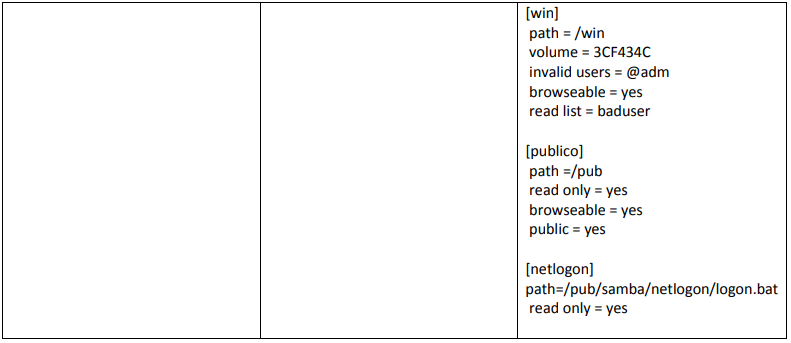

A seguir, listamos três exemplos de configuração do arquivo smb.conf do Samba:

What is Samba? Tradução livre. Disponível em: . Acesso em 07 mar. 2023.

Em análise aos três exemplos de configuração de dados, analise as afirmações abaixo e marque a alternativa correta:

I. Tratam-se de configurações em que o servidor Samba está definido, respectivamente, como “Grupo de Trabalho com acesso público”, “Grupo de Trabalho com acesso por usuário” e “Controlador de Domínio”. II. Na Configuração #3, o parâmetro “ log file = /var/log/samba/samba-%m-%I.log” está definindo a divisão dos arquivos de log do servidor por máquina, devido a grande número de usuários na rede. III. Na Configuração #2, ao definir o parâmetro “encrypt passwords” como “false” se deve ao fato de que o recurso de senhas criptografadas não funciona quando usamos o nível “share” de segurança, sendo utilizado comumente apenas quando se está selecionando este nível por manter compatibilidade com sistemas antigos ou para disponibilizar compartilhamentos públicos. IV. O compartilhamento [homes], quando se tratar de configuração do Samba como Controlador de Domínio, irá fazer com que o espaço do usuário no sistema operacional Windows, bem como todos os seus arquivos e pastas, passem a ser armazenados apenas no servidor. V. Nas três configurações, o compartilhamento definido como [publico] pode ser suprimido sem que isso cause problemas no funcionamento do serviço Samba.