Questões de Concurso

Comentadas para sudene

Foram encontradas 88 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

(Adaptado de Igor Morais. Economia em perspectiva – 2013, in www.vokin.com.br)

O trecho deste relatório se refere a um cenário econômico específico.

Assinale a alternativa que o identifica corretamente

As alternativas a seguir caracterizam essa tendência de uma dada tecnologia. As pesquisas mostram que a geração que desaceleração econômica do Brasil, à exceção de uma. Assinale‐a.

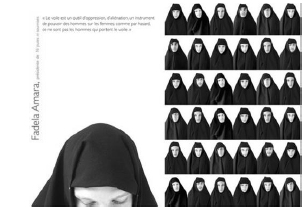

A imagem acima reproduz um cartaz do movimento feminista francês NPNS, fundado em 2003.

No texto ao lado da imagem, se lê:

“O véu é um instrumento de opressão, de alienação, um instrumento de poder dos homens sobre as mulheres; não é por acaso que não são os homens que usam o véu”.

Com relação à mensagem veiculada pelo cartaz, analise as nuclear. afirmativas a seguir.

I. O movimento identifica o uso obrigatório do véu como expressão de valores patriarcais e sexistas.

II. O movimento considera o uso do véu um símbolo identitário da tradição muçulmana.

III. O movimento acredita que o uso do véu exemplifica a liberdade religiosa garantida pelo Estado francês.

Assinale:

Com relação à constituição e atuação do Conselho de Segurança da ONU, assinale V para a afirmativa verdadeira e F para a falsa.

( ) Um dos critérios de nomeação para participação como país membro permanente do Conselho é ter saído vitorioso da Segunda Guerra Mundial, o que tem impedido a candidatura da China.

( ) A estrutura do Conselho é formada por cinco países membros permanentes e dez países membros rotativos, os quais podem exercer poder de veto sobre as decisões dos primeiros.

( ) As operações de manutenção de paz das Nações Unidas se reportam diretamente ao Conselho de Segurança, como é o caso da atual Missão de Assistência no Afeganistão.

As afirmativas são, respectivamente,

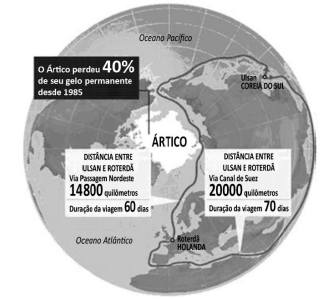

Analise a figura a seguir.

A partir do mapa, assinale a alternativa que apresenta corretamente os interesses

geoestratégicos envolvidos na disputa pelo Ártico.

(Manifestação em Fortaleza em Junho de 2013)

Durante a realização da Copa das Confederações(junho de 2013), a imprensa nacional e internacional registrou inúmeras imagens podem exercer poder de primeiros. veto sobre as decisões dos de protestos ocorridos nas principais cidades brasileiras.

Com base na foto acima, assinale a alternativa que caracteriza corretamente o

manifestações.

e

e  definidas a seguir: a

definidas a seguir: a b = a + b + 1 e a

b = a + b + 1 e a  b = a x (b + 1) ,

onde + e x são as operações usuais de adição e multiplicação de

números naturais, respectivamente.

b = a x (b + 1) ,

onde + e x são as operações usuais de adição e multiplicação de

números naturais, respectivamente.

Se a, b e c são naturais não nulos quaisquer, analise as afirmativas a seguir:

I. 2

1 = 2

1 = 2 1

1 II. a

b = b

b = b  a

a

III. a

(b

(b  c) = (a

c) = (a  b)

b)  (a

(a  c)

c) Assinale:

Sobre a charge acima foram feitas várias afirmativas.

I. A charge critica vários setores da sociedade, inclusive o cidadão comum.

II. As vestimentas dos personagens da charge colaboram essencialmente para a sua identificação.

III. Como a leitura da charge se processa da esquerda para a direita, a última fala ganha mais importância que as demais.

Assinale:

Com relação ao Modelo de referência COBIT 4.1, de Governança de TI, assinale V para a afirmativa verdadeira e F para a falsa.

( ) COBIT considera as atividades de TI como um modelo de processos genéricos, que são distribuídos por quatro domínios, que procuram representar o ciclo de vida de um serviço de TI. Esses domínios são denominados: Definir Estratégia, Desenhar Serviço, Entregar Serviço e Monitorar Serviço.

( ) COBIT identificou 34 processos de TI geralmente utilizados. Embora a maioria das organizações possua processos nos quatro domínios em que eles são organizados, poucas terão a mesma estrutura de processos ou aplicarão todos os 34 processos. Portanto, nem todos os processos do COBIT precisam ser aplicados, e eles podem ser combinados conforme as necessidades de cada empresa.

( ) COBIT prescreve que a estratégia da empresa deve ser traduzida pela área de negócios em objetivos de negócios para TI. Estes objetivos devem levar a uma clara definição dos objetivos próprios da área de TI, fazendo com que os objetivos do negócio tenham precedência sobre os objetivos da área de TI. Mesmo quando o negócio da empresa é de prestação de serviços de TI, esta recomendação deve ser rigorosamente respeitada.

As afirmativas são, respectivamente,

Com relação ao modelo de referência ITIL v3, de Gerenciamento de Serviços de TI, analise as afirmativas a seguir e assinale V para a verdadeira e F para a falsa.

( ) O Catálogo de Serviço é um banco de dados ou documento estruturado com informações sobre todos os serviços de TI de produção, incluindo aqueles disponíveis para implantação.

( ) O Gerenciamento de Problemas previne proativamente a ocorrência de incidentes e minimiza o impacto dos incidentes que não podem ser evitados.

( ) O processo de Gerenciamento de Continuidade de Serviço de TI é responsável pela melhoria contínua dos serviços, por meio da identificação e da implementação de melhorias para os serviços de TI que suportam os processos de negócio.

As afirmativas são, respectivamente,

Com relação ao SOAP analise as afirmativas a seguir.

I. O Simple Object Access Protocol (SOAP) é uma especificação de protocolo baseado em XML para a troca estruturada de informação na implementação de Web Services em redes de computadores.

II. Podemos afirmar que o SOAP tem três características principais: extensibilidade, neutralidade (pode ser usada sobre diversos tipos de protocolo de transporte - HTTP, SMTP, TCP ou JMS) e independência (permite qualquer modelo de programação)

III. O SOAP é normalmente muito mais rápido do que tecnologias concorrentes como CORBA ou ICE, por utilizar troca de mensagens em XML.

Assinale:

Com relação à interoperabilidade, analise as afirmativas a seguir.

I. De acordo com a International Standards Organisation (ISO), a interoperabilidade é definida como “habilidade de dois ou mais sistemas (computadores, meios de comunicação, redes, software e outros componentes de tecnologia da informação) de interagir e de intercambiar dados de acordo com um método definido, de forma a obter os resultados esperados.".

II. A e-PING, arquitetura de interoperabilidade especificada pelo Governo Federal Brasileiro, é concebida como uma estrutura básica para a estratégia de governo eletrônico, aplicada inicialmente ao governo federal - Poder Executivo, não restringindo a participação, por adesão voluntária, de outros Poderes e esferas de governo.

III. A tecnologia de Web Services é recomendada como solução de interoperabilidade da e-PING. A e-PING recomenda a utilização do protocolo Common Object Request Broker Architecture (CORBA) para interconexão em arquiteturas descentralizadas e/ou distribuídas para implementação de serviços em sistemas de qualquer porte.

Assinale:

Com relação às tecnologias e à arquitetura de um Datacenter, analise as afirmativas a seguir:

I. Um Datacenter Tier1 é considerado mais robusto e menos sujeito a falhas do que os demais. O Tier1 é projetado para servidores de missão crítica com subsistemas totalmente redundantes (refrigeração, alimentação, rede, armazenamento, etc.) e zonas compartimentadas de segurança controladas com métodos de acesso biométricos. A disponibilidade garantida é de 99,995%.

II. A medida Power Usage Effectiveness (PUE) é uma medida do quão eficientemente um Datacenter usa sua energia elétrica; especificamente, o quanto da energia elétrica é realmente usada pelo equipamento de computação, ao invés de refrigeração e outras cargas. Um PUE ideal é igual a 1,0.

III. A computação verde é o estudo e a prática de uma computação ou TI ambientalmente sustentável, ou seja, o projeto, fabricação, uso e emprego de computadores, servidores, e subsistemas associados como monitores, impressoras e equipamentos de rede e comunicação eficientemente e efetivamente com mínimo ou nenhum impacto ambiental.

Assinale:

Em relação às técnicas para detecção de problemas e otimização de desempenho, analise as afirmativas a seguir.

I. A meta geral de uma análise de desempenho é determinar que partes do programa devem ser otimizadas visando ao incremento da velocidade ou à diminuição do uso de memória.

II. O uso de profilers para a instrumentação do programa alvo pode causar mudanças no seu desempenho, tornando a execução do código mais lenta devido ao impacto da coleta de dados.

III. O uso das ferramentas de gerenciamento é mais adequado para detectar os problemas de desempenho durante o desenvolvimento de aplicações e o profiler se destina a monitorar o comportamento da aplicação em produção.

Assinale:

Com relação à segurança de redes sem fio, analise as afirmativas a seguir.

I. WEP é considerado uma técnica de chave compartilhada mais segura que WPA e WPA2.

II. WPA2 utiliza AES como método de criptografia.

III. WPA2 é considerado uma técnica de chave compartilhada mais segura que WPA. Assinale: