Questões de Concurso

Comentadas para técnico de tecnologia da informação

Foram encontradas 5.817 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Texto I

Os desafios das mulheres que começam em casa e se consolidam na política

Somados à dupla/tripla jornada, há a desigualdade de gênero e o assédio, em todos os ambientes

1 Todos os anos fazemos pesquisas sobre as mulheres para monitorar o avanço ou o retrocesso nesse

tema relevante.

Há mudanças? Há! Mas numa escala e velocidade tão menores do que é necessário que, não raro, temos

que lutar contra o desânimo. Como mudar? Os processos são lentos, mas reside nos programas e

5 políticas públicas o caminho mais eficiente para a universalização de mudanças.

E elas, as políticas, têm acontecido? Sim, mas os mecanismos de dissuasão e as malandragens têm sido

mais eficientes. O ditado do crime que compensa muitas vezes se materializa nesses casos. Com isso

levamos mais tempo — ou perdemos mais tempo — para transformações inexoráveis. Por exemplo: os

partidos políticos são obrigados a ter 30% de candidatas mulheres e investir a mesma proporção do fundo

10 partidário em candidatas. Na última eleição, várias artimanhas foram constatadas para burlar a regra, com

candidaturas laranja para, na realidade, canalizar recursos para o partido e candidaturas masculinas.

Resultado das eleições municipais de 2020: em números redondos, dos 56 mil vereadores eleitos,

somente 9.000 (16%) são mulheres e 47 mil (84%), homens. A sub-representação das mulheres atrasa a

definição de políticas que promovem equidade de gênero.

15 Na pesquisa do Instituto Cidades Sustentáveis/Rede Nossa São Paulo, realizada pelo Ipec na cidade de

São Paulo, duas em cada três mulheres declaram ter sofrido algum tipo de assédio: gestos, olhares

incômodos e comentários invasivos. O lugar onde mais ocorrem é no transporte coletivo, seguido do

ambiente de trabalho. O fato de sabermos que há assédio e onde ocorre contribui para a construção de

soluções. A partir daí é questão de conscientização e decisão política.

20 Os registros de violência contra mulheres aumentaram 700% de 2016 para 2023. Eram 1.276 casos e,

agora, são 9.150. Os números não garantem que os casos aumentaram porque podem indicar a enorme

subnotificação de um passado regido pelo medo e que, paulatinamente, se altera devido ao encorajamento

proporcionado pelo ganho de consciência.

Quando a pergunta é como enfrentar a violência, quase a metade responde: aumentar a punição. Em

25 seguida vêm as medidas protetivas e as campanhas de comunicação. Idealmente, os políticos deveriam

criar políticas para causas comuns e de interesse público, pois representam a população como um todo.

Mas uma maior representação feminina na Câmara de Vereadores ajudaria muito nessas mudanças. Hoje,

a câmara de São Paulo tem 23% de mulheres. Das capitais, Porto Alegre é a que apresenta o maior

percentual de vereadoras, 30%, e Campo Grande, o menor (3%).

30 No mundo da política, as mulheres estão sub-representadas, lembrando que são 51,5% da população

brasileira. No governo Bolsonaro, eram 13% do ministério e, no atual governo Lula, 29%. Na alta liderança

do poder público, elas são 34%.

No mundo empresarial não é diferente — as mulheres também são sub-representadas: 38% ocupam

cargos de liderança, sendo que somente 6% são mulheres negras e 17% são CEOs. No que diz respeito a

35 salários, elas recebem 22% a menos do que homens na mesma função.

A divisão de tarefas domésticas segue desigual. Quatro em cada dez lares de São Paulo têm mulheres

como totalmente responsáveis pela maior parte dos afazeres: limpar a casa, preparar refeições e lavar a

louça são as tarefas mais citadas. Aos homens cabem a manutenção da casa e a retirada do lixo. A

diferença de percepção sobre a divisão de tarefas merece registro: para 32% das mulheres, os serviços

40 são divididos igualmente, mas entre os homens esse percentual sobe para 50%. Aparece aqui o

machismo ainda latente de nossa sociedade.

Dados da União Interparlamentar mostram que o Brasil ocupa a posição 143 entre 188 países no que diz

respeito à quantidade de deputadas no parlamento nacional (18%), o que dá a medida do quão atrasados

estamos se comparados a outros países.

45 Em 2024 temos eleições municipais, momento de olhar as propostas de candidatas e candidatos. Temos

hoje 658 prefeitas (12%) nas 5.570 cidades brasileiras. Diante dessa desigualdade, saber o que propõem

para reduzir a violência e o assédio, aumentar as oportunidades para as mulheres e avançar na equidade

de gênero nas cidades pode ser, sim, parâmetro para a definição do voto.

Disponível em: https://www1.folha.uol.com.br/colunas/jorge-abrahao/2024/03/os-desafios-das-mulheres-que-comecam-em-casa-e-se-consolidam-na-politica.shtml. Texto adaptado.

De acordo com o Texto I, responda às questões de números 1 a 8.

O tema de um texto apresenta-se, geralmente, como um recorte de um assunto mais geral; ele é a ideia que está sendo abordada. A frase que, resumidamente, apresenta o tema central desse texto é:

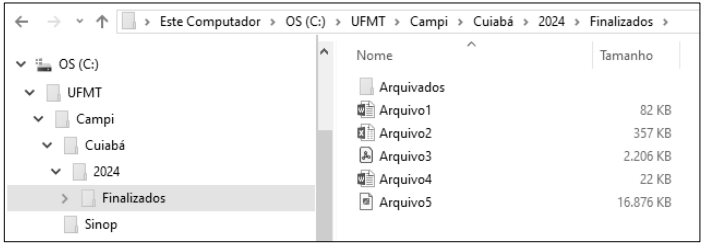

Sobre a figura, analise as afirmativas.

I. O layout de exibição selecionado para a pasta Finalizados é detalhes.

II. Arquivo3 e Arquivo5 juntos possuem mais de 19 GB (gigabytes).

III. Arquivo2 é do tipo documento do Microsoft Word.

IV. A pasta Sinop é conteúdo (subpasta) da pasta Campi.

Estão corretas as afirmativas

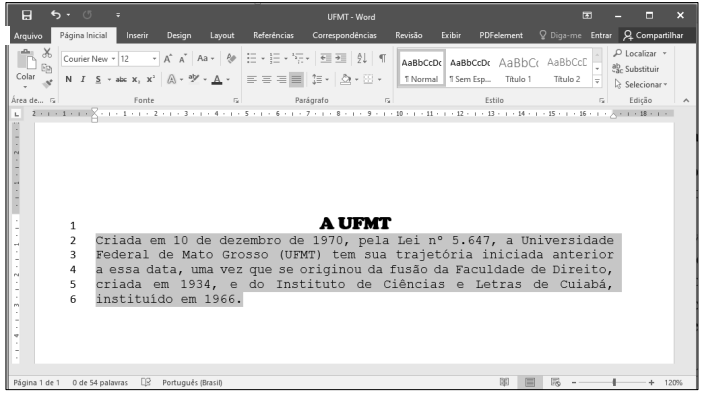

Sobre a figura, marque V para as afirmativas verdadeiras e F para as falsas.

( ) O título do texto (linha 1) está formatado com a fonte Courier New, tamanho 12.

( ) A margem esquerda e a margem superior do documento estão, ambas, configuradas para 2 cm.

( ) O alinhamento do parágrafo selecionado (linhas 2 a 6) é Justificado e o alinhamento do título (linha 1) é Centralizado.

( ) O documento foi salvo com o nome de arquivo UFMT e o nível de zoom está ajustado para 120%.

Assinale a sequência correta.

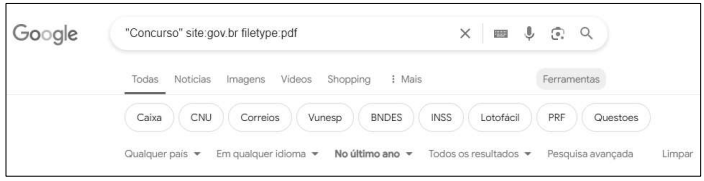

De acordo com a figura, quais serão os resultados apresentados após se clicar no botão pesquisar?

( ) Códigos maliciosos são programas que executam ações danosas e atividades maliciosas em um dispositivo, sendo muitas vezes chamados genericamente de vírus, mas existem diversos tipos com características próprias.

( ) Rootkit é um conjunto de programas e técnicas antimalware que possibilita detectar e remover a presença de um invasor ou de um código malicioso em um dispositivo comprometido.

( ) Existem aplicativos que se passam por legítimos, mas que, na verdade, possuem códigos maliciosos e, por esse motivo, recomenda-se sempre instalar aplicativos recebidos via mensagens de e-mail e/ou links.

( ) O Worm é um malware que se propaga automaticamente pelas redes, explorando vulnerabilidades nos sistemas e aplicativos instalados e enviando cópias de si mesmo de dispositivo para dispositivo.

Assinale a sequência correta.

O protocolo referido é o

Coluna 1: Elementos

1-Firewall 2-SSH 3-NTP 4-Gateway

Coluna 2: Definições

( ) É responsável por conectar redes que utilizam diferentes protocolos de comunicação e arquiteturas, permitindo a troca de informações entre elas. ( ) É um dispositivo de segurança que pode ser físico ou lógico e tem a função de filtrar os pacotes de dados que entram e saem dos dispositivos de rede. ( ) É o padrão que permite a sincronização dos relógios dos dispositivos de uma rede como servidores, estações de trabalho, roteadores e outros equipamentos a partir de referências de tempo confiáveis. ( ) É um protocolo de administração remota que permite aos usuários controlar e modificar seus servidores pela Internet.

Assinale a alternativa que apresenta a sequência correta, de cima para baixo.