Questões de Concurso Comentadas para analista - suporte e infraestrutura

Foram encontradas 210 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

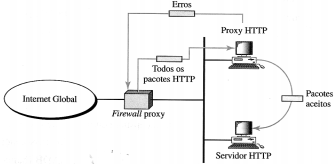

O firewall de filtragem de pacotes se baseia nas informações disponíveis nos cabeçalhos da camada de rede e de transporte IP. Quando a filtragem de pacotes não é viável, a solução é instalar o firewall proxy, que fica posicionado entre o computador‐cliente e o da empresa, conforme indicado na figura abaixo.

Um firewall proxy faz a filtragem na seguinte camada do

modelo OSI/ISO: