Questões de Concurso

Comentadas para analista judiciário - análise de sistemas de informação

Foram encontradas 310 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. “_________ é o coração do Scrum, sendo um evento de duração fixa de um mês ou menos para criar consistência.”

II. “A responsabilidade de maximizar o valor do produto resultante do trabalho da equipe ágil é do __________.”

III. “__________ são os indivíduos comprometidos em criar qualquer aspecto de um Incremento utilizável a cada Sprint.”

IV. “__________ é uma lista ordenada e emergente do que é necessário para melhorar o produto, sendo a única fonte de trabalho realizado pela equipe.”

Assinale a alternativa que completa corretamente afirmativas anteriores.

( ) O comando git branch new-branch cria uma nova branch local sem configurar o rastreamento automático de uma branch remota.

( ) O comando git branch-track new-branch origin/new-branch cria uma nova branch local e a configura para rastrear a branch remota origin/new-branch.

( ) O comando git branch-no-track new-branch cria uma nova branch e configura automaticamente o rastreamento de uma branch remota.

( ) O comando git branch -d new-branch é utilizado para criar uma nova branch local.

A sequência está correta em

( ) Utiliza mensagens GET e SET para solicitar e modificar informações nos dispositivos gerenciados.

( ) Permite a detecção e correção de problemas de desempenho antes que afetem os usuários finais.

( ) Dispositivos de rede gerenciados executam agentes SNMP que coletam informações e respondem a solicitações dos gerentes SNMP.

A sequência está correta em

( ) Tem endereçamento hierárquico baseado em classes de endereços.

( ) O endereço IP 255.255.255.255 é usado para transmitir pacotes a todos os hospedeiros na rede.

( ) A máscara de sub-rede determina a porção de rede e a porção de hospedeiros de um endereço IP.

A sequência está correta em

( ) HTTPS torna um site imune ao session hijacking.

( ) Captura ou replica o token de sessão do usuário para assumir a identidade da sessão.

( ) Cookies seguros evitam que session hijacking ocorra.

A sequência está correta em

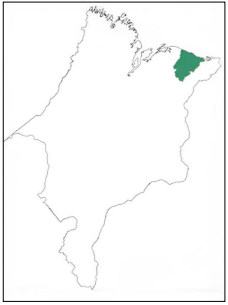

Observe a representação a seguir de uma importante bacia hidrográfica maranhense:

(Disponível em: https://www.nugeo.uema.br. Acesso em: 10/05/2024.)

(PALUDO, A. Administração pública. 3 ed. Rio de Janeiro: Elsevier, 2013.)

Sobre a comunicação pública e governamental, marque V para as afirmativas verdadeiras e F para as falsas.

( ) A comunicação pública compreende a comunicação praticada pelos entes públicos, através de canais oficiais e portais governamentais, envolvendo apenas o governo e seus órgãos, na garantia do interesse público.

( ) No aspecto social, a comunicação pública busca aproximar setores diferentes da sociedade, conscientizar e educar a população sobre seus direitos e deveres, e sobre a importância de sua participação no meio público.

( ) A gestão da comunicação governamental deve contemplar e priorizar tanto as informações de qualidade quanto a facilidade de acesso a essas informações.

( ) A comunicação governamental é mais ampla do que a comunicação pública, envolvendo também a comunicação com entidades paraestatais e não governamentais, e a sociedade em geral.

A sequência correta está em