Questões de Concurso

Comentadas para analista judiciário

Foram encontradas 4.140 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O célebre Rui Barbosa é autor da seguinte frase: “A lei da precipitação é a lei do atropelo e do ataranto, a lei do descuido e do desazo, a lei da fancaria e da aventura, a lei da inconsciência e da mediocridade.”

Na construção desse pensamento, Rui Barbosa seguiu um conjunto de princípios estruturais, entre os quais se inclui:

Observe o pequeno texto narrativo:

“João e Maria conheceram-se numa festa de aniversário de um amigo comum. Consideraram-se apaixonados desde esse primeiro momento; casaram-se pouco tempo depois e hoje estão separados, mas com dois filhos lindos.”

O final dessa narrativa mostra:

“na natureza nada é perfeito e tudo é perfeito as árvores podem ser retorcidas vergadas de modos estranhos e ainda assim são belas”.

Observe esse pensamento, transcrito sem os sinais de pontuação originais e todo ele em letras minúsculas.

A forma correta de redigi-lo é:

Einstein comentou certa vez: “Estranha época a nossa, quando é mais fácil desintegrar o átomo que vencer um preconceito”.

Sobre essa frase, a afirmação adequada é:

Observe o texto abaixo:

Chegou ao topo da pequena colina e observou a cena que se lhe apresentava: algumas grandes rochas cercavam uma estreita passagem que conduzia a uma pequena planície. Essas rochas eram bem altas, o que podia facilitar a existência de cavernas junto ao solo, o que lhes daria abrigo e alguma proteção contra animais. Não havia à vista existência humana, mas muitas aves voavam ao redor de árvores que se penduravam nas nesgas de terra das encostas, o que fazia prever a presença de outros animais. Apesar da distância, podia vislumbrar a presença de um rio que cruzava transversalmente a planície...

O personagem desse segmento textual é um homem préhistórico; sobre a cena observada, pode-se afirmar que seus olhos:

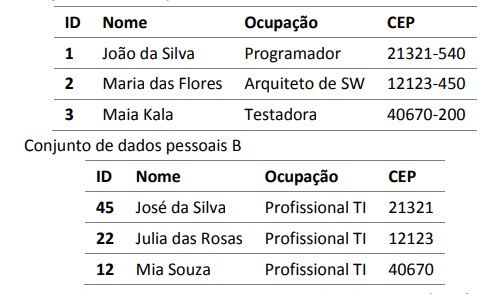

De acordo com a LGPD, o tratamento realizado por Antônio foi:

I. AppArmor é um conjunto de patches no kernel do Linux para aprimorar a sua segurança, e não faz uso do framework Linux Security Module (LSM).

II. O uso de SELinux aumenta consideravelmente a segurança de um ambiente Linux, mas o ambiente final continua sendo baseado em um sistema de controle discricionário.

III. A habilitação do Kernel Page-Table Isolation (KPTI) para hardening do Linux permite a mitigação da exploração das vulnerabilidades conhecidas como Meltdown e Spectre.

Está correto somente o que se afirma em: