Questões de Concurso

Para trf - 3ª região

Foram encontradas 3.093 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

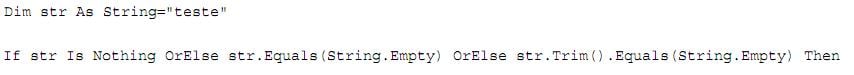

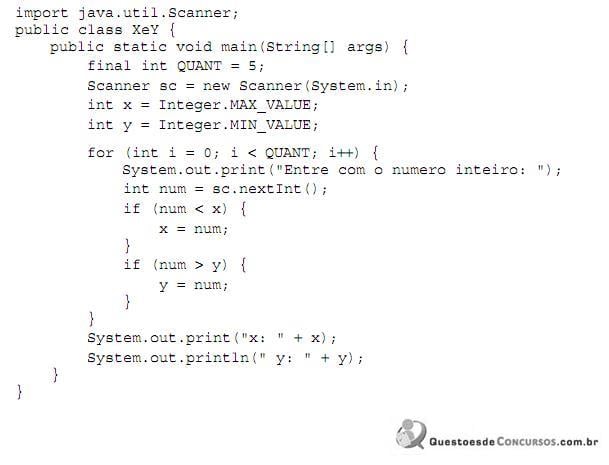

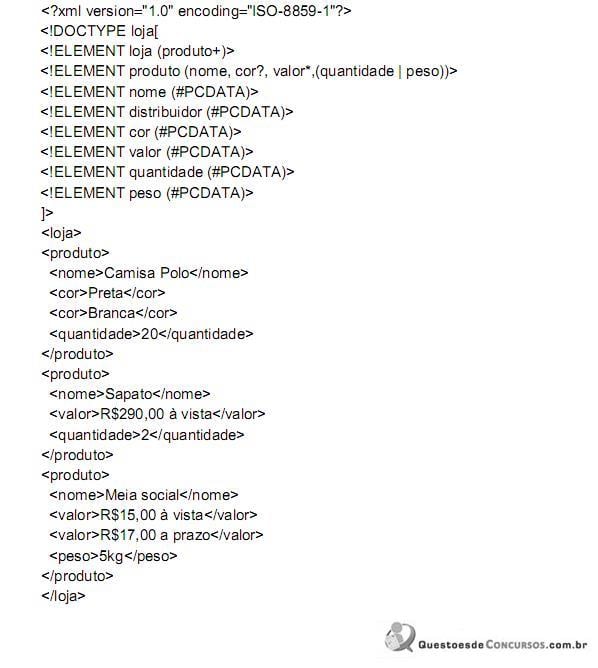

Trecho 1:

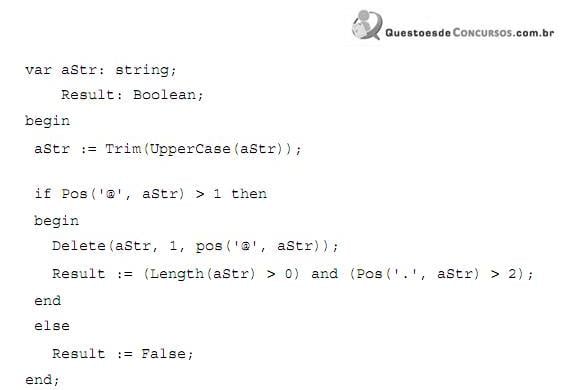

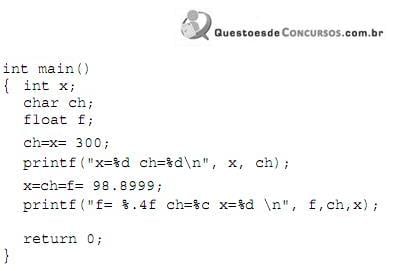

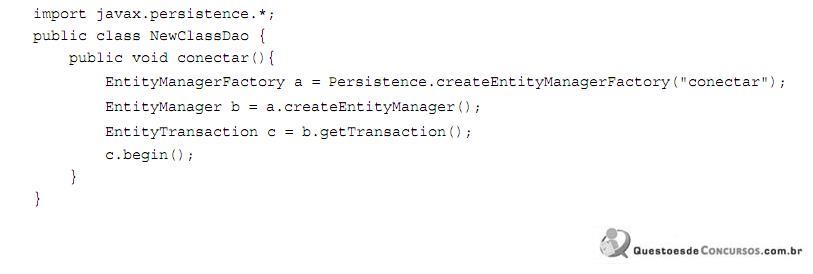

Trecho 2:

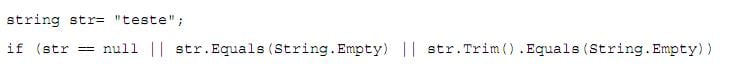

Trecho 3:

Os trechos 1, 2 e 3 estão escritos nas seguintes linguagens de programação, respectivamente,

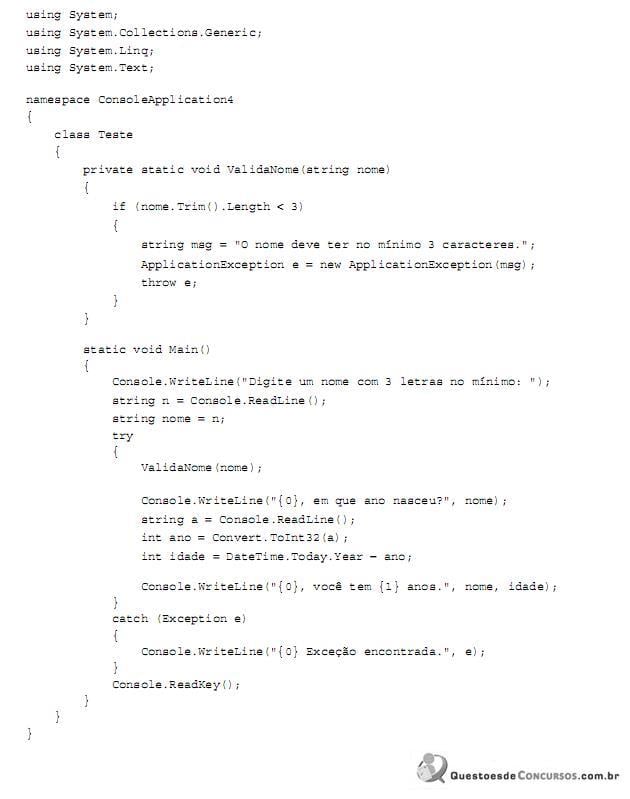

Em relação ao programa C#, é correto afirmar que, se um nome com

Os comandos para compilar e executar o programa acima, usando linha de comando e os resultados obtidos a partir dos dados de entrada 2013, 199, -10, 575 e 2014, são, respectivamente,

tenha 1 byte, o tipo

tenha 1 byte, o tipo  tenha 2 bytes e o tipo

tenha 2 bytes e o tipo  tenha 4 bytes. Considere ainda que o código ASCII da letra Y é 89, da letra b é 98 e da letra c é 99.

tenha 4 bytes. Considere ainda que o código ASCII da letra Y é 89, da letra b é 98 e da letra c é 99. Analise o programa C abaixo.

A saída deste programa é:

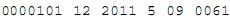

é o número de um processo de um dos Tribunais Regionais Trabalhistas, onde

é o número de um processo de um dos Tribunais Regionais Trabalhistas, onde  é o número do processo; 12 é o dígito verificador;

é o número do processo; 12 é o dígito verificador;  é o ano;

é o ano;  é um número fixo estabelecido para uma instância da Justiça Trabalhista;

é um número fixo estabelecido para uma instância da Justiça Trabalhista;  é um número fixo para a 9º Região e

é um número fixo para a 9º Região e  é a unidade de origem do processo.

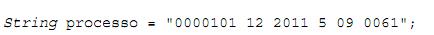

é a unidade de origem do processo. Em um programa Java este número foi armazenado em uma variável String da seguinte forma:

Considere que, entre cada grupo de números foi colocado apenas um espaço em branco.

Para separar os grupos de números nos espaços em branco colocando cada parte em uma posição de uma array de Strings de nome x, utiliza-se o comando

Se o código-fonte acima for validado para o Internet Explorer, o validador acusará erro, pois as regras da DTD indicam que

É correto afirmar que os diversos métodos para executar operações de inserção, consulta, alteração e exclusão de registros no Banco de Dados (persist, find, merge, remove, createQuery etc) podem ser acessados por meio do objeto

. A String “

. A String “  ” refere-se ao nome da

” refere-se ao nome da

As lacunas I e II são preenchidas correta e respectivamente com

O ataque descrito é conhecido como

I. Ocorrem quando dados não confiáveis são enviados para um interpretador como parte de um comando ou consulta SQL. Os dados manipulados pelo atacante podem iludir o interpretador para que este execute comandos indesejados ou permita o acesso a dados não autorizados.

II. Ocorrem sempre que uma aplicação recebe dados não confiáveis e os envia ao navegador sem validação ou filtro adequados. Esse tipo de ataque permite aos atacantes executarem scripts no navegador da vítima que podem “sequestrar” sessões do usuário, desfigurar sites ou redirecionar o usuário para sites maliciosos.

III. Força a vítima, que possui uma sessão ativa em um navegador, a enviar uma requisição HTTP forjada, incluindo o cookie da sessão da vítima e qualquer outra informação de autenticação incluída na sessão, a uma aplicação web vulnerável. Esta falha permite ao atacante forçar o navegador da vítima a criar requisições que a aplicação vulnerável aceite como requisições legítimas realizadas pela vítima.

As descrições I, II e III correspondem, respectivamente, a ataques

I. Contém informações sobre dois tipos de serviço de TI: serviços voltados para o cliente, que são visíveis para o negócio e serviços de suporte requeridos pelo provedor de serviço, para entregar serviços voltados para o cliente.

II. É um documento estruturado que lista todos os serviços de TI que estejam sob consideração ou desenvolvimento, mas que ainda não estão disponíveis aos clientes. Fornece uma visão de negócio de possíveis serviços de TI futuros.

III. É o conjunto completo de serviços que é gerenciado por um provedor de serviço. É usado para gerenciar o ciclo de vida completo de todos os serviços de TI.

As descrições I, II e III referem-se, respectivamente, a

Quem se encontra submetido ao barulho torna-se vítima dele.

O sentimento de impotência domina a vítima do barulho.

A vítima do barulho pode, às vezes, tomar uma atitude radical.

Uma atitude radical pode traduzir também a violência

As frases acima refletem ideias relacionadas ao texto e estão reunidas em um parágrafo em que se organizam com lógica, clareza e correção, em: