Questões de Concurso Para prefeitura de santa maria - rs

Foram encontradas 277 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

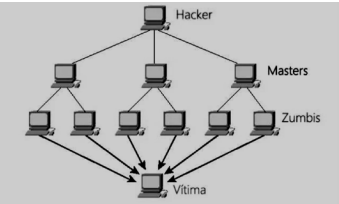

A figura abaixo ilustra um tipo de ataque utilizado por hackers para atacar servidores Web. O atacante faz com que computadores de outras pessoas acessem recursos de um sistema continuamente até que este fique indisponível pela carga recebida. Esse tipo de ataque é denominado de:

Em relação aos sistemas operacionais, marcar C para as afirmativas Certas, E para as Erradas e, após, assinalar a alternativa que apresenta a sequência CORRETA:

( ) Sistemas operacionais mais sofisticados permitem que múltiplos programas estejam na memória ao mesmo tempo.

( ) Para evitar que programas interfiram entre si e também com o sistema operacional, algum tipo de mecanismo de proteção é necessário.

( ) Embora o mecanismo de proteção contra interferências

entre programas deva estar no sistema operacional, ele é

controlado pelo hardware.