Questões de Concurso

Para prefeitura de schroeder - sc

Foram encontradas 740 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Primeira coluna: Tipos de ataque 1.DDos 2.Ransonware 3.Man-in-the-middle

Segunda coluna: Características (__)É uma forma de ataque em que os dados trocados entre duas partes são de alguma forma interceptados, registrados e, possivelmente, alterados pelo atacante sem que as vítimas percebam.

(__)É um tipo de malware de sequestro de dados, feito por meio de criptografia, que usa como refém arquivos pessoais da própria vítima e cobra resgate para restabelecer o acesso a estes arquivos.

(__)É um tipo de ataque cibernético que tenta indisponibilizar um website ou recurso de rede inundando-o com tráfego mal-intencionado e deixando-o incapaz de operar.

Assinale a alternativa que apresenta a correta associação entre as colunas:

(__)É uma implementação da Microsoft de uma metodologia de gerenciamento de computadores e usuários de maneira centralizada, em um ambiente do Active Directory. Os Objetos de Diretiva de Grupo (GPOs) são as coleções de várias configurações de aplicativo e Registro que foram definidas por um administrador para impor um comportamento específico para um objeto de usuário ou computador.

(__)É uma implementação da Microsoft de uma metodologia de gerenciamento de computadores de maneira centralizada, em um ambiente do Active Directory. Os Objetos de Diretiva de Grupo (GPOs) são as coleções de várias configurações de aplicativo e Registro que foram definidas por um administrador para impor um comportamento específico para um computador.

(__)É uma implementação da Microsoft de uma metodologia de gerenciamento de computadores de maneira centralizada, em um ambiente de rede configurado como grupo local. Os Objetos de Diretiva de Grupo (GPOs) são as coleções de várias configurações de aplicativo e Registro que foram definidas por um administrador para impor um comportamento específico para um computador.

(__)É uma implementação da Microsoft de uma metodologia de gerenciamento de computadores e usuários de maneira centralizada, em um ambiente de rede configurado como grupo local. Os Objetos de Diretiva de Grupo (GPOs) são as coleções de várias configurações de aplicativo e Registro que foram definidas por um administrador para impor um comportamento específico para um objeto de usuário ou computador.

Assinale a alternativa com a sequência correta:

I.Um computador é capaz de realizar basicamente quatro operações: Processamento de dados, Armazenamento de dados, Movimentação de Dados e Controle.

II.Os processadores baseados nas arquiteturas x86 e AMD64 utilizam o conjunto de instruções RISC (Reduced Instruction Set Computer).

III.A Memória RAM, também conhecida como memória de acesso aleatório, altera seu conteúdo constantemente, ela é classificada como do tipo não volátil. IV.FLOPS (Floating Point Operation per second ) é um parâmetro que mede o número de operações de ponto flutuante por segundo realizadas por um processador. Pode ser utilizado como um indicativo de desempenho.

É correto o que se afirma em:

I.A arquitetura em nuvem privada é a agregação de recursos em um Datacenter num único pool de recursos. Por meio da virtualização dos componentes de hardware, as organizações aumentam a eficiência e a utilização de sua infraestrutura em nuvem privada.

II.As soluções de nuvem privada permitem que as empresas desenhem um Datacenter usando Redes Definidas por Software (SDN) e máquinas virtuais (VMs).

III.A arquitetura em nuvem pública é um modelo no qual a infraestrutura e os serviços de computação sob demanda são gerenciados por um provedor terceirizado e compartilhados entre organizações usando a Internet.

IV.A arquitetura de nuvem pública pode ser útil para dimensionar os recursos de TI existentes sob demanda, sem o compromisso em expandir a infraestrutura física de TI.

É correto o que se afirma em:

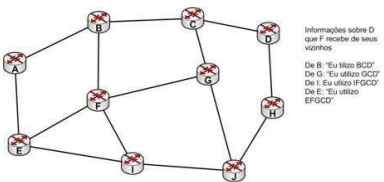

Assinale a alternativa correta que representa o protocolo de roteamento descrito:

(__)Backup 3-2-1 é uma estratégia para proteção de dados que utiliza 03 cópias dos dados para proporcionar maior segurança e reduzir a chance de perda de dados. Essas cópias são distribuídas entre dois meios físicos ou lógicos diferentes e um backup offsite.

(__)O backup do tipo diferencial consiste em primeiramente fazer um backup completo dos dados, nas próximas execuções o backup diferencial compara todo o conteúdo e copia todas as alterações feitas.

(__)O backup do tipo completo é o mais eficiente para proteção dos dados, tem a vantagem também de ocupar pouco espaço de armazenamento, podendo ser utilizado como único tipo de backup em rotina diária.

Assinale a alternativa com a sequência correta:

(__)O DHCP é um protocolo de serviço que oferece configuração dinâmica para endereços IP, máscara de sub-rede, gateway padrão, endereços IP de servidores de DNS e endereços MAC (Media Access Control) para clientes.

(__)Uma rede 172.16.0.0/16 pode conter até 65536 endereços, sendo 65534 atribuíveis a hosts. A máscara de sub-rede dessa rede é 255.255.0.0. De acordo com a IANA (Assigned Numbers Authority) essa rede é classificada como privada.

(__)O DHCP é um protocolo que funciona no modelo cliente/servidor no qual o cliente solicita o endereço e obtém a concessão de um endereço, envolvendo 04 passos na seguinte ordem: Discovery, Offer, Request e Acknowledge.

(__)Após definir um escopo DHCP e aplicar os intervalos de exclusão, os endereços remanescentes formal o Pool de endereços disponíveis dentro do escopo.

Assinale a alternativa com a sequência correta:

Sobre os critérios apresentados no MCASP, é correto afirmar que:

Nesse contexto, sobre a auditoria interna, é correto afirmar que:

Sobre a estrutura do Balanço Orçamentário, é correto afirmar que ele é composto por:

Com relação aos elementos das demonstrações contábeis, assinale a alternativa correta: