Questões de Concurso

Para bacen

Foram encontradas 2.212 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Caso um servidor que atua como firewall e roteador entre duas redes tenha pacotes que passam de uma rede para outra e necessite filtrar esses pacotes, devem-se utilizar a tabela Filter e a chain Input.

Mediante a regra abaixo, bloqueiam-se pacotes que tenham origem na rede 192.168.0.0/24 e retorna-se uma mensagem ao host informando que foi recebido o bloqueio do tipo ICMP.

iptables -t filter -A INPUT -p tcp -s 192.168.0.0/24 -j DROP

Entre as ações que integram o processo de hardening incluem-se desinstalar softwares desnecessários para o cotidiano do usuário na estação de trabalho e instalar antispyware.

Se o firewall pessoal estiver habilitado na estação de trabalho, ele será capaz de bloquear o tráfego de rede com destino final à estação de trabalho ao ser direcionado a uma porta específica.

A utilização de VPN (virtual private network) entre o usuário e o ponto de acesso que difunde o sinal em uma rede wireless garante confidencialidade e integridade ao tráfego da rede.

As informações operacionais incluídas no ambiente antes dos testes de intrusão devem ser nele mantidas após o teste.

Tanto o becape incremental, quanto o diferencial copiam arquivos criados ou alterados desde o último becape normal, e o becape incremental não desmarca o atributo de arquivo.

A desduplicação de dados é uma técnica de becape que gerencia o crescimento explosivo de dados, fornece proteção e elimina dados redundantes do armazenamento, salvando uma única cópia dos dados idênticos e substituindo todas as outras por referência para essa cópia.

Na VSAN da VMware, o tamanho de um armazenamento de dados VSAN é regido pelo número de HDDs por host vSphere e pelo número de hosts vSphere no cluster, devendo-se considerar também espaço para os metadados.

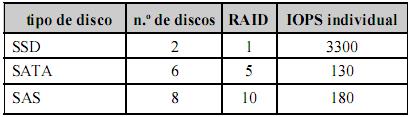

Com base na tabela acima, julgue o próximo item relativo a desempenho.

De acordo com os dados acima, o IOPS total dos três discos é 8810.

Com a adoção, para uso doméstico, do RAID 10, que abrange o conceito do RAID 0 e do RAID 1, obtêm-se ao mesmo tempo ganho de desempenho e redundância; entretanto, um dos problemas de se usar RAID 10, em vez de usar somente o RAID 0, é o custo mais alto com a compra de mais HDs para redundância.

A principal diferença do RAID 6 para o RAID 5 é que, em vez de utilizar dois discos para redundância, o RAID 6 utiliza apenas um, com o dobro de bits de paridade.

NAS é um tipo de rede local de armazenamento projetada para lidar com grandes volumes de transferência de dados, suportando armazenamento, recuperação e replicação de dados em redes de empresas que utilizam servidores high-end, várias matrizes de disco e tecnologia de interconexão Fibre Channel.

Enquanto as tecnologias de armazenamento do tipo DAS tradicionalmente empregam protocolos de rede de baixo nível para transferir blocos de disco, um dispositivo SAN normalmente trabalha com protocolo TCP/IP, podendo ser integrado facilmente a redes de computadores domésticos.

Ao contrário da tecnologia Fibre Channel, a iSCSI , que é uma combinação do SCSI com o protocolo TCP/IP para transferência de blocos de dados nas redes Ethernet, utiliza a infraestrutura de rede existente, como por exemplo switches, roteadores e adaptadores de rede.

O Vmware Vsphere suporta diversos serviços de rede que são disponibilizados para as máquinas virtuais. Com o propósito de tornar uma conexão disponível para um dispositivo ISCSI, deve-se configurar o serviço de conexão com VMKernel.

Se houver o serviço de cluster, os volumes de disco não poderão ser compartilhados.

Para criar um volume lógico, deve-se utilizar o comando lvextend.

O ext4 suporta sistema de arquivos superior a 16 terabytes.

Considere-se que um script chamado usuariosonline.sh precise ser executado por um usuário que não possua direitos de administração. Nessa situação, se o usuário em questão souber a senha do usuário root, ele pode executar o script por meio do comando su -c 'usuariosonline.sh'.