Questões de Concurso

Para dpe-am

Foram encontradas 1.792 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere, por hipótese, que um Analista de Sistemas esteja participando de uma auditoria na Defensoria, cujo objetivo é realizar a validação e avaliação do controle interno de um sistema de informação. No planejamento dos trabalhos ficou decido que seria aplicada uma técnica com as seguintes características:

I. Elaborar uma massa de testes a ser submetida ao programa que deve prever as seguintes situações: transações com campos inválidos, transações com valores nos limites, transações incompletas, transações incompatíveis, transações em duplicidade.

II. Seguir os passos: a. compreender a lógica do programa; b. fazer a simulação dos dados pertinentes ao teste a ser realizado; c. elaborar os formulários de controle; d. fazer a transcrição dos dados para o computador; e. preparar o ambiente de teste; f. executar o processamento do teste; g. fazer a avaliação dos resultados; h. emitir opinião sobre o teste.

Pelas características apresentadas, a escolha recaiu sobre a técnica de

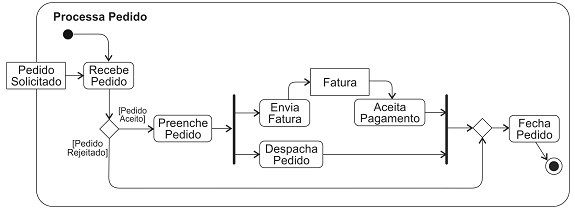

Considere o diagrama UML 2.5 abaixo.

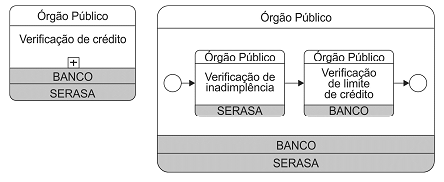

Considere os elementos de diagramas BPMN mostrados na figura abaixo.

A figura

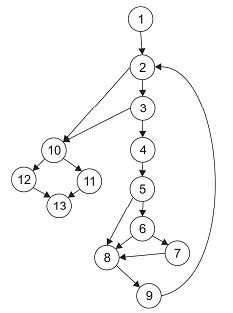

Considere o grafo abaixo.

A complexidade ciclomática é uma métrica que mede a complexidade de um determinado módulo (uma classe, um método, uma função etc.), a partir da contagem do número de caminhos independentes que ele pode executar até o seu fim. Um caminho independente é aquele que apresenta pelo menos uma nova condição (possibilidade de desvio de fluxo) ou um novo conjunto de comandos a serem executados. O resultado da complexidade ciclomática indica quantos testes, pelo menos, precisam ser executados para que se verifiquem todos os fluxos possíveis que o código pode tomar, a fim de garantir uma completa cobertura de testes.

(Adaptado de: https://www.treinaweb.com.br/blog/complexidade-ciclomatica-analise-estatica-e-refatoracao/)

Considerando que no grafo acima há 17 arestas e 13 nós, o cálculo da complexidade ciclomática resulta em

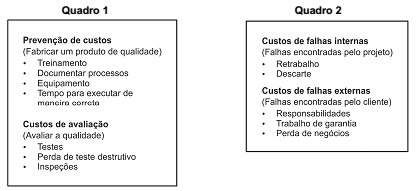

Considere os quadros abaixo.

Os quadros apresentam o custo da qualidade em um projeto, de acordo com o PMBOK 5ª edição. O custo da qualidade inclui

todos os custos incorridos durante a vida do produto. O quadro

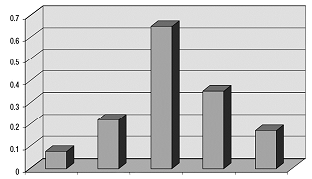

Considere o gráfico abaixo.

Considere que foram omitidos os níveis de maturidade do eixo horizontal do gráfico que o mesmo retrata o nível de maturidade em que se encontra um processo de TI da Defensoria, que adota o COBIT 4.1 como modelo de controle para governança de TI.

É correto afirmar que

Um Plano de Continuidade de Negócios pode ser estruturado em quatro outros planos ligados entre si, cada qual criado para cuidar de um estágio diferente:

I. Define funções e responsabilidades das equipes envolvidas com o acionamento das ações de contingência, antes durante e após a ocorrência.

II. Deve ser utilizado em último caso, quando todas as prevenções tiverem falhado. Define as necessidades e ações mais imediatas.

III. Seu objetivo é reestabelecer o funcionamento dos principais ativos que suportam as operações de uma empresa, reduzindo o tempo de queda e os impactos provocados por um eventual incidente. Um exemplo simples é a queda de conexão à internet.

IV. Determina o planejamento para que, uma vez controlada a contingência e passada a crise, a empresa retome seus níveis originais de operação.

O plano

... é um utilitário para a realização de cópias de segurança dos aplicativos instalados no Android. Com a ajuda deste aplicativo, é possível realizar operação do tipo 1 e também operação do tipo 2, recuperando os apps de forma bastante rápida e eficaz. Em sua primeira inicialização, o utilitário irá buscar por todos os apps que poderão ser salvos e, então, montará um cache local dos mesmos. Em seguida, o usuário será apresentado a uma lista em que ele deverá escolher quais aplicativos passarão pela operação 1.

Um ponto importante a ser observado, consiste na definição do diretório em que os aplicativos serão salvos. De forma a auxiliar o usuário, o utilitário aconselha que sejam armazenados em uma pasta do cartão SD ou micro SD. Caso o dispositivo não possua uma mídia deste tipo, será possível realizar a cópia na sua memória interna. Quando o usuário desejar realizar a operação 2, é importante marcar a opção “Instalar aplicativos de fontes desconhecidas” no menu de configurações do Android. Caso contrário, a operação 2 não será bem sucedida.

(Adaptado de: http://www.techtudo.com.br/tudo-sobre/)

De acordo com o texto, as operações 1 e 2 são, correta e respectivamente,

Considere a seguinte configuração de um computador:

I. Seagate SATA 3.5’ IronWolf NAS 2TB 5400RPM 64MB Cache SATA 6.0Gb/s.

II. Kingston HyperX FURY 16GB 2133Mhz DDR4 CL14 Black.

III. VGA AMD PowerColor RADEON RX 580 8GB Red Dragon.

IV. AMD Ryzen 7 1700X, Octa Core, Cache 20MB, 3.4GHz (3.8GHz Max Turbo).

V. Kingston KC400 2.5’ 256GB SATA III Leituras: 550MB/s e Gravações: 540MB/s.

Um Analista de Sistemas concluiu corretamente que

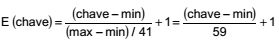

Em um arquivo direto é utilizada a função E, que calcula o endereço do registro a partir do valor da chave do registro. Considere que a Defensoria utilize um arquivo direto para armazenar dados de funcionários. Suponha que o número das matrículas dos funcionários esteja entre 1000 e 3400 e os endereços disponíveis no arquivo estejam entre 1 e 41. A função E para gerar estes endereços a partir da chave (matrícula) é dada por:

A partir destes dados, é correto afirmar que

Considere os seguintes itens:

I. Ação individual de mandado de segurança.

II. Ação coletiva de mandado de segurança.

III. Ação de habeas corpus.

IV. Ação de habeas data.

A Constituição Federal estabelece que são gratuitas as ações previstas nos itens

Considere os seguintes itens:

I. promover a ação penal privada e a subsidiária da ação pública.

II. promover a ação cível em todos os atos até o final.

III. exercer a defesa do menor.

Conforme estabelece a Lei Complementar n° 1/90, os itens referem-se à