Questões de Concurso

Para mpe-go

Foram encontradas 3.966 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A respeito do servidor de aplicação Apache, julgue o próximo item.

Para que o servidor de aplicações Apache gere erros de log

da conexão ou request, é necessário utilizar a diretiva de

configuração ErrorLog.

A respeito do servidor de aplicação Apache, julgue o próximo item.

O Apache pode ser executado em sistemas operacionais

Linux, Windows e MacOS.

Acerca da arquitetura TCP/IP, julgue o item a seguir.

Para o estabelecimento de uma comunicação que garanta a

entrega dos pacotes de rede, utiliza-se o protocolo UDP na

camada de transporte.

Acerca da arquitetura TCP/IP, julgue o item a seguir.

Em redes TCP/IP, o roteamento de pacotes é feito na camada

de aplicação.

Acerca da arquitetura TCP/IP, julgue o item a seguir.

O uso do endereçamento IP versão 6 (IPv6) tem uma

capacidade maior de fornecer endereços, quando comparado

ao endereçamento IP versão 4 (IPv4).

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

A primeira etapa da fase de análise de risco consiste na

identificação de riscos, realizada para que se possam

conhecer e determinar eventos que podem causar perdas,

assim como a forma como esses eventos podem ocorrer.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

Quando um incidente que envolve a segurança da

informação provém de violação de obrigações estatutárias ou

regulatórias, fica caracterizado o impacto imediato

(operacional) direto, de acordo com a ABNT NBR ISO/IEC

27005:2019.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

A prática conhecida como wardriving consiste em procurar e

mapear redes sem fio, podendo as informações obtidas ser

usadas para a identificação de redes inseguras ou

vulneráveis, assim como das que estão disponíveis para uso

público.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

Entre os componentes de um IDS (intrusion detection

system), o sensor é responsável por analisar as informações

coletadas e compará-las com um padrão conhecido, para

determinar se um evento é normal ou malicioso.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

O protocolo de segurança para redes sem fio WPA2 atualiza

seu antecessor, o WPA, e utiliza o método de criptografia

TKIP, com eficiência matemática mais elaborada que a

criptografia de chave fixa usada pelo WPA.

Julgue o item subsequente referente a conceitos de segurança da informação, segurança de redes sem fio e gestão de riscos em tecnologia da informação.

O NIST Cybersecurity Framework (versão 1.1) consiste em

três componentes principais: o núcleo do framework; os

perfis; e os níveis de implementação; estes últimos

descrevem o grau em que as práticas de gerenciamento de

riscos de cibersegurança de uma organização exibem as

características definidas no núcleo do framework.

Considerando a norma ABNT NBR ISO/IEC 27001:2013, julgue o item a seguir.

A citada norma tem como escopo práticas de gestão de

segurança da informação e normas de segurança da

informação, incluindo a seleção, a implementação e o

gerenciamento de controles, levando em consideração os

ambientes de risco da segurança da informação da

organização.

Considerando a norma ABNT NBR ISO/IEC 27001:2013, julgue o item a seguir.

A referida norma determina que a organização deve avaliar o

desempenho da segurança da informação e a eficácia do

sistema de gestão da segurança da informação (SGSI), bem

como estabelece, entre outros requisitos, o que precisa ser

monitorado e medido, assim como os métodos para

monitoramento, medição, análise e avaliação.

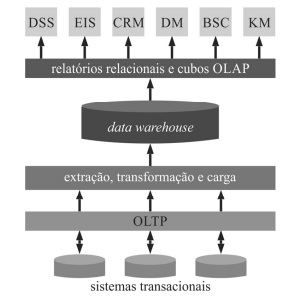

Acerca de business intelligence, julgue o item a seguir.

A arquitetura de business intelligence se utiliza dos componentes indicados na figura a seguir, sendo o OLTP uma ferramenta de software cuja função é a extração de dados de diversos sistemas, transformando-os, conforme regras de negócios e, por fim, carregando-os em um data mart ou um data warehouse.

Acerca de business intelligence, julgue o item a seguir.

Um data warehouse proporciona, como repositório de dados,

uma visão global, comum e integrada dos dados de uma

organização de maneira estável, coerente, confiável e com

informação histórica.

Considerando os conceitos relativos a inteligência de negócios, julgue o item a seguir.

Os métodos de apoio ou auxílio multicritério à decisão têm

por foco a maximização ou minimização de um único

resultado, a exemplo do custo operacional, do lucro ou dos

bens produzidos.

Considerando os conceitos relativos a inteligência de negócios, julgue o item a seguir.

São objetivos do business intelligence permitir o acesso

interativo e proporcionar a manipulação dos dados,

fornecendo aos gerentes e analistas de negócios a capacidade

de realizar a análise adequada.

Com relação a arquitetura e política de armazenamento de dados e engenharia de dados — ingestão e armazenamento de grande quantidade de dados Big Data, julgue o item subsequente.

Segurança e Acesso, Política de Exclusão, Documentação e

Transparência e Retenção de Dados são exemplos de

diretrizes para elaboração de uma política de armazenamento

de dados.

Com relação a arquitetura e política de armazenamento de dados e engenharia de dados — ingestão e armazenamento de grande quantidade de dados Big Data, julgue o item subsequente.

A utilização da ingestão de dados para coletar dados de

várias fontes e enviá-los para um repositório Big Data pode

apresentar alguns desafios como usar os sistemas escaláveis,

para lidar com os grandes volumes de dados, garantir que os

dados sejam processados em tempo hábil, ter confiabilidade

e ser seguro.

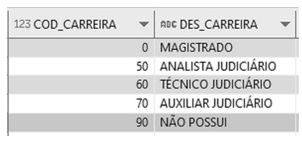

Considerando a tabela precedente, que representa um banco de dados relacional ORACLE, julgue o próximo item.

O select a seguir retornará o valor 70.

select max(cod_carreira) FROM eg.EGT_CARREIRA ec WHERE DES_CARREIRA LIKE 'a%'