Questões de Concurso

Para pge-rs

Foram encontradas 980 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A questão baseia-se na Figura 8(a) 8(b) e 8(c), que mostram programas elaborados na linguagem de programação Java, os quais foram salvos corretamente, todos na raiz do drive Cc: em um computador com o sistema operacional Windows.

Observando-se os programas em Java, apresentados nas Figura 8(a), 8(b) e 8(c), pode-se afirmar que o código fonte, da Figura

I. 8(a), implementa a característica fundamental da orientação a objetos chamada “encapsulamento”.

Il. 8(b) implementa a característica fundamental da orientação a objetos chamada "herança".

IIl 8(b) implementa a característica fundamental da orientação a objetos chamada “polimorfismo”.

Quais estão corretas?

A questão baseia-se na Figura 8(a) 8(b) e 8(c), que mostram programas elaborados na linguagem de programação Java, os quais foram salvos corretamente, todos na raiz do drive Cc: em um computador com o sistema operacional Windows.

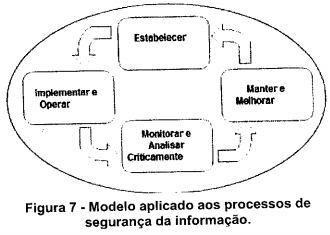

A questão baseia-se na Figura 7, que mostra, esquematicamente, e de forma reduzida, um modelo aplicado aos processos de segurança da informação.

Considere as seguintes alternativas sobre segurança da informação:

I. O modelo mostrado na Figura 7 é chamado de "PDCA" e é aplicado aos processos do Sistema de Gestão da Segurança da Informação (SGSI).

II. Ao estabelecer o Sistema de Gestão da Segurança da Informação (SGSI), a organização deve realizar diversas ações, como, por exemplo, identificar, analisar e avaliar os riscos, selecionar objetivos de controle e controles para o tratamento de riscos, assim como obter a aprovação da direção para Os riscos residuais, dentre outros.

Ill. O objetivo de controle da Política de segurança da informação é gerenciar a segurança da informação dentro da organização, enquanto o os seus controles são os seguintes, dentre outros: coordenar a segurança da informação, estabelecer acordos de confidencialidade, manter contatos apropriados com autoridades relevantes e atribuir responsabilidades para a segurança da informação.

Quais estão corretas?

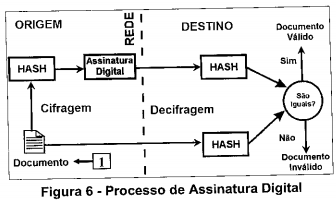

A questão baseia-se na Figura 6, que mostra, esquematicamente, um processo de Assinatura Digital, onde o documento apontado pela seta nº 1, é enviado da “ORIGEM” ao "DESTINO”, assinado digitalmente.

Considere as seguintes alternativas sobre Assinatura Digital:

I. A Assinatura Digital utiliza o método criptográfico de chave simétrica, empregando uma chave privada para a cifragem e uma pública para a decifragem do documento.

II. Para o cálculo do hash, recomenda-se a utilização de uma das seguintes funções: "MDS", "SHA-1" ou "Blowfish". Essas funções hash caracterizam-se pela robustez e segurança dos dados criptografados, sendo muito utilizada no mercado atualmente.

Ill. A assinatura digital garante os seguintes princípios da segurança da informação: integridade e autenticidade.

Quais estão corretas?

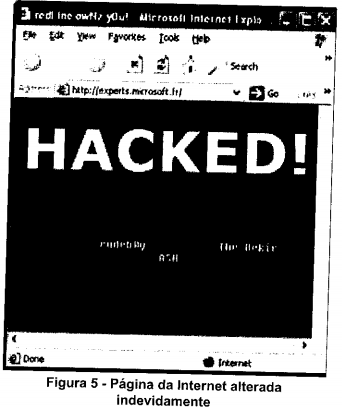

A questão baseia-se na Figura 5, que mostra uma página eletrônica, após um incidente de segurança da informação.

Considere os seguintes aspectos sobre a página eletrônica mostrada na Figura 5: (1) essa página eletrônica é de acesso público e

disponibiliza informações a qualquer usuário, através da Internet; (2) ela teve o seu conteúdo alterado indevidamente, por pessoa anônima e mal intencionada, muitas vezes chamada simplesmente de “hacker; e (3) o conteúdo dessa página eletrônica foi alterado sem a permissão da empresa mantenedora do respectivo site. Portanto, essas alterações indevidas no conteúdo do site, realizada por um “hacker, nas condições descritas no texto dessa questão, caracterizam um tpo de ataque chamado de

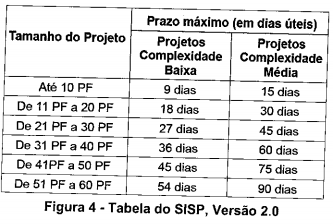

A questão baseia-se na Figura 4, que mostra, intencionalmente, apenas parte de uma tabela do Roteiro de Métricas de Software do SISP, Versão 2.0.

O Roteiro de Métricas de Software do SISP, Versão 2.0, disponibiliza uma tabela que permite estimar o prazo máximo, em dias úteis, para a conclusão de um projeto, com base em seu tamanho funcional, em Pontos de Função. Essa tabela é apresentada, parcialmente, na Figura 4, a

qual deve ser utilizada, apenas, para projetos de softwares cujo tamanho funcional seja de até

A questão baseia-se nas Figuras 3(a), 3(b) e 3(c). Sobre a Figura 3(a) considere os seguintes aspectos: (1) ela mostra, intencionalmente, apenas parte das especificações de requisitos de um novo projeto de software que está em desenvolvimento; e (2) essas especificações foram validadas e

homologadas pelo cliente. À Figura 3(b) mostra a

tela de um software desenvolvido conforme as especificações da Figura 3(a). Ainda sobre a

Figura 3(b), sabe-se que, após o usuário preencher corretamente os campos "Número Inicial do Tipo de Débito” e “Tipo de Débito" e

salvá-los, esses dados são armazenados em uma única tabela do banco de dados, chamada “TipoDebito", que será mantida por essa aplicação. A Figura 3(c) mostra uma tabela utilizada para realizar a contagem estimada, de Pontos de Função, de um projeto de desenvolvimento de software, segundo a NESMA

(NESMAEarly FPA Counting).

A questão baseia-se nas Figuras 3(a), 3(b) e 3(c). Sobre a Figura 3(a) considere os seguintes aspectos: (1) ela mostra, intencionalmente, apenas parte das especificações de requisitos de um novo projeto de software que está em desenvolvimento; e (2) essas especificações foram validadas e

homologadas pelo cliente. À Figura 3(b) mostra a

tela de um software desenvolvido conforme as especificações da Figura 3(a). Ainda sobre a

Figura 3(b), sabe-se que, após o usuário preencher corretamente os campos "Número Inicial do Tipo de Débito” e “Tipo de Débito" e

salvá-los, esses dados são armazenados em uma única tabela do banco de dados, chamada “TipoDebito", que será mantida por essa aplicação. A Figura 3(c) mostra uma tabela utilizada para realizar a contagem estimada, de Pontos de Função, de um projeto de desenvolvimento de software, segundo a NESMA

(NESMAEarly FPA Counting).

A questão baseia-se nas Figuras 2(a) e 2(b). A Figura 2(a) mostra, uma visão geral do Processo Unificado Rational (RUP). A Figura 2(b) mostra um conjunto de pastas utilizadas no subconjunto do desenvolvimento de um software.

A Figura 2(b) mostra um conjunto de pastas dentro das quais se desenvolveu um subconjunto do software que se está construindo. Sobre essa porção do sistema informatizado, sabese o seguinte: (1) mesmo não sendo o produto completo, será entregue ao cliente e disponibilizado aos usuários, conforme estabelecido em um marco previamente acordado com O cliente; (2) caracterizase por ser uma versão estável e executável do software: (3) será acompanhada dos artefatos necessários para sua utilização, como, por exemplo, as instruções de instalação e uso, (4) essa porção do software já foi entregue algumas vezes para O cliente que realizou diversos testes, em tempo de execução, e finalmente o aprovou; (5) após aprovado, O software será entregue ao cliente versionado, de modoa facilitar o controle do produto que está sendo implementado; e (6) esse subconjunto de software, ao ser entregue ao cliente, será "congelado" em seu repositório e somente poderá ser modificado ou evoluído após a realização de um procedimento formal de gerenciamento de mudanças e controle de configuração. Nesse caso, pode-se afirmar que:

I. A versão estável e executável do produto, entregue ao cliente, devidamente acompanhada dos artefatos necessários para sua utilização, que é um subconjunto desse software, é chamada de "release".

Il. O subconjunto de software entregue ao cliente e "congelado" em seu repositório, somente podendo ser modificado após a realização de um procedimento formal de gerenciamento de mudanças e controle de configuração, constitui uma "baseline”.

III. A liberação de um subconjunto do software, para que o cliente teste os seus recursos e funções do sistema, em tempo de execução, caracteriza-se por ser uma “build”.

Quais estão corretas?

A questão baseia-se nas Figuras 2(a) e 2(b). A Figura 2(a) mostra, uma visão geral do Processo Unificado Rational (RUP). A Figura 2(b) mostra um conjunto de pastas utilizadas no subconjunto do desenvolvimento de um software.

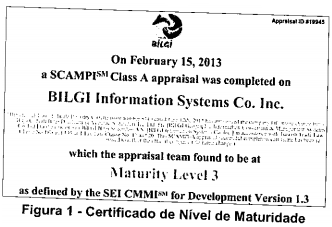

A questão baseia-se na Figura 1, que mostra, intencionalmente, apenas parte de um documento, fornecido à determinada empresa, certificando o Nível de Maturidade como “3”, conforme definido no SEI CMMI-DEV versão 1.3.

O documento mostrado na Figura 1 certifica determinada empresa com o "Nível de Maturidade 3", conforme definido no SEI CMMI-DEV, versão 1.3. Nesse caso, considere as seguintes alternativas:

I. Para a obtenção desse certificado, essa empresa teve que atender os requisitos da área de processo "Gestão de Processo Organizacional (OPM).

Il. As empresas certificadas como o "Nível de Maturidade 3" devem ter a capacidade de gerenciar mudanças nos requisitos, pela execução de subpráticas, tais como documentar todos os requisitos e suas modificações, manter o histórico das modificações, avaliar o impacto das modificações dos requisitos, registrar as modificações nos requisitos que podem afetar a arquitetura e impactar os diversos interessados no projeto. Essas subpráticas fazem parte da área de processo "Gestão de Requisitos" (RSKM) e situam-se no “Nível de Maturidade 3", do CMMI-DEV, versão 1.3

Ill. Para a obtenção desse certificado, essa empresa foi submetida ao método "SCAMPI A", que é mais rigoroso que os métodos "SCAMPI B" e "C". O método "SCAMPI A" é utilizado para avaliar as organizações perante os modelos CMMI e define regras que asseguram a objetividade na classificação das avaliações. O "SCAMPI A" é o único método que fornece uma classificação como resultado, O que o mercado chama de certificação, como, por exemplo, "Maturity Level 3",

Quais estão corretas?

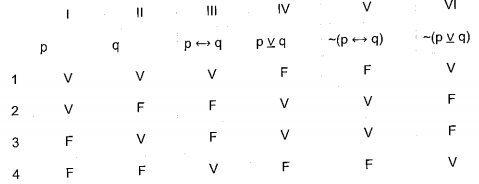

Analise a seguinte Tabela-Verdade.

Tomando como base a Tabela-Verdade acima, estabeleça uma negação para a proposição:

“João estuda se, e somente se não faz calor.”

Dadas as sentenças:

I. Hoje choveu em Porto Alegre-RS.

Il. Quando chegam visitas na minha casa, todos os cachorros latem.

Ill. Vire à esquerda e siga em frente.

IV. Que dia lindo!

V. Quando será a próxima prova de Raciocínio Lógico?

É correto afirmar que:

Considere as seguintes assertivas sobre a reescrita de trechos do texto:

I. A substituição de me pareceu (1.06) por se mostrava não exigiria outras alterações no período,

Il. A substituição de me achava (1.19) por me via invadido exigiria a alteração de em que (1.19) para de que.

IIl. A substituição de são (1.27) por se faz não exigiria outras alterações no período.

Quais são corretas gramaticalmente?