Questões de Concurso

Para cnj

Foram encontradas 1.610 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

A autenticação na PDPJ-Br é feita por meio da solução de single sign-on baseada no Keycloack, sendo o OAuth2 o protocolo utilizado nesse processo.

A solução RabbitMQ para a troca de mensagens entre serviços, utilizada na PDPJ-Br, permite a troca de mensagens de forma síncrona e em tempo real.

Nos novos sistemas desenvolvidos na PDPJ-Br, é opcional a utilização do serviço de single sign-on hospedado na nuvem da PDPJ-Br.

Técnicas de clustering são comuns em sistemas de recomendação para recomendar conteúdos aos usuários de forma individualizada.

A geração de linguagem natural é uma tecnologia capaz de criar texto similar ao texto escrito por seres humanos.

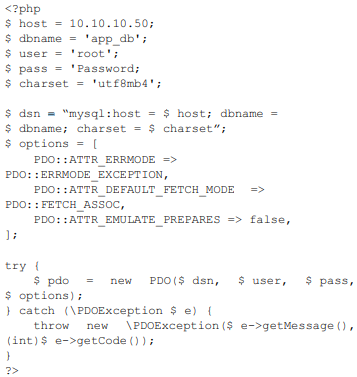

É possível identificar que a conexão ao banco de dados é fechada de forma explícita no final do código.

Determinar quando deve ser delegada a responsabilidade para outro objeto é responsabilidade do criador (creator).

Um padrão que recomenda que uma classe tenha várias e diferentes responsabilidades, para que se aumente sua reutilização, é caracterizado como de alta coesão (high cohesion).

Escalabilidade vertical ocorre, por exemplo, quando são adicionados mais recursos de CPU e de RAM a um servidor, para aumentar sua capacidade.

O Centro de Prevenção, Tratamento e Resposta a Incidentes Cibernéticos do Poder Judiciário deve atuar na consolidação das informações e geração de estatísticas relacionadas aos incidentes ocorridos no Poder Judiciário.

O fluxo e a tramitação de dúvidas e de demandas de correção, evolução e criação de soluções de TI não devem estar condicionados a formato específico, de modo que se possa garantir maior transparência às informações.

Todas as soluções de tecnologia da informação e serviços digitais mantidos pelo CNJ deverão possuir gestores negociais e gestores técnicos, competindo a estes sanar os erros detectados.

Todos os órgãos do Poder Judiciário devem colocar em prática as ações para o pleno alcance dos objetivos da Estratégia Nacional de Segurança da Informação e Cibernética do Poder Judiciário (ENSEC-PJ).

O CNJ admite o uso de modelos de inteligência artificial no âmbito do Poder Judiciário e preferencialmente o de softwares de código aberto que permitam maior transparência.

A Base Nacional de Dados do Poder Judiciário (DataJud) é alimentada com dados e metadados processuais relativos a processos físicos e eletrônicos, sejam estes públicos ou sigilosos.

A execução da fase de planejamento das contratações de solução de tecnologia da informação e comunicação é obrigatória, exceto nos casos de inexigibilidade ou dispensa de licitação.

O programa de avaliação do grau de aderência dos sistemas ao MoReq-Jus e de atualização permanente, denominado programa MoReq-Aval, será executado pelo Departamento de Tecnologia da Informação do CNJ, com o apoio do Comitê Gestor do Sistema Nacional de Segurança do Poder Judiciário.

No processo finalístico de uma solução SIEM padrão, a etapa em que se buscam indicações de ameaças à segurança cibernética, a partir dos dados coletados e por meio da comparação a padrões definidos, é denominada agregação e normalização dos dados.

A utilização de EAP-TLS para autenticação de usuários de redes sem fio requer que o servidor de autenticação e o cliente suplicante disponham de certificados digitais, usualmente emitidos por infraestrutura de chaves públicas (ICP).

No sistema de autenticação 802.1X para acesso seguro de máquinas à rede, o cliente — representado por uma estação de trabalho —, o dispositivo de acesso — que pode ser um switch — e o servidor de autenticação trocam informações usando o protocolo EAP, que pode ser executado sem um endereço IP em camadas inferiores, inclusive na camada de enlace de dados.