Questões de Concurso

Para ufsba

Foram encontradas 1.273 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considerando-se que, na célula C1 da planilha, está inserida a fórmula =SE(A1>B1;10%*B1;30%*B1), o

valor correto a ser exibido nessa célula é 9.

Os conhecimentos acerca de planilha eletrônica MS-Excel permitem concluir:

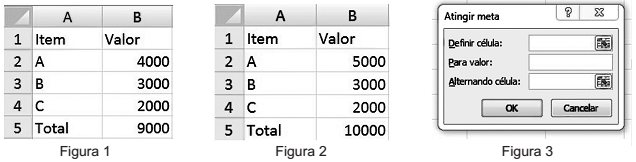

Quanto à planilha da Figura 1, é necessário determinar o valor que A deve assumir para que o total

acumulado de todos os itens atinja o valor 10000, resultando na planilha representada na Figura 2 e, para

isso, utilizando-se a função Atingir Meta, a forma correta de preenchimento dos campos da Figura 3 é

Definir célula: $B$5 Para valor: 10000 Alternando célula: $B$2

Sobre o ambiente do sistema operacional Microsoft Windows, é correto afirmar:

Através da opção "Formatar Disco", é possível excluir todos os dados de um dispositivo de armazenamento, sendo que essa opção permite que apenas os arquivos do Windows possam ser recuperados na Lixeira,

enquanto os outros tipos de arquivos são excluídos permanentemente.

Sobre o ambiente do sistema operacional Microsoft Windows, é correto afirmar:

A identificação de um arquivo é composta por duas partes: a primeira refere-se ao nome do arquivo

e a segunda, denominada extensão do arquivo, determina o tipo do arquivo, sendo dois exemplos de

extensão de arquivo o .exe, que define aplicativos, e o .txt, que define arquivos do tipo texto.

Embora estejam cada vez mais presentes na área de TI, as soluções de cloud computing não são tratadas pelo ITIL, que considera apenas serviços alocados dentro das organizações.

A um gerente deTI foi solicitado que fizesse a definição de níveis de serviços (SLA) com relação aos serviços prestados pelaTI a uma determinada organização, pois, considerando que o COBIT aborda a visão dos níveis de serviço com relação à estratégia do negócio e não trata deSLA, a decisão correta é utilizar o ITIL como referência

A especificação EJB (Enterprise Java Beans) padroniza o tratamento de operações comuns em aplicações, como persistência, integridade transacional e controle de concorrência.

Uma prática adequada em soluções J2EE é implementar as regras de negócio em classes que rodam no servidor WEB.

Para garantir a entrega de uma mensagem a um único destinatário, é mais indicado utilizar o modelo de troca de mensagens publish/subscribe do JMS (Java Message Sevice), com o modo de entrega persistente e um assinante durável. Para a entrega de mensagens para vários destinatários, a melhor escolha é o modelo ponto a ponto do JMS, com um modo de entrega persistente.

A unidade de gerenciamento de memória (Memory Management Unit - MMU), entre outras funções, gerencia a memória principal do computador, realiza a tradução de endereços de memória virtual em endereços de memória físicos e determina que blocos de memória vão estar no cache interno da CPU, para agilizar o processamento das informações.

Entre outros componentes, além da unidade lógica e aritmética (ULA), da unidade de controle (UC), e dos registradores, os microprocessadores mais sofisticados têm uma unidade de ponto flutuante que permite a realização de cálculos mais complexos do que a ULA, podendo até substituir totalmente as funções de processamento geral dessa unidade.

Nos computadores atuais, componentes diferentes podem ter níveis diferentes de acesso ao processador, sendo separados por barramentos de comunicação distintos, em que são utilizados, por exemplo, um ou mais barramentos de alta velocidade, que conectam dispositivos que permitem altas taxas de comunicação com a CPU, como a memória principal, as placas gráficas, alguns controladores de discos mais rápido se um ou mais barramentos para componentes que demandam comunicações mais lentas, como saídas de som, impressoras, modems, entre outros.

O tamanho dos registradores internos de um processador de 64 bits é o dobro com relação a um processador de 32 bits, o que não garante que o primeiro processe, necessariamente, o dobro de dados por ciclo de clock com relação ao segundo.

Quando dois equipamentos conectados a um mesmo switch se comunicam, são criados, dinamicamente, registros temporários neste switch com os endereços MAC dos equipamentos conhecidos,o que permite que os quadros (frames) sejam transmitidos da porta-origem para a porta-destino,evitando tráfego desnecessário nas demais portas. Esse recurso também está disponível nos Hubs e Roteadores, o que não impede que possam ser implementados de forma diferente.

Entre as novas características do IPv6, está o fato de não ser mais possível que roteadores intermediários em uma comunicação fragmentemos pacotes,e, dessa forma, a comunicação deve respeitar a menor unidade máxima de transmissão (Maximum Transmission Unit-MTU) existente em todo o caminho.

Quando se fecha um túnel VPN entre um cliente e um servidor utilizando o Protocolo de Segurança IP (IP Security Protocol-IPsec), todas as informações,a partir da camada de rede para cima, ficam criptografadas, protegendo, dessa forma, os dados trafegados pelas aplicações durante o caminho na rede, com exceção apenas das portas de origem e destino da camada de transporte, já que tal informação é necessária para a entregados pacotes para as aplicações correspondentes no destino.

Entre outros fatores, a definição do tipo de cabeamento a ser usado em cada parte de um projeto de rede depende dos equipamentos envolvidos, das distâncias existentes entre os nós da rede, das velocidades máximas requeridas e também dos tipos de interferência na transmissão a que ele pode estar exposto.

Quando acessamos recursos baseados no modelo cliente / servidor, existe a separação dos papéis dos agentes envolvidos: o cliente solicita recursos a um servidor, e o servidor disponibiliza estes recursos ao cliente. Para que isso ocorra, é possível utilizar duas ou mais camadas no processo,como,um cliente requisita dados de um servidor de aplicação,que,por sua vez, requisita dados a um servidor de banco de dados antes de retornar a solicitação ao cliente.